Pytanie 1

Aby stworzyć archiwum danych w systemie operacyjnym Ubuntu, należy użyć programu

Wynik: 23/40 punktów (57,5%)

Wymagane minimum: 20 punktów (50%)

Aby stworzyć archiwum danych w systemie operacyjnym Ubuntu, należy użyć programu

Jaką funkcję pełni serwer FTP?

Jednym z metod ograniczenia dostępu do sieci bezprzewodowej dla osób nieuprawnionych jest

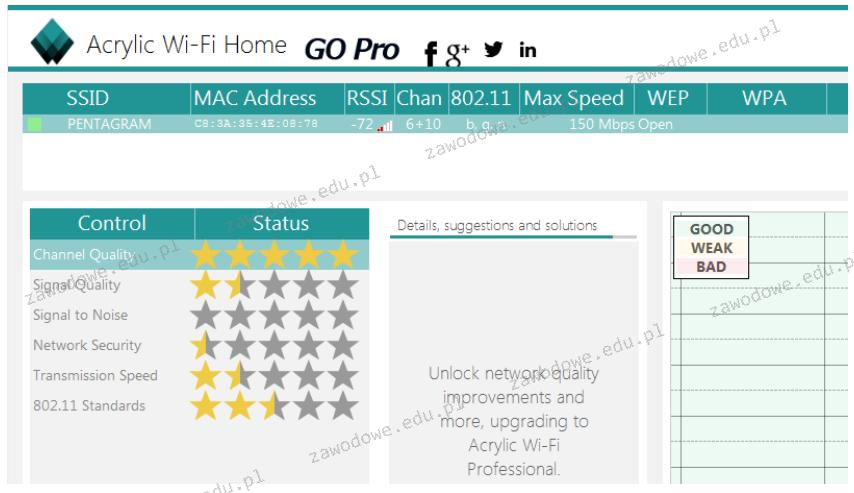

Wykonano test przy użyciu programu Acrylic Wi-Fi Home, a wyniki przedstawiono na zrzucie ekranu. Na ich podstawie można wnioskować, że dostępna sieć bezprzewodowa

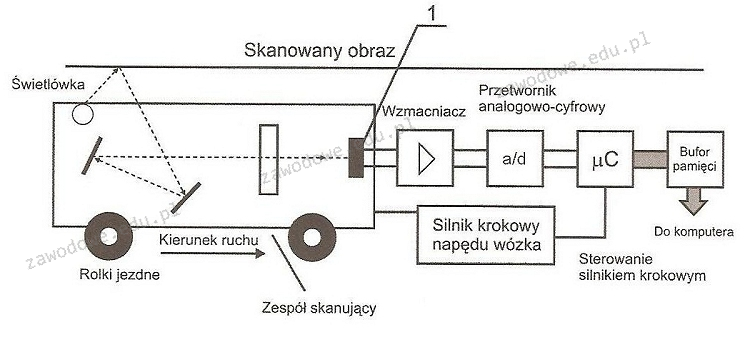

Urządzenie przedstawione na rysunku

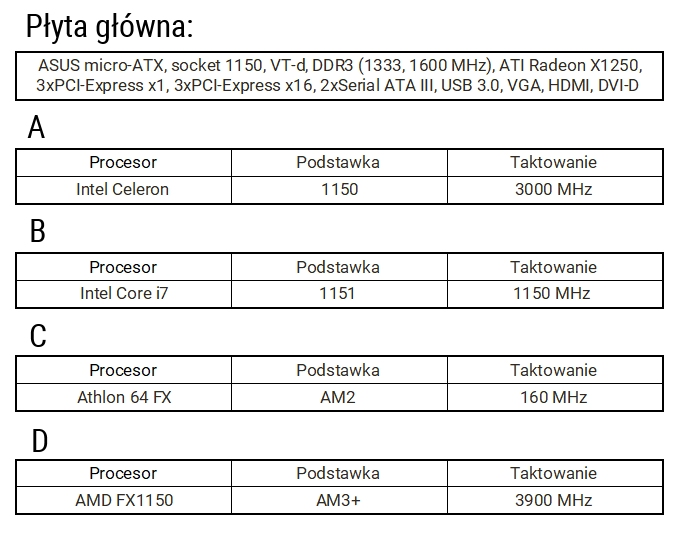

Jaki procesor pasuje do płyty głównej o podanej specyfikacji?

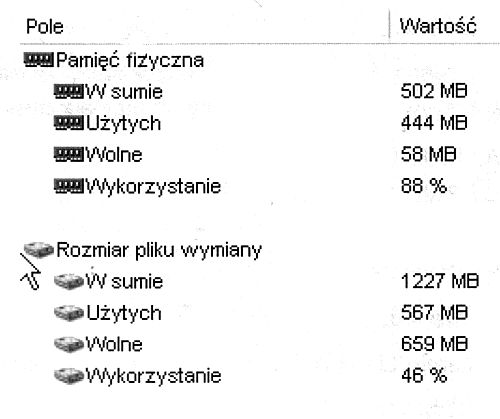

Zgodnie z zamieszczonym fragmentem testu w systemie komputerowym zainstalowane są

Co nie ma wpływu na utratę danych z dysku HDD?

Zatrzymując pracę na komputerze, możemy szybko wznowić działania po wybraniu w systemie Windows opcji

NAT64 (Network Address Translation 64) to proces, który dokonuje mapowania adresów

Na zdjęciu przedstawiono

Użytkownik uszkodził płytę główną z gniazdem procesora AM2. Uszkodzoną płytę można wymienić na model z gniazdem, nie zmieniając procesora i pamięci

Na diagramie działania skanera, element oznaczony numerem 1 odpowiada za

Określ właściwą sekwencję działań potrzebnych do zamontowania procesora w gnieździe LGA na nowej płycie głównej, która jest odłączona od zasilania?

Zaprezentowany komunikat jest rezultatem wykonania następującego polecenia

C:\Windows NT_SERVICE\TrustedInstaller:(F)

NT_SERVICE\TrustedInstaller:(CI)(IO)(F)

ZARZĄDZANIE NT\SYSTEM:(M)

ZARZĄDZANIE NT\SYSTEM:(OI)(CI)(IO)(F)

BUILTIN\Administratorzy:(M)

BUILTIN\Administratorzy:(OI)(CI)(IO)(F)

BUILTIN\Użytkownicy:(RX)

BUILTIN\Użytkownicy:(OI)(CI)(IO)(GR,GE)

TWÓRCA-WŁAŚCICIEL:(OI)(CI)(IO)(F)

Protokół ARP (Address Resolution Protocol) służy do konwersji adresu IP na

Jakość skanowania można poprawić poprzez zmianę

Aby chronić sieć WiFi przed nieautoryzowanym dostępem, należy między innymi

Aby odzyskać dane z dysku, który został sformatowany, warto użyć programu typu

Gdy w przeglądarce internetowej wpiszemy adres HTTP, pojawia się błąd "403 Forbidden", co oznacza, że

Jaki jest pełny adres do logowania na serwer FTP o nazwie ftp.nazwa.pl?

Jakiego typu macierz RAID nie zapewnia odporności na awarie żadnego z dysków tworzących jej strukturę?

Przy zgrywaniu filmu kamera cyfrowa przesyła na dysk 220 MB na minutę. Wybierz z diagramu interfejs o najniższej prędkości transferu, który umożliwia taką transmisję

Jak wygląda maska dla adresu IP 92.168.1.10/8?

Proces, który uniemożliwia całkowicie odzyskanie danych z dysku twardego, to

Instalacja systemów Linux oraz Windows 7 przebiegła bez problemów. Oba systemy zainstalowały się prawidłowo z domyślnymi konfiguracjami. Na tym samym komputerze, o tej samej konfiguracji, podczas instalacji systemu Windows XP pojawił się komunikat o braku dysków twardych, co może sugerować

Na ilustracji pokazano komponent, który stanowi część

Tryb działania portu równoległego, oparty na magistrali ISA, pozwalający na transfer danych do 2.4 MB/s, przeznaczony dla skanerów i urządzeń wielofunkcyjnych, to

Na ilustracji przedstawiono fragment karty graficznej ze złączem

Redukcja liczby jedynek w masce pozwoli na zaadresowanie

Jaki akronim oznacza program do tworzenia graficznych wykresów ruchu, który odbywa się na interfejsach urządzeń sieciowych?

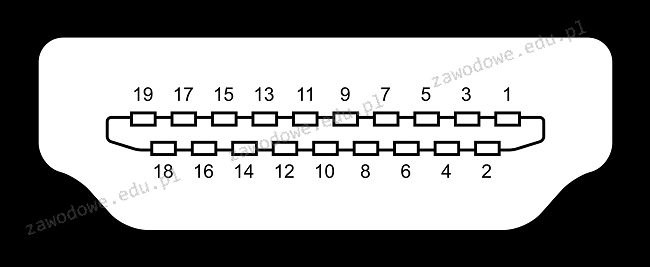

Zilustrowany na obrazku interfejs to

Prezentowany komunikat pochodzi z wykonania polecenia

Ustawienie rutingu statycznego na ruterze polega na

Protokół poczty elektronicznej, który umożliwia zarządzanie wieloma skrzynkami pocztowymi oraz pobieranie i manipulowanie na wiadomościach przechowywanych na zdalnym serwerze, to

Nośniki informacji, takie jak dyski twarde, zapisują dane w jednostkach zwanych sektorami, które mają wielkość

Jaką funkcję pełni protokół ARP (Address Resolution Protocol)?

Jakie rozwiązanie techniczne pozwala na transmisję danych z szybkością 1 Gb/s z zastosowaniem światłowodu?

Jakie urządzenie powinno być użyte do połączenia komputerów w układzie gwiazdowym?

W dokumentacji jednego z komponentów komputera zawarto informację, że urządzenie obsługuje OpenGL. Jakiego elementu dotyczy ta dokumentacja?