Pytanie 1

W sieciach komputerowych, gniazdo, które jednoznacznie wskazuje na dany proces na urządzeniu, stanowi połączenie

Wynik: 22/40 punktów (55,0%)

Wymagane minimum: 20 punktów (50%)

W sieciach komputerowych, gniazdo, które jednoznacznie wskazuje na dany proces na urządzeniu, stanowi połączenie

Jakie czynności należy wykonać, aby przygotować nowego laptopa do użytkowania?

Wykorzystane kasety od drukarek powinny być

W trakcie użytkowania drukarki laserowej blady wydruk lub nierównomierne pokrycie medium drukującego mogą wskazywać na

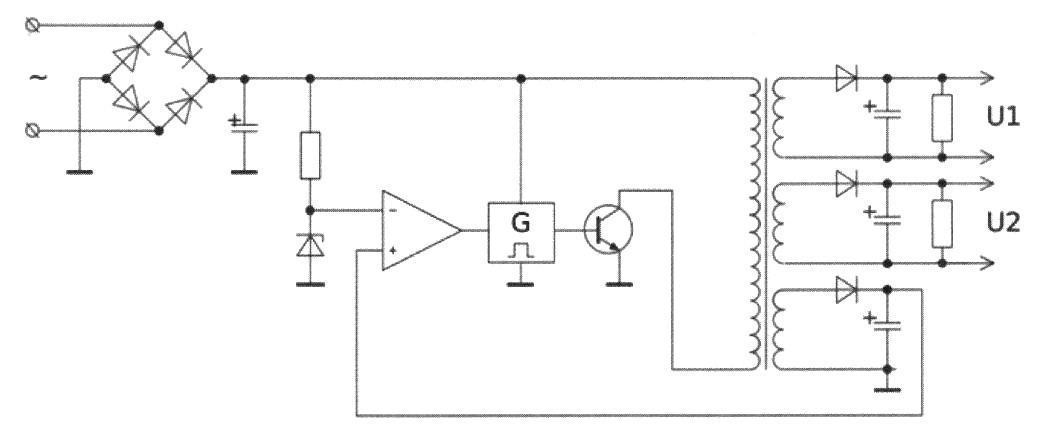

Na rysunku zobrazowano schemat

W formacie plików NTFS, do zmiany nazwy pliku potrzebne jest uprawnienie

Długi oraz dwa krótkie dźwięki sygnałowe BIOS POST od AMI i AWARD sygnalizują problem

Drukarka do zdjęć ma mocno zabrudzoną obudowę oraz ekran. Aby oczyścić zanieczyszczenia bez ryzyka ich uszkodzenia, należy zastosować

Jeżeli szybkość pobierania danych z sieci wynosi 8 Mb/s, to w ciągu 6 s możliwe jest pobranie pliku o maksymalnej wielkości równej

W systemie Windows pamięć wirtualna ma na celu

W jednostce ALU do akumulatora została zapisana liczba dziesiętna 240. Jak wygląda jej reprezentacja w systemie binarnym?

Na ilustracji przedstawiona jest karta

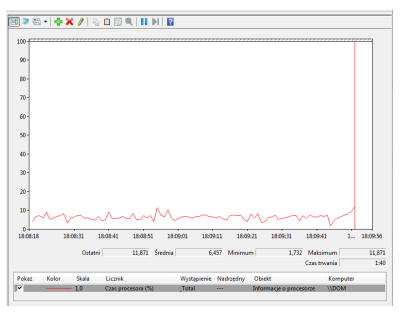

Aby zainicjować w systemie Windows oprogramowanie do monitorowania wydajności komputera przedstawione na ilustracji, należy otworzyć

Rodzaj systemu plików, który w systemie Windows pozwala na kompresję danych oraz przydzielanie uprawnień do plików i folderów, to

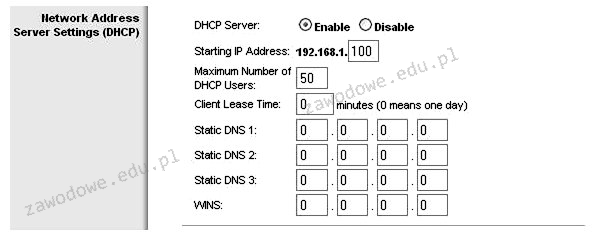

Ilustracja pokazuje panel ustawień bezprzewodowego urządzenia dostępowego, który umożliwia

Jakie polecenie w systemie Windows pozwala na zmianę zarówno nazwy pliku, jak i jego lokalizacji?

Liczba heksadecymalna 1E2F(16) w systemie oktalnym jest przedstawiana jako

Symbolika tego procesora wskazuje na

W sieci o adresie 192.168.20.0 użyto maski podsieci 255.255.255.248. Jak wiele adresów IP będzie dostępnych dla urządzeń?

Jakie jest połączenie używane do wymiany informacji pomiędzy urządzeniami mobilnymi, które stosuje cyfrową transmisję optyczną w trybie bezprzewodowym do przesyłania danych na stosunkowo krótką odległość?

Zgodnie z normą PN-EN 50174, okablowanie poziome w systemie okablowania strukturalnego to segment okablowania pomiędzy

Jakie polecenie jest wysyłane do serwera DHCP, aby zwolnić wszystkie adresy przypisane do interfejsów sieciowych?

Jaki skrót oznacza rodzaj licencji Microsoft dedykowanej dla szkół, uczelni, instytucji rządowych oraz dużych firm?

Po uruchomieniu komputera, procedura POST wskazuje 512 MB RAM. Natomiast w ogólnych właściwościach systemu operacyjnego Windows wyświetla się wartość 480 MB RAM. Jakie są powody tej różnicy?

Określ najprawdopodobniejszą przyczynę pojawienia się komunikatu: CMOS checksum error press F1 to continue press DEL to setup podczas uruchamiania systemu

Jakie oprogramowanie chroni komputer przed niechcianym softwarem pochodzącym z sieci?

Kondygnacyjny punkt dystrybucji jest połączony z

Który z protokołów umożliwia szyfrowanie połączenia?

Ile adresów IP można wykorzystać do adresowania komputerów w sieci o adresie 192.168.100.0 oraz masce 255.255.255.0?

Wysyłanie żetonu (ang. token) występuje w sieci o fizycznej strukturze

Jaki protokół jest stosowany do przesyłania danych w warstwie transportowej modelu ISO/OSI?

Jakie polecenie powinien zastosować użytkownik systemu Linux, aby wydobyć zawartość archiwum o nazwie dane.tar?

Na pliku z uprawnieniami zapisanymi w systemie liczbowym: 740 przeprowadzono polecenie chmod g-r. Jakie będą nowe uprawnienia pliku?

Nie wykorzystuje się do zdalnego kierowania stacjami roboczymi

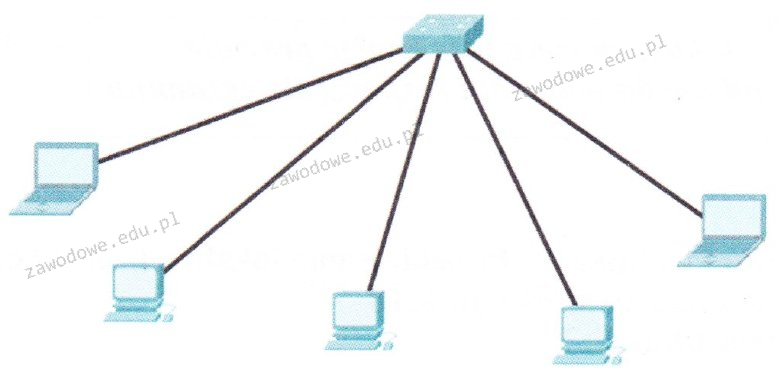

Jaką topologię fizyczną sieci ilustruje zamieszczony rysunek?

Które z urządzeń sieciowych funkcjonuje w warstwie fizycznej modelu ISO/OSI, transmitując sygnał z jednego portu do wszystkich pozostałych portów?

Do umożliwienia komunikacji pomiędzy sieciami VLAN, wykorzystuje się

Karta rozszerzeń przedstawiona na ilustracji może być zainstalowana w komputerze, jeśli na płycie głównej znajduje się przynajmniej jeden dostępny slot

Przy pomocy testów statycznych okablowania można zidentyfikować

Jakim materiałem eksploatacyjnym dysponuje ploter solwentowy?