Pytanie 1

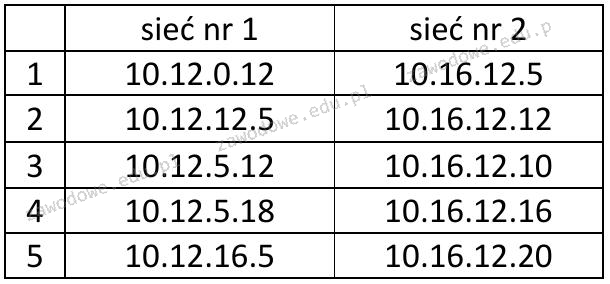

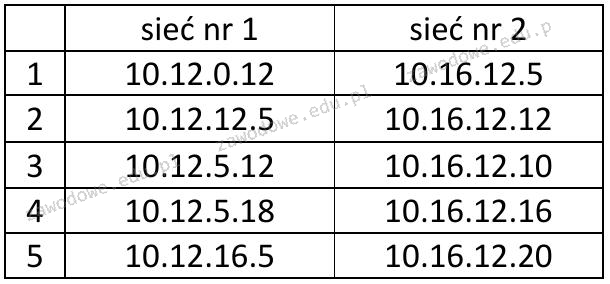

Jaką maskę podsieci należy wybrać dla sieci numer 1 oraz sieci numer 2, aby urządzenia z podanymi adresami mogły komunikować się w swoich podsieciach?

Wynik: 27/40 punktów (67,5%)

Wymagane minimum: 20 punktów (50%)

Jaką maskę podsieci należy wybrać dla sieci numer 1 oraz sieci numer 2, aby urządzenia z podanymi adresami mogły komunikować się w swoich podsieciach?

Jakie liczby należy wprowadzić na klawiaturze telefonu podłączonego do bramki VoIP po wcześniejszym wpisaniu *** w celu ustawienia adresu bramy domyślnej sieci?

Pamięć RAM pokazana na ilustracji jest instalowana na płycie głównej posiadającej gniazdo

W dokumentacji technicznej głośnika komputerowego oznaczenie "10 W" dotyczy jego

Złącze SC powinno być zainstalowane na kablu

Co oznacza dziedziczenie uprawnień?

Do jakiego portu należy podłączyć kabel sieciowy zewnętrzny, aby uzyskać pośredni dostęp do sieci Internet?

Na jakich licencjach są dystrybuowane wersje systemu Linux Ubuntu?

Który z zapisów adresu IPv4 z maską jest niepoprawny?

Jakie polecenie w systemie Windows dedykowane dla stacji roboczej, umożliwia skonfigurowanie wymagań dotyczących logowania dla wszystkich użytkowników tej stacji roboczej?

Aby naprawić wskazaną awarię, należy

|

Dane dotyczące kont użytkowników w systemie LINUX są zapisane w pliku

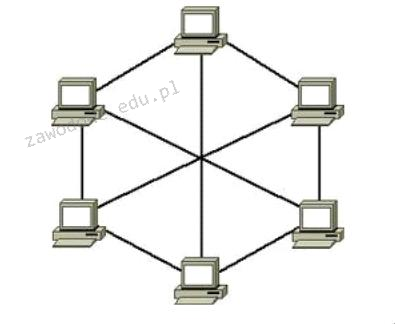

Na diagramie zaprezentowano strukturę

Który z podanych adresów IP należy do kategorii adresów prywatnych?

Reprezentacja koloru RGB(255, 170, 129) odpowiada formatowi

Symbol graficzny przedstawiony na rysunku wskazuje na opakowanie

Jaki protokół do obsługi poczty elektronicznej pozwala na przykład na przechowywanie odebranych e-maili na serwerze, zarządzanie różnymi folderami, usuwanie wiadomości oraz przenoszenie ich pomiędzy folderami?

Transmisja danych typu półduplex to transmisja

Jakie urządzenie w sieci lokalnej NIE ROZDZIELA obszaru sieci komputerowej na domeny kolizyjne?

Czym jest procesor Athlon 2800+?

Aby wymienić uszkodzony moduł pamięci RAM, najpierw trzeba

Aby aktywować funkcję S.M.A.R.T. dysku twardego, która odpowiada za monitorowanie i wczesne ostrzeganie przed awariami, należy skorzystać z

Jaki protokół stosują komputery, aby informować router o zamiarze dołączenia do lub opuszczenia konkretnej grupy multicastowej?

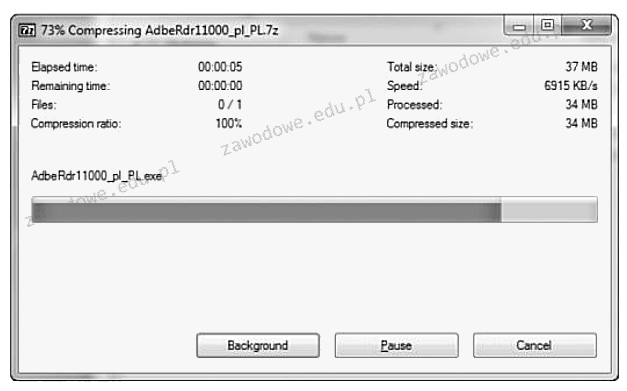

Na dołączonym obrazku pokazano działanie

Protokół ARP (Address Resolution Protocol) pozwala na przekształcanie logicznych adresów z warstwy sieciowej na fizyczne adresy z warstwy

Nośniki informacji, takie jak dysk twardy, gromadzą dane w jednostkach określanych jako sektory, których rozmiar wynosi

Który z protokołów umożliwia szyfrowane połączenia?

Jaką funkcję pełni serwer FTP?

Program do odzyskiwania danych, stosowany w warunkach domowych, umożliwia przywrócenie danych z dysku twardego w sytuacji

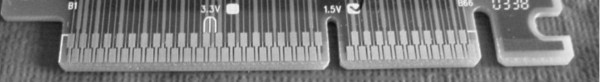

Na ilustracji przedstawiono fragment karty graficznej ze złączem

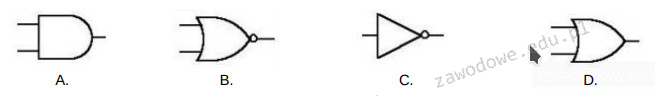

Wskaź rysunek ilustrujący symbol bramki logicznej NOT?

Aby stworzyć skompresowane archiwum danych w systemie Linux, jakie polecenie należy zastosować?

Jakie medium transmisyjne charakteryzuje się najmniejszym ryzykiem zakłóceń elektromagnetycznych sygnału przesyłanego?

Za przydzielanie czasu procesora do konkretnych zadań odpowiada

Jakie urządzenie umożliwia testowanie strukturalnego okablowania światłowodowego?

Który z parametrów należy użyć w poleceniu netstat, aby uzyskać statystyki interfejsu sieciowego dotyczące liczby przesłanych oraz odebranych bajtów i pakietów?

Polecenie do zmiany adresu MAC karty sieciowej w systemie Linux to

Polecenie grep w systemie Linux pozwala na

W dwóch sąsiadujących pomieszczeniach pewnej firmy występują znaczne zakłócenia elektromagnetyczne. Aby zapewnić maksymalną przepustowość w istniejącej sieci LAN, jakie medium transmisyjne powinno być użyte?

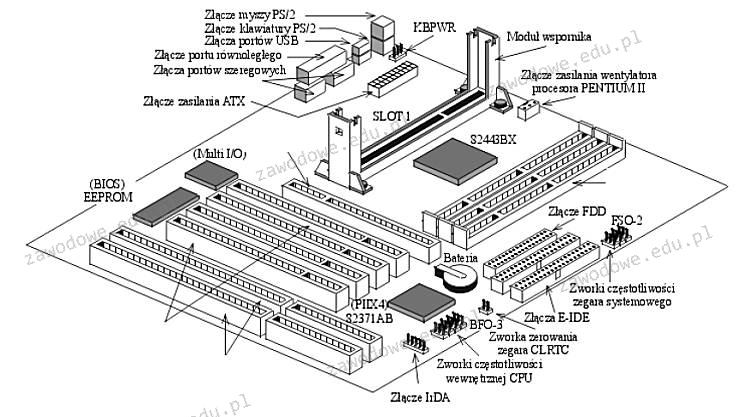

Jakie komponenty są obecne na zaprezentowanej płycie głównej?