Pytanie 1

Adware to rodzaj oprogramowania

Wynik: 33/40 punktów (82,5%)

Wymagane minimum: 20 punktów (50%)

Adware to rodzaj oprogramowania

Jaki sprzęt powinno się wybrać do pomiarów schematu okablowania strukturalnego sieci lokalnej?

Administrator systemu Linux wykonał listę zawartości folderu /home/szkola w terminalu, uzyskując następujący wynik -rwx -x r-x 1 admin admin 25 04-09 15:17 szkola.txt. Następnie wpisał polecenie: ```chmod ug=rw szkola.txt | ls -l``` Jaki rezultat jego działania zostanie pokazany w terminalu?

Czym jest postcardware?

Wskaż rodzaj wtyczki zasilającej, którą należy połączyć z napędem optycznym podczas montażu komputera.

Protokół, który umożliwia po połączeniu z serwerem pocztowym przesyłanie na komputer tylko nagłówków wiadomości, a wysyłanie treści oraz załączników następuje dopiero po otwarciu konkretnego e-maila, to

Ustawa z dnia 14 grudnia 2012 roku dotycząca odpadów zobowiązuje

W architekturze ISO/OSI protokoły TCP oraz UDP funkcjonują w warstwie

Graficzny symbol ukazany na ilustracji oznacza

Serwer zajmuje się rozgłaszaniem drukarek w sieci, organizowaniem zadań do wydruku oraz przydzielaniem uprawnień do korzystania z drukarek

Który z podanych elementów jest częścią mechanizmu drukarki igłowej?

Wykonanie polecenia net localgroup w systemie Windows spowoduje

Aby sprawdzić, czy zainstalowana karta graficzna w komputerze jest przegrzewana, użytkownik ma możliwość użycia programu

Jakie urządzenie jest kluczowe do połączenia pięciu komputerów w sieci o topologii gwiazdy?

W jaki sposób powinny być skonfigurowane uprawnienia dostępu w systemie Linux, aby tylko właściciel mógł wprowadzać zmiany w wybranym katalogu?

Toner stanowi materiał eksploatacyjny w drukarce

Schemat ilustruje fizyczną strukturę

Po włączeniu komputera na ekranie wyświetlił się komunikat "Non-system disk or disk error. Replace and strike any key when ready". Możliwą przyczyną tego może być

Przy użyciu urządzenia zobrazowanego na rysunku możliwe jest sprawdzenie działania

Jaki jest adres rozgłoszeniowy w sieci, w której działa host z adresem IP 195.120.252.32 i maską podsieci 255.255.255.192?

Tusz żelowy wykorzystywany jest w drukarkach

Określ zakres adresów IP z klasy A, który wykorzystywany jest do adresacji prywatnej w sieciach komputerowych?

Wartość 101011101102 zapisana w systemie szesnastkowym to

Jaką usługę można wykorzystać do zdalnej pracy na komputerze z systemem Windows, korzystając z innego komputera z tym samym systemem, który jest podłączony do tej samej sieci lub do Internetu?

Która z grup w systemie Windows Server ma najniższe uprawnienia?

Program, który nie jest przeznaczony do analizy stanu komputera to

Który z poniższych protokołów jest używany do bezpiecznego przesyłania danych w sieci?

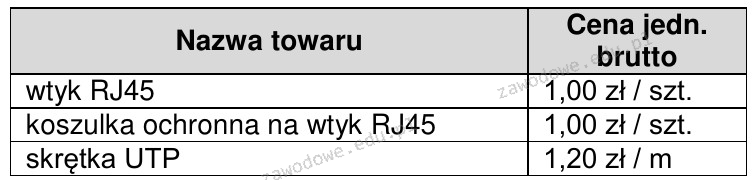

Jakie będą wydatki na materiały potrzebne do produkcji 20 kabli typu patchcord o długości 50 cm?

Urządzenie przedstawione na ilustracji oraz jego dane techniczne mogą być użyte do pomiarów rodzaju okablowania

Jaką liczbę warstw określa model ISO/OSI?

Który z protokołów funkcjonuje w warstwie aplikacji modelu ISO/OSI, umożliwiając wymianę informacji kontrolnych między urządzeniami sieciowymi?

Aby zmienić istniejące konto użytkownika przy użyciu polecenia net user oraz wymusić reset hasła po kolejnej sesji logowania użytkownika, jaki parametr należy dodać do tego polecenia?

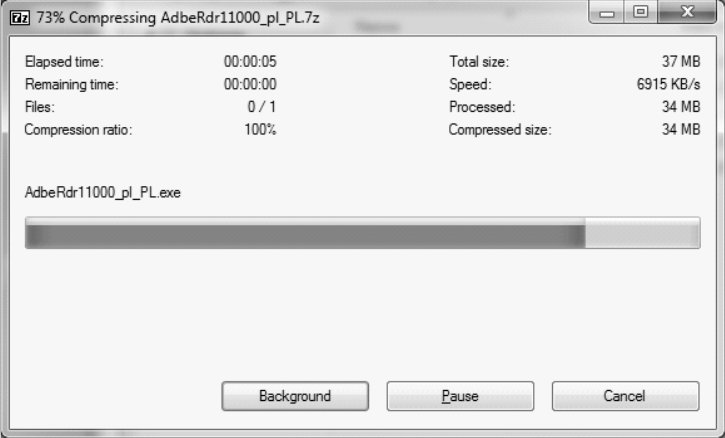

Na dołączonym obrazku ukazano proces

Ilustracja przedstawia rodzaj pamięci

Aby przywrócić dane z sformatowanego dysku twardego, konieczne jest zastosowanie programu

Jak wygląda kolejność przewodów w wtyczce RJ-45 zgodnie z normą TIA/EIA-568 dla zakończeń typu T568B?

W jakiej topologii sieci komputerowej każdy węzeł ma bezpośrednie połączenie z każdym innym węzłem?

Jakim adresem IPv6 charakteryzuje się autokonfiguracja łącza?

W topologii elementem centralnym jest switch

Jakie urządzenie powinno być użyte do podłączenia komputerów, aby mogły działać w różnych domenach rozgłoszeniowych?