Pytanie 1

Aplikacje funkcjonujące w systemach Android do komunikacji z użytkownikiem wykorzystują klasę

Wynik: 9/40 punktów (22,5%)

Wymagane minimum: 20 punktów (50%)

Aplikacje funkcjonujące w systemach Android do komunikacji z użytkownikiem wykorzystują klasę

Liczba A4 w zapisie heksadecymalnym ma odpowiadający jej zapis binarny

Jakie są różnice między dialogiem modalnym a niemodalnym?

Jakie cechy powinien posiadać skuteczny negocjator?

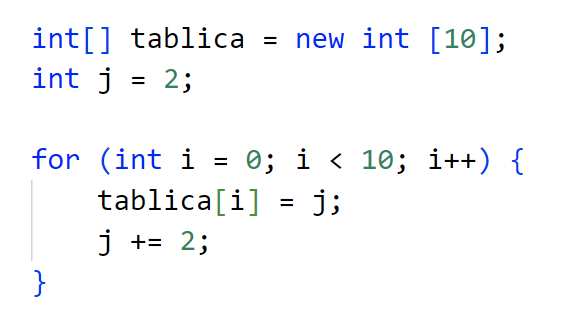

Zaproponowany fragment kodu w języku Java wypełnia tablicę elementami:

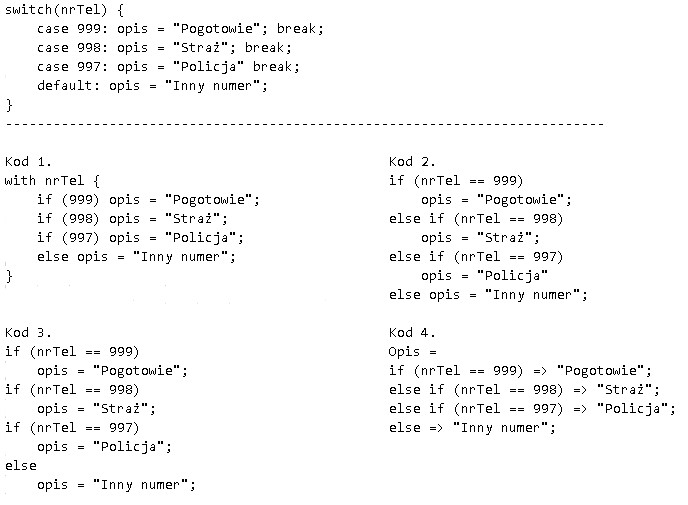

Wskaż kod, który jest funkcjonalnie równy zaprezentowanemu

Jakie jest przeznaczenie dokumentacji wdrożeniowej?

Który z wymienionych elementów stanowi przykład złożonego typu danych?

W zestawieniu przedstawiono doświadczenie zawodowe członków zespołu IT. Osobą odpowiedzialną za stworzenie aplikacji front-end powinna być:

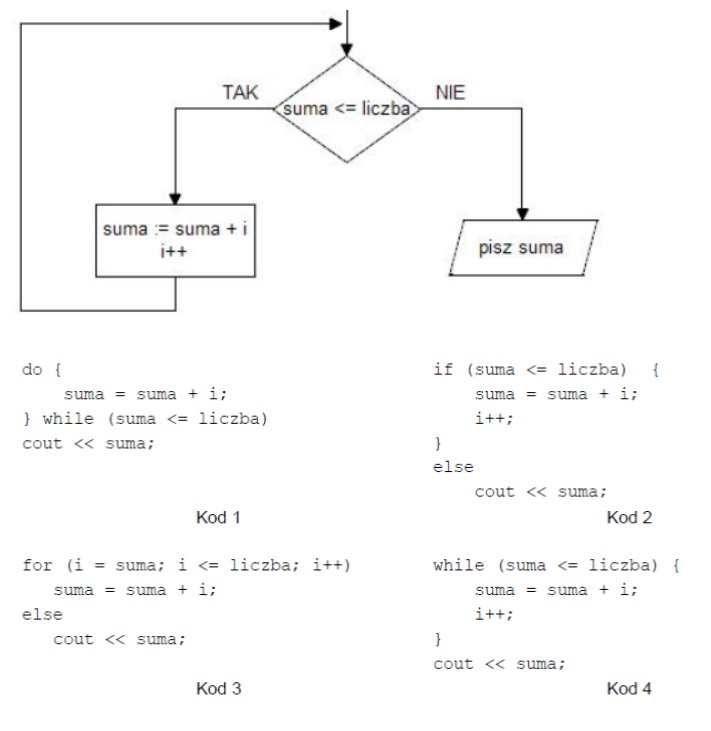

Wskaż fragment kodu, który stanowi realizację przedstawionego algorytmu w języku C++

Która z wymienionych aplikacji stanowi przykład prostego rozwiązania mobilnego?

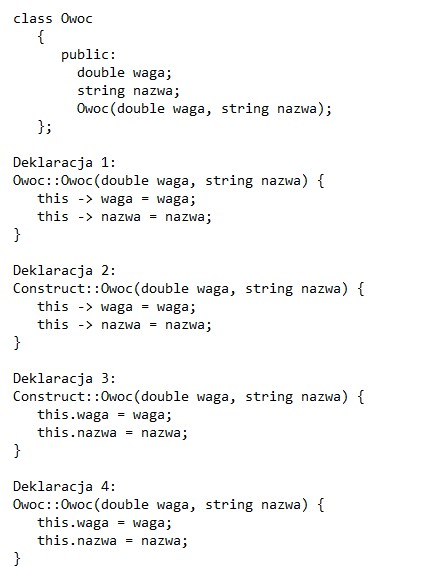

Definicja konstruktora dla zaprezentowanej klasy w języku C++ może być sformułowana jak w

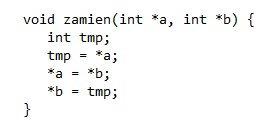

Przykład wywołania funkcji zamien w języku C++ może wyglądać w następujący sposób

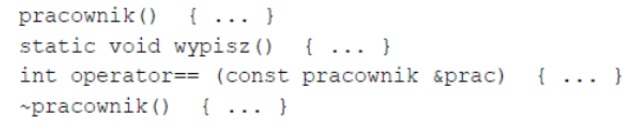

W klasie pracownik zdefiniowano opisane metody. Która z nich jest odpowiednia do dodania elementu diagnostycznego o treści: cout << "Obiekt został usunięty";

Który z etapów umożliwia zwiększenie efektywności aplikacji przed jej wydaniem?

Jakie mogą być konsekwencje długotrwałego narażenia na hałas w pracy?

Który z wymienionych typów stanowi przykład typu znakowego?

Jakie środowisko deweloperskie jest najczęściej używane do programowania w C#?

Która metoda w obrębie klasy jest uruchamiana automatycznie podczas tworzenia kopii obiektu?

Wzorzec projektowy "Metoda szablonowa" (Template method) stosuje się do:

Jakie jest rozwiązanie dla dodawania binarnego liczb 1011 oraz 110?

Jaki jest wymagany sposób do realizacji algorytmu sortowania bąbelkowego na n-elementowej tablicy?

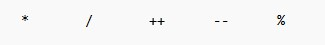

Zestaw operatorów, który został przedstawiony, należy do kategorii operatorów

Która zasada zwiększa bezpieczeństwo w sieci?

Które z wymienionych stwierdzeń najtrafniej charakteryzuje WPF?

Który z poniższych opisów najlepiej definiuje kompilator?

Jakie są cechy biblioteki statycznej w zestawieniu z dynamiczną?

W jakich sytuacjach zastosowanie rekurencji może być bardziej korzystne niż użycie iteracji?

Zmienna o typie logicznym może mieć następujące wartości:

Który z wymienionych elementów UI w aplikacjach mobilnych jest odpowiedzialny za przechodzenie pomiędzy ekranami?

Jakie z wymienionych narzędzi służy do testowania aplikacji?

Jakie słowa kluczowe są stosowane w języku C++ do zarządzania wyjątkami?

Jakie jest znaczenie klasy abstrakcyjnej?

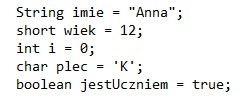

Podana deklaracja zmiennych w języku JAVA zawiera

Metoda tworzenia algorytmu polegająca na dzieleniu go na dwa lub więcej mniejszych podproblemów, aż do momentu, gdy ich rozwiązanie stanie się proste, jest techniką

Do implementacji w aplikacji jednokierunkowej funkcji skrótu, zwanej funkcją haszującą, można wykorzystać algorytm

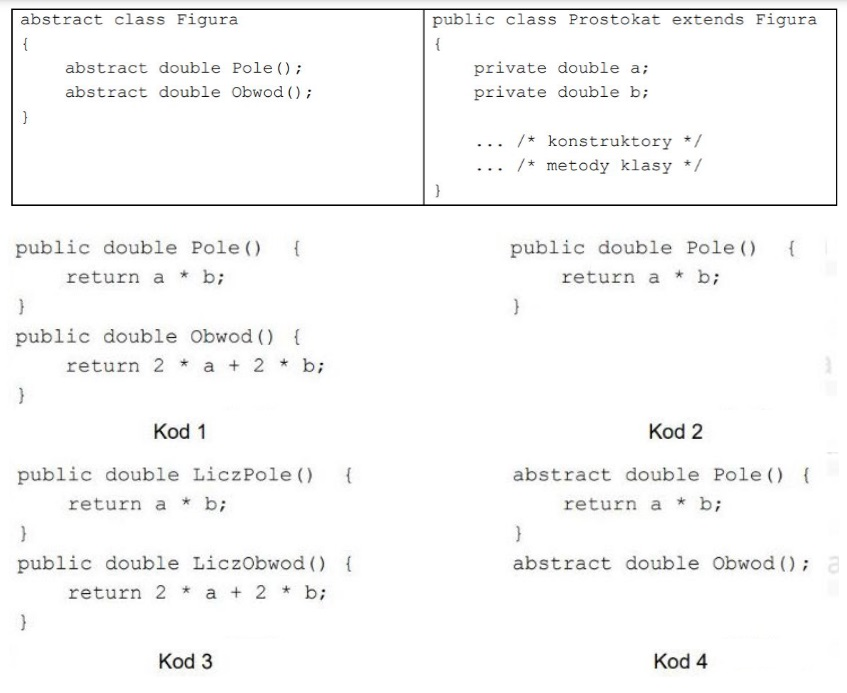

W zaprezentowanym kodzie stworzono abstrakcyjną klasę Figura oraz klasę Prostokąt, która po niej dziedziczy, zawierającą określone pola i konstruktory. Wskaż najprostszą implementację sekcji /* metody klasy */ dla klasy Prostokąt

Który z podanych algorytmów operujących na jednowymiarowej tablicy posiada złożoność obliczeniową O(n<sup>2</sup>)?

Która z poniższych właściwości odnosi się do sieci bezprzewodowej?

Jakie z następujących skutków może wystąpić w przypadku naruszenia prawa autorskiego?