Pytanie 1

Które z wymienionych stwierdzeń najtrafniej charakteryzuje WPF?

Wynik: 38/40 punktów (95,0%)

Wymagane minimum: 20 punktów (50%)

Które z wymienionych stwierdzeń najtrafniej charakteryzuje WPF?

Jakie jest zastosowanie metody fetch() w JavaScript?

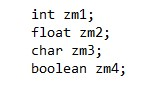

W podanym fragmencie kodu Java wskaż, która zmienna może pomieścić wartość "T"

Jakie jest wyjście działania kompilatora?

Który z poniższych przypadków stanowi test niefunkcjonalny?

Wartość liczby 1AF, zapisana w systemie szesnastkowym, po przeliczeniu na system dziesiętny wynosi

Co to jest local storage w kontekście aplikacji webowych?

Który z protokołów w modelu TCP/IP odpowiada za pewne przesyłanie danych?

Jakie sformułowanie najlepiej oddaje złożoność obliczeniową algorytmu quicksort?

Która z wymienionych sytuacji stanowi naruszenie praw autorskich?

W dwóch przypadkach opisano mechanizm znany jako Binding. Jego celem jest

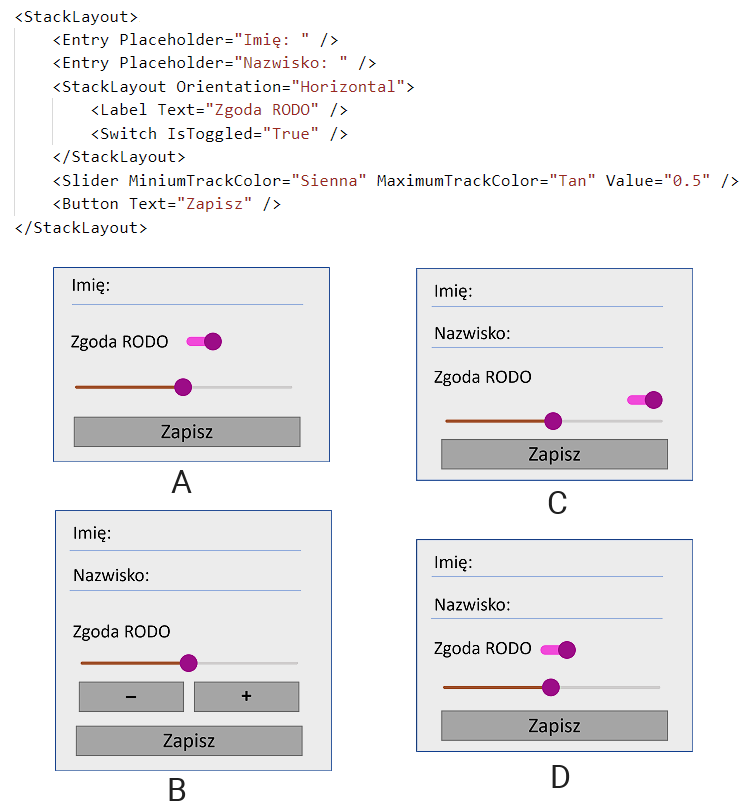

Kod XAML zaprezentowany powyżej zostanie wyświetlony jako:

Jakie elementy powinny być uwzględnione w dokumentacji testowej aplikacji?

Jakie polecenie w Gicie jest używane do zapisywania zmian w lokalnym repozytorium?

Co to jest ORM w kontekście programowania?

Która z poniższych struktur danych jest najbardziej odpowiednia do przechowywania unikalnych elementów?

Który z etapów umożliwia zwiększenie efektywności aplikacji przed jej wydaniem?

Co zostanie wyświetlone po wykonaniu poniższego kodu JavaScript?

| const promise = new Promise((resolve, reject) => { setTimeout(() => { resolve('success'); }, 1000); }); promise .then(res => { console.log(res); return 'first then'; }) .then(res => { console.log(res); }); |

Która technologia służy do tworzenia responsywnych stron internetowych?

Który język programowania jest używany do stylizacji stron internetowych?

Jakie czynniki powinny być brane pod uwagę podczas organizacji zasobów ludzkich w projekcie?

Co to jest WebSockets?

Użycie modyfikatora abstract w definicji metody w klasie wskazuje, że

Która z poniższych metod tablicowych w JavaScript nie modyfikuje oryginalnej tablicy?

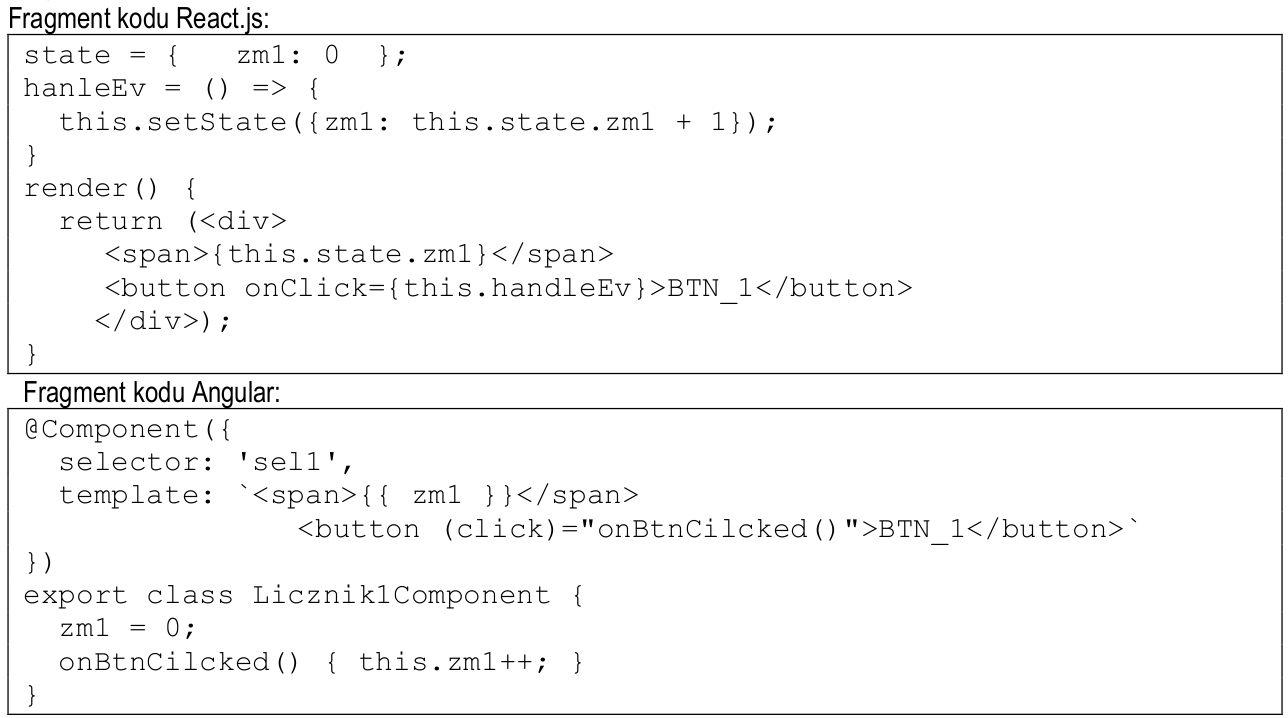

Kod w bibliotece React.js oraz w frameworku Angular, który został zaprezentowany, ma na celu wyświetlenie

Co to jest lazy loading w kontekście aplikacji webowych?

W jakim celu wykorzystuje się diagram Gantta?

Który algorytm sortowania opiera się na metodzie "dziel i zwyciężaj"?

Jedną z dolegliwości, która pojawia się u programistów w wyniku długotrwałego korzystania z myszki komputerowej lub klawiatury, objawiającą się bólem, drętwieniem oraz zaburzeniami czucia w rejonie 1-3 palca ręki jest

Jakie znaczenie ma framework w kontekście programowania?

Jakie cechy powinien posiadać skuteczny negocjator?

Jakie słowa kluczowe są stosowane w języku C++ do zarządzania wyjątkami?

Jakie z wymienionych narzędzi służy do testowania aplikacji?

Zaprezentowany symbol odnosi się do

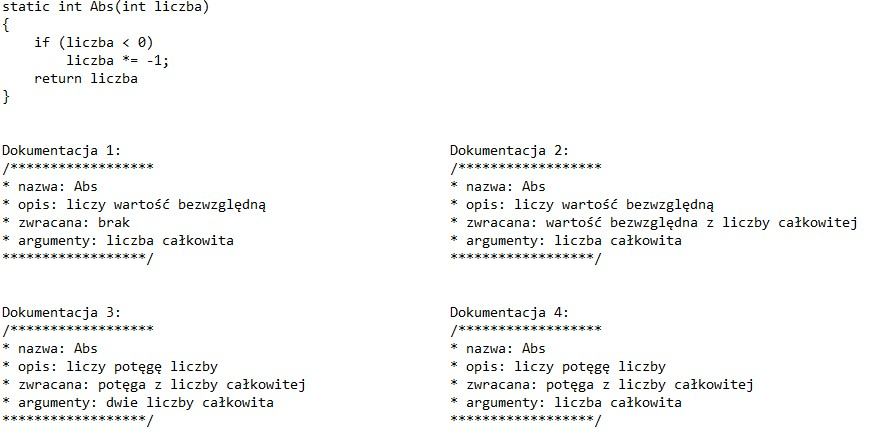

Która z dokumentacji funkcji odpowiada przedstawionemu kodowi źródłowemu?

Która z wymienionych zasad jest istotna dla bezpiecznego użytkowania portali społecznościowych?

Które z poniższych zdań najlepiej określa funkcję zaprzyjaźnioną w ramach klasy?

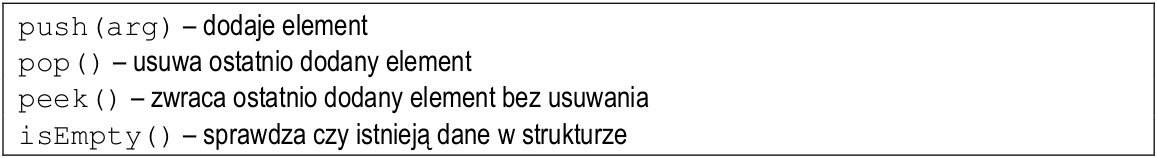

Jaką strukturę danych można zrealizować, korzystając jedynie z wymienionych metod?

Jakie jest podstawowe zadanie funkcji zaprzyjaźnionej w danej klasie?

Który z wymienionych składników wchodzi w skład podstawowego wyposażenia środowiska IDE?