Pytanie 1

Który z wymienionych programów jest przeznaczony do zarządzania projektami przy pomocy tablic kanban?

Wynik: 2/40 punktów (5,0%)

Wymagane minimum: 20 punktów (50%)

Który z wymienionych programów jest przeznaczony do zarządzania projektami przy pomocy tablic kanban?

Jakie jest najważniejsze właściwość algorytmów szyfrowania symetrycznego?

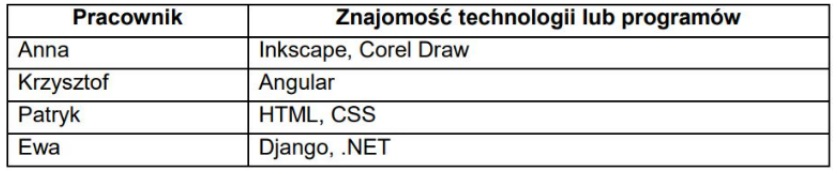

W zestawieniu zaprezentowano doświadczenie zawodowe pracowników firmy IT. Do stworzenia aplikacji front-end powinien/powinna zostać wyznaczony/a

Które z wymienionych stanowi przykład zagrożenia fizycznego w miejscu pracy?

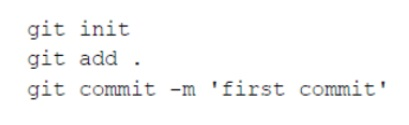

Polecenia wydane w kontekście repozytorium Git, przy założeniu, że folder projektu jest aktualnie wybrany, mają na celu

Brak odpowiedzi na to pytanie.

Jednym z kroków przy publikacji aplikacji mobilnej w sklepie Google Play są testy Beta, które charakteryzują się tym, że są one

Brak odpowiedzi na to pytanie.

Programista aplikacji mobilnych pragnie zmienić swoją ścieżkę kariery na Full-Stack Developera. Wskaż kurs, który powinien wybrać, żeby to osiągnąć?

Brak odpowiedzi na to pytanie.

Które z wymienionych stwierdzeń najtrafniej charakteryzuje klasę dziedziczącą?

Brak odpowiedzi na to pytanie.

Jakie czynności należy wykonać, aby zrealizować zdarzenie kliknięcia na przycisk w aplikacji desktopowej?

Brak odpowiedzi na to pytanie.

Jaką funkcję pełnią mechanizmy ciasteczek w aplikacjach internetowych?

Brak odpowiedzi na to pytanie.

Które z poniższych stwierdzeń najlepiej charakteryzuje tablicę asocjacyjną?

Brak odpowiedzi na to pytanie.

Jakie narzędzie umożliwia testowanie API w aplikacjach internetowych?

Brak odpowiedzi na to pytanie.

Jakie są różnice między dialogiem modalnym a niemodalnym?

Brak odpowiedzi na to pytanie.

Jakie jest przeznaczenie polecenia "git merge"?

Brak odpowiedzi na to pytanie.

W jaki sposób można ograniczyć problemy społeczne wynikające z nadmiernego używania internetu?

Brak odpowiedzi na to pytanie.

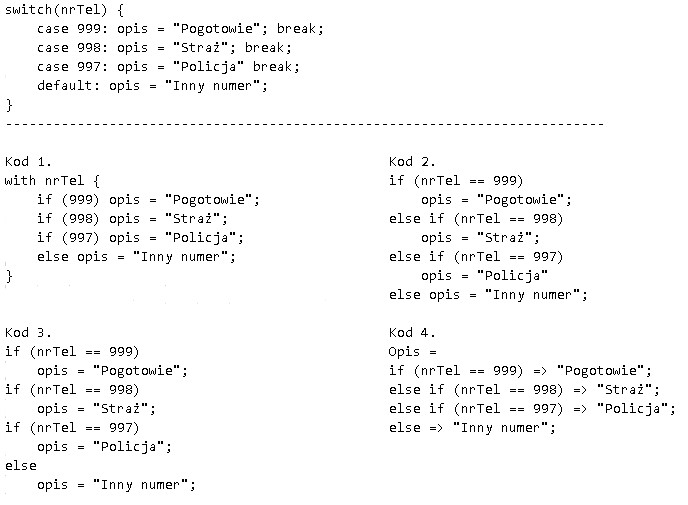

Wskaż kod, który jest funkcjonalnie równy zaprezentowanemu

Brak odpowiedzi na to pytanie.

Który z wymienionych składników wchodzi w skład podstawowego wyposażenia środowiska IDE?

Brak odpowiedzi na to pytanie.

Jakie są różnice między testami funkcjonalnymi a niefunkcjonalnymi?

Brak odpowiedzi na to pytanie.

Dziedziczenie jest używane, gdy zachodzi potrzeba

Brak odpowiedzi na to pytanie.

Który rodzaj kolekcji pozwala na dostęp do elementów w porządku FIFO (First In First Out)?

Brak odpowiedzi na to pytanie.

Jaką funkcję pełnią okna dialogowe niemodalne?

Brak odpowiedzi na to pytanie.

Jaki rodzaj ataku hakerskiego polega na bombardowaniu serwera ogromną ilością żądań, co prowadzi do jego przeciążenia?

Brak odpowiedzi na to pytanie.

Jakie są kluczowe różnice pomiędzy strukturą (struct) a unią (union) w języku C?

Brak odpowiedzi na to pytanie.

Mobilna aplikacja przedstawia listę, w której każdy element można dotknąć palcem, aby zobaczyć jego detale. Zdarzenie, które odpowiada tej czynności, to

Brak odpowiedzi na to pytanie.

Modyfikator dostępu, który znajduje się przed definicją metody Dodaj() w klasie Kalkulator, powoduje, że

Brak odpowiedzi na to pytanie.

Jedną z dolegliwości, która pojawia się u programistów w wyniku długotrwałego korzystania z myszki komputerowej lub klawiatury, objawiającą się bólami, drętwieniem oraz zaburzeniami czucia w obszarze 1-3 palca dłoni jest

Brak odpowiedzi na to pytanie.

Jakie zasady stosuje programowanie obiektowe?

Brak odpowiedzi na to pytanie.

Które z wymienionych działań, które są częścią procesu kreowania prostej galerii zdjęć w formie aplikacji mobilnej, powinno być realizowane przez zespół?

Brak odpowiedzi na to pytanie.

Na ilustracji pokazany jest fragment diagramu blokowego pewnego algorytmu. Ile razy warunek n<7 będzie badany?

Brak odpowiedzi na to pytanie.

Jaki typ pamięci RAM powinno się wybrać do efektywnego komputera do gier?

Brak odpowiedzi na to pytanie.

Która z wymienionych zasad odnosi się do zachowania prywatności w sieci?

Brak odpowiedzi na to pytanie.

Co oznacza akronim IDE w kontekście programowania?

Brak odpowiedzi na to pytanie.

Jaki z wymienionych komponentów jest kluczowy do inicjalizacji pola klasy podczas tworzenia instancji obiektu?

Brak odpowiedzi na to pytanie.

Który element dokumentacji technicznej jest istotny dla ustalenia metod ochrony danych w aplikacji?

Brak odpowiedzi na to pytanie.

Która z wymienionych kart graficznych oferuje lepszą wydajność w grach komputerowych?

Brak odpowiedzi na to pytanie.

Jakie określenie w programowaniu obiektowym odnosi się do "zmiennej klasy"?

Brak odpowiedzi na to pytanie.

Jakie działanie wykonuje polecenie "git pull"?

Brak odpowiedzi na to pytanie.

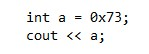

Po wykonaniu podanego kodu na konsoli wyświetli się liczba

Brak odpowiedzi na to pytanie.

Który z wymienionych elementów UI w aplikacjach mobilnych jest odpowiedzialny za przechodzenie pomiędzy ekranami?

Brak odpowiedzi na to pytanie.

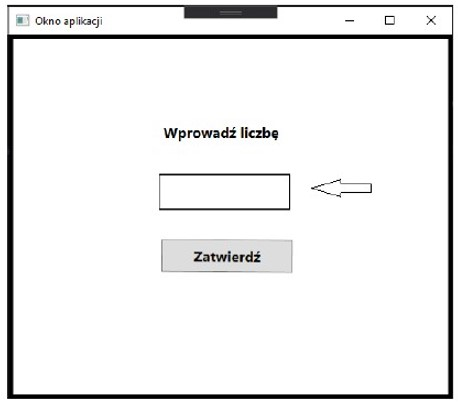

Z jakiego obiektu można skorzystać, aby stworzyć kontrolkę wskazaną strzałką na ilustracji?

Brak odpowiedzi na to pytanie.