Pytanie 1

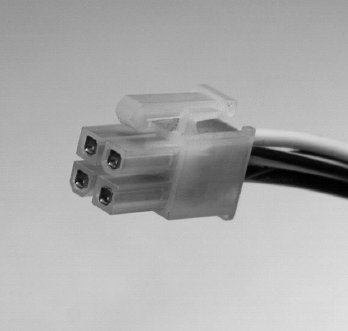

Wtyczka zaprezentowana na fotografie stanowi element obwodu elektrycznego zasilającego

Wynik: 33/40 punktów (82,5%)

Wymagane minimum: 20 punktów (50%)

Wtyczka zaprezentowana na fotografie stanowi element obwodu elektrycznego zasilającego

Korzystając z polecenia systemowego ipconfig, można skonfigurować

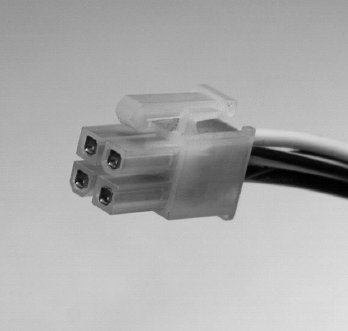

Który symbol reprezentuje przełącznik?

Komputer, którego serwis ma być wykonany u klienta, nie odpowiada na naciśnięcie przycisku POWER. Jakie powinno być pierwsze zadanie w planie działań związanych z identyfikacją i naprawą tej awarii?

NAT64 (Network Address Translation 64) to proces, który przekształca adresy

Jaki adres IPv4 wykorzystuje się do testowania protokołów TCP/IP na jednym hoście?

W instrukcji obsługi karty dźwiękowej można znaleźć następujące dane: - częstotliwość próbkowania wynosząca 22 kHz, - rozdzielczość wynosząca 16 bitów. Jaką przybliżoną objętość będzie miało mono jednokanałowe nagranie dźwiękowe trwające 10 sekund?

Urządzenie, które łączy różne segmenty sieci i przekazuje ramki pomiędzy nimi, wybierając odpowiedni port docelowy dla przesyłanych ramek, to

Druk z drukarki igłowej realizowany jest z wykorzystaniem zestawu stalowych igieł w liczbie

Protokół ARP (Address Resolution Protocol) służy do konwersji adresu IP na

Który z portów znajdujących się na tylnej części komputera jest oznaczony podanym symbolem?

Liczba 10101110110(2) w systemie szesnastkowym przedstawia się jako

Wskaż właściwą formę maski podsieci?

Które z poniższych twierdzeń nie odnosi się do pamięci cache L1?

Do konserwacji elementów optycznych w komputerach zaleca się zastosowanie

Urządzenie warstwy dystrybucji, które umożliwia komunikację pomiędzy różnymi sieciami, to

W systemie Linux polecenie touch jest używane do

Serwer zajmuje się rozgłaszaniem drukarek w sieci, organizowaniem zadań do wydruku oraz przydzielaniem uprawnień do korzystania z drukarek

Brak danych dotyczących parzystości liczby lub znaku rezultatu operacji w ALU może sugerować usterki w funkcjonowaniu

Aby wymusić na użytkownikach lokalnych systemów z rodziny Windows Server regularną zmianę hasła oraz stosowanie haseł o odpowiedniej długości i spełniających wymagania dotyczące złożoności, należy ustawić

Którego programu nie można użyć do przywrócenia danych w systemie Windows na podstawie wcześniej wykonanej kopii?

Jak nazywa się identyfikator, który musi być jednakowy, aby urządzenia sieciowe mogły współpracować w danej sieci bezprzewodowej?

W systemie Linux istnieją takie prawa dostępu do konkretnego pliku rwxr--r--. Jakie polecenie użyjemy, aby zmienić je na rwxrwx---?

Jaki zakres grupy jest automatycznie przypisywany dla nowo stworzonej grupy w kontrolerze domeny systemu Windows Serwer?

Pierwszą usługą, która jest instalowana na serwerze, to usługa domenowa w Active Directory. W trakcie instalacji kreator automatycznie poprosi o zainstalowanie usługi serwera.

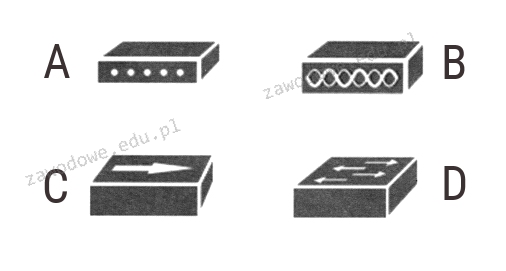

Który typ standardu zakończenia kabla w systemie okablowania strukturalnego ilustruje przedstawiony rysunek?

Wirusy polimorficzne mają jedną charakterystyczną cechę, którą jest

W jakim urządzeniu elektronicznym znajduje się układ RAMDAC?

Jakie protokoły przesyłają regularne kopie tablic routingu do sąsiednich ruterów, nie zawierając pełnych informacji o odległych urządzeniach routujących?

W systemie Linux komenda cd ~ umożliwia

Które z poniższych poleceń w systemie Linux NIE pozwala na przeprowadzenie testów diagnostycznych sprzętu komputerowego?

Jaką standardową wartość maksymalnej odległości można zastosować pomiędzy urządzeniami sieciowymi, które są ze sobą połączone przewodem UTP kat.5e?

Jakie polecenie w systemie Windows służy do analizowania ścieżki, jaką pokonują pakiety w sieci?

Jakiego typu tablicę partycji trzeba wybrać, aby stworzyć partycję o pojemności 3TB na dysku twardym?

W normie PN-EN 50174 nie znajdują się wytyczne dotyczące

Jakie polecenie w systemie Windows należy użyć, aby ustalić liczbę ruterów pośrednich znajdujących się pomiędzy hostem źródłowym a celem?

Który z wymienionych protokołów umożliwia nawiązanie szyfrowanego połączenia z witryną internetową?

W wyniku wydania polecenia: net user w konsoli systemu Windows, pojawi się

Do czynności konserwacyjnych związanych z użytkowaniem skanera płaskiego należy

Na podstawie danych zawartych w tabeli dotyczącej specyfikacji płyty głównej, wskaż maksymalną liczbę kart rozszerzeń, które można zainstalować w magistrali Peripheral Component Interconnect.