Pytanie 1

Jakie rozszerzenia mają pliki instalacyjne systemu operacyjnego Linux?

Wynik: 3/40 punktów (7,5%)

Wymagane minimum: 20 punktów (50%)

Jakie rozszerzenia mają pliki instalacyjne systemu operacyjnego Linux?

Sprzętem, który umożliwia wycinanie wzorów oraz grawerowanie w różnych materiałach, takich jak drewno, szkło i metal, jest ploter

Który protokół służy do wymiany danych o trasach oraz dostępności sieci pomiędzy routerami w ramach tego samego systemu autonomicznego?

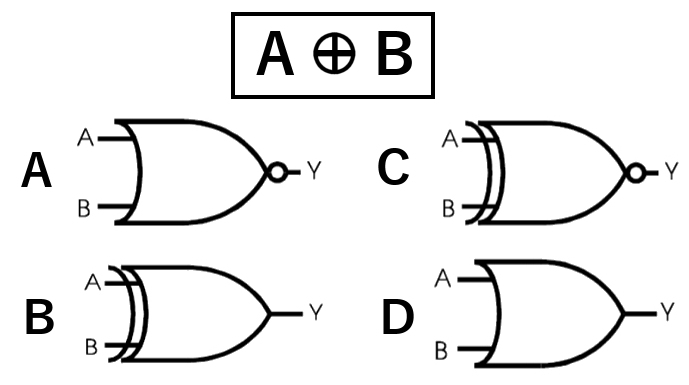

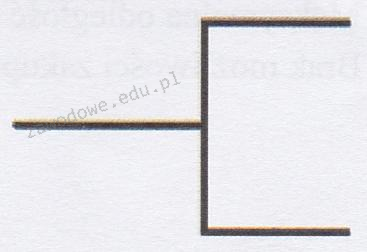

Jaką bramkę logiczną reprezentuje to wyrażenie?

Jaki poziom macierzy RAID umożliwia równoległe zapisywanie danych na wielu dyskach działających jako jedno urządzenie?

Jakie zakresy zostaną przydzielone przez administratora do adresów prywatnych w klasie C, przy użyciu maski 24 bitowej dla komputerów w lokalnej sieci?

Aby aktywować lub dezaktywować usługi w zainstalowanej wersji systemu operacyjnego Windows, należy wykorzystać narzędzie

Brak odpowiedzi na to pytanie.

Jaki port jest ustawiony jako domyślny dla serwera WWW?

Brak odpowiedzi na to pytanie.

W systemie Windows po wykonaniu polecenia systeminfo nie otrzyma się informacji o

Brak odpowiedzi na to pytanie.

Element, który jest na stałe zainstalowany u abonenta i zawiera zakończenie poziomego okablowania strukturalnego, to

Brak odpowiedzi na to pytanie.

Czym jest mapowanie dysków?

Brak odpowiedzi na to pytanie.

Które z urządzeń sieciowych funkcjonuje w warstwie fizycznej modelu ISO/OSI, transmitując sygnał z jednego portu do wszystkich pozostałych portów?

Brak odpowiedzi na to pytanie.

Ile sieci obejmują komputery z adresami IP i maskami sieci podanymi w tabeli?

| Adres IPv4 | Maska |

|---|---|

| 10.120.16.10 | 255.255.0.0 |

| 10.120.18.16 | 255.255.0.0 |

| 10.110.16.18 | 255.255.255.0 |

| 10.110.16.14 | 255.255.255.0 |

| 10.130.16.12 | 255.255.255.0 |

Brak odpowiedzi na to pytanie.

Który z poniższych protokołów funkcjonuje w warstwie aplikacji?

Brak odpowiedzi na to pytanie.

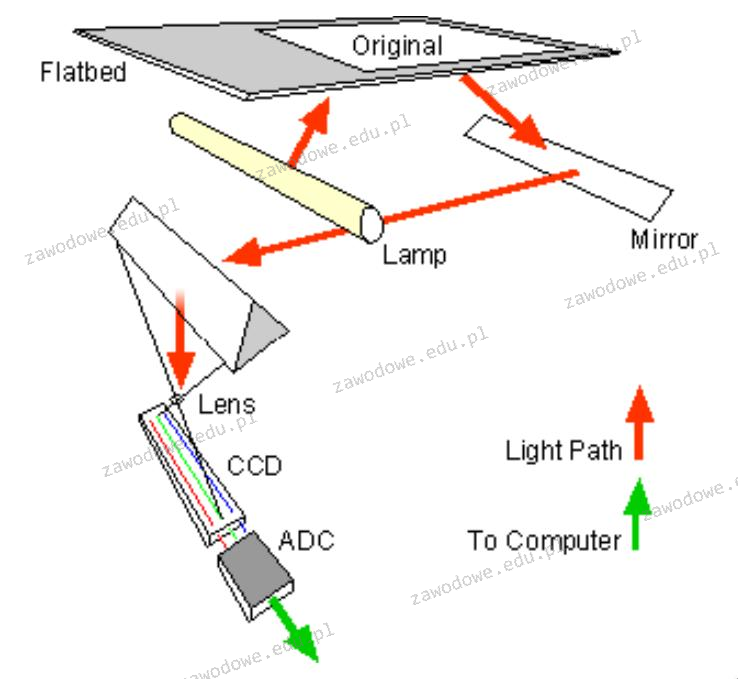

Ilustrowany schemat obrazuje zasadę funkcjonowania

Brak odpowiedzi na to pytanie.

Elementem aktywnym w elektronice jest

Brak odpowiedzi na to pytanie.

Jakie polecenie w systemie Windows przeznaczonym dla stacji roboczej umożliwia ustalenie wymagań logowania dla wszystkich użytkowników tej stacji?

Brak odpowiedzi na to pytanie.

Sieci lokalne o architekturze klient-serwer cechują się tym, że

Brak odpowiedzi na to pytanie.

Jakie znaczenie ma termin "wykonanie kopii zapasowej systemu"?

Brak odpowiedzi na to pytanie.

Wykonanie polecenia perfmon w terminalu systemu Windows spowoduje

Brak odpowiedzi na to pytanie.

W systemach Windows XP Pro/Windows Vista Business/Windows 7 Pro/Windows 8 Pro, funkcją zapewniającą ochronę danych dla użytkowników dzielących ten sam komputer, których informacje mogą być wykorzystywane wyłącznie przez nich, jest

Brak odpowiedzi na to pytanie.

Który z wymienionych adresów należy do klasy C?

Brak odpowiedzi na to pytanie.

```echo off```\necho ola.txt >> ala.txt\npause\nJakie będzie skutki wykonania podanego skryptu?

Brak odpowiedzi na to pytanie.

Jakie polecenie w systemie Linux pozwala na wyświetlenie oraz edytowanie tablicy trasowania pakietów sieciowych?

Brak odpowiedzi na to pytanie.

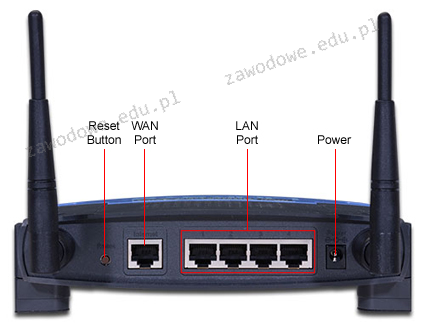

Na ilustracji przedstawiono tylną stronę

Brak odpowiedzi na to pytanie.

Aby umożliwić wymianę informacji pomiędzy sieciami VLAN, wykorzystuje się

Brak odpowiedzi na to pytanie.

Standard zwany IEEE 802.11, używany w lokalnych sieciach komputerowych, określa typ sieci:

Brak odpowiedzi na to pytanie.

Osobom pracującym zdalnie, dostęp do serwera znajdującego się w prywatnej sieci za pośrednictwem publicznej infrastruktury, jaką jest Internet, umożliwia

Brak odpowiedzi na to pytanie.

Jakiego typu tablicę partycji trzeba wybrać, aby stworzyć partycję o pojemności 3TB na dysku twardym?

Brak odpowiedzi na to pytanie.

W jednostce ALU do rejestru akumulatora wprowadzono liczbę dziesiętną 600. Jak wygląda jej reprezentacja w systemie binarnym?

Brak odpowiedzi na to pytanie.

Jakie urządzenia wyznaczają granice domeny rozgłoszeniowej?

Brak odpowiedzi na to pytanie.

Posiadacz notebooka pragnie zainstalować w nim dodatkowy dysk twardy. Urządzenie ma jedynie jedną zatokę na HDD. Możliwością rozwiązania tego wyzwania może być użycie dysku z interfejsem

Brak odpowiedzi na to pytanie.

Wartość wyrażana w decybelach, będąca różnicą pomiędzy mocą sygnału przekazywanego w parze zakłócającej a mocą sygnału generowanego w parze zakłócanej to

Brak odpowiedzi na to pytanie.

Jaką wartość liczbową reprezentuje zapis binarny 01010101?

Brak odpowiedzi na to pytanie.

Rysunek ilustruje rezultaty sprawdzania działania sieci komputerowej przy użyciu polecenia

Brak odpowiedzi na to pytanie.

Co oznacza standard ACPI w BIOSie komputera?

Brak odpowiedzi na to pytanie.

Na ilustracji widoczny jest komunikat systemowy. Jaką czynność powinien wykonać użytkownik, aby naprawić występujący błąd?

Brak odpowiedzi na to pytanie.

Jaką operację można wykonać podczas konfiguracji przełącznika CISCO w interfejsie CLI, nie przechodząc do trybu uprzywilejowanego, w zakresie dostępu widocznym w ramce?

| Switch> |

Brak odpowiedzi na to pytanie.

Jakie polecenie w systemach z rodziny Windows Server umożliwia administratorowi przekierowanie komputerów do określonej jednostki organizacyjnej w ramach usług katalogowych?

Brak odpowiedzi na to pytanie.

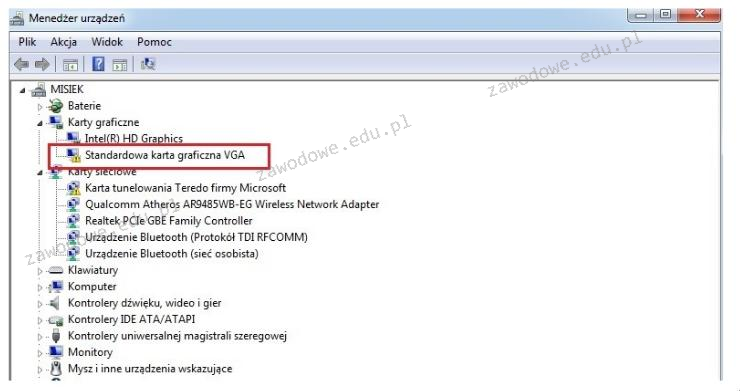

Co symbolizuje graficzny znak przedstawiony na ilustracji?

Brak odpowiedzi na to pytanie.