Pytanie 1

Zapisany fragment w Pythonie ilustruje:

Wynik: 37/40 punktów (92,5%)

Wymagane minimum: 20 punktów (50%)

Zapisany fragment w Pythonie ilustruje:

Jakie znaczenie ma określenie "klasa zaprzyjaźniona" w kontekście programowania obiektowego?

Jakie znaczenie ma przystosowanie interfejsu użytkownika do różnych platform?

W jakim przypadku algorytm sortowania bąbelkowego osiąga najlepszą wydajność?

Metoda tworzenia algorytmu polegająca na dzieleniu go na dwa lub więcej mniejszych podproblemów, aż do momentu, gdy ich rozwiązanie stanie się proste, jest techniką

Technika konstruowania algorytmu polegająca na rozbiciu na dwa lub więcej mniejszych podproblemów, aż do momentu, gdy ich części będą wystarczająco proste do bezpośredniego rozwiązania, nosi nazwę:

Który z objawów może sugerować zawał serca?

Z analizy złożoności obliczeniowej algorytmów sortowania dla dużych zbiorów danych (powyżej 100 elementów) wynika, że najefektywniejszą metodą jest algorytm sortowania:

Która z metodologii w zarządzaniu projektami umożliwia łatwe dostosowywanie się do zmieniających się potrzeb klienta?

Który element dokumentacji technicznej jest istotny dla ustalenia metod ochrony danych w aplikacji?

Który z wymienionych algorytmów jest algorytmem opartym na iteracji?

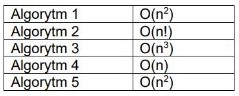

Programista pragnie wybrać algorytm, który najszybciej przetwarza dane w jego aplikacji. Na podstawie złożoności obliczeniowej przedstawionej w tabeli, należy wskazać algorytm numer

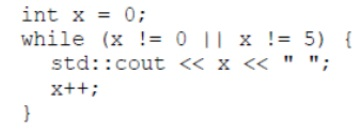

W zaprezentowanym fragmencie kodu występuje błąd logiczny. Na czym on polega?

Które z wymienionych stwierdzeń najcelniej opisuje proces uruchamiania aplikacji?

Który z wymienionych parametrów dysku twardego ma największy wpływ na jego wydajność?

Rozpoczęcie tworzenia procedury składowej o nazwie dodajUsera w MS SQL wymaga użycia poleceń

Który z wymienionych poniżej przykładów stanowi system informacji przetwarzany przez system informatyczny?

Która z wymienionych metod najlepiej chroni komputer przed złośliwym oprogramowaniem?

Jakie kroki należy podjąć po wykryciu błędu w kodzie podczas testowania?

Złośliwe oprogramowanie stworzone w celu przyznania hakerom uprawnień administracyjnych do komputera ofiary bez jej świadomości, to

Kompilator może wygenerować błąd "incompatible types", gdy

Jaką wydajność posiada sieć, która przesyła 500 MB danych w czasie 10 sekund?

Który z poniższych przypadków stanowi test niefunkcjonalny?

Które z wymienionych stanowi przykład zagrożenia fizycznego w miejscu pracy?

Diagramem, który służy do śledzenia realizacji zadań przez członków zespołu projektowego, może być

Jakie korzyści płyną z użycia pseudokodu przy tworzeniu algorytmu?

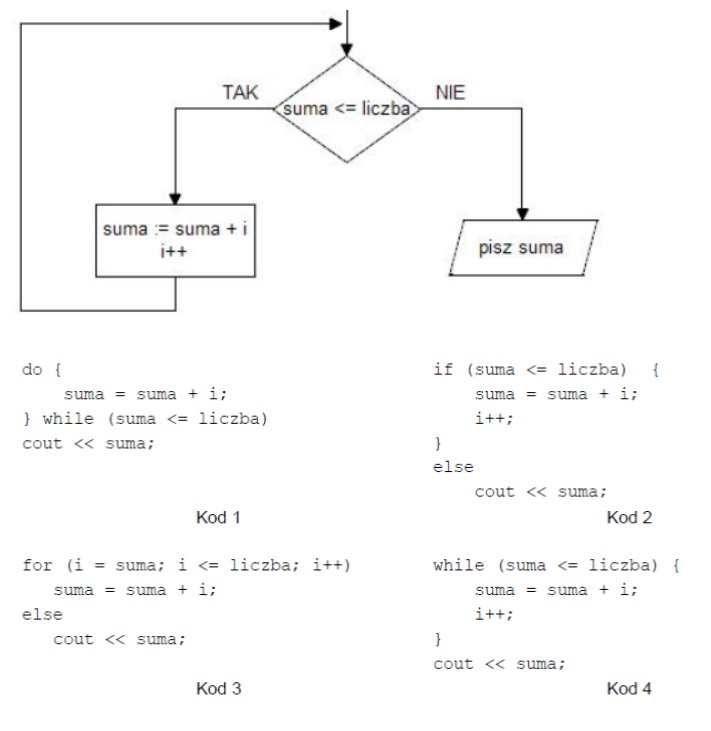

Wskaż fragment kodu, który stanowi realizację przedstawionego algorytmu w języku C++

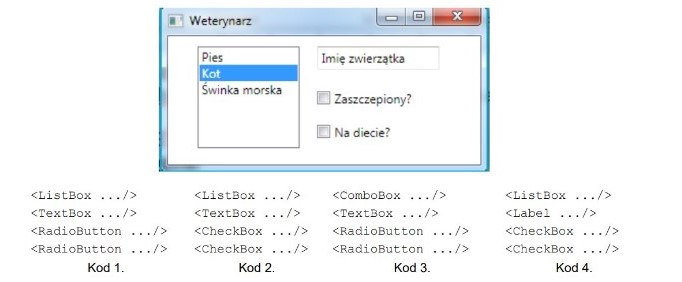

Wskaż uproszczoną wersję kodu XAML dla elementów w pokazanym oknie dialogowym?

Które z podanych logo reprezentuje narzędzie, które nie jest używane do tworzenia aplikacji mobilnych?

Początkowym celem środowisk IDE takich jak: lntellij IDEA, Eclipse, NetBeans jest programowanie w języku

Co to jest choroba związana z wykonywaniem zawodu?

Jakie działanie wykonuje polecenie "git pull"?

Które z wymienionych środowisk programistycznych jest rekomendowane do developing aplikacji w języku Python z użyciem frameworka Django?

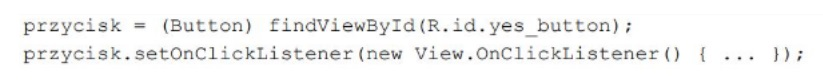

Zaproponowany fragment kodu w Android Studio realizuje metodę nasłuchującą do obsługi wydarzenia

Która z wymienionych zasad odnosi się do zachowania prywatności w sieci?

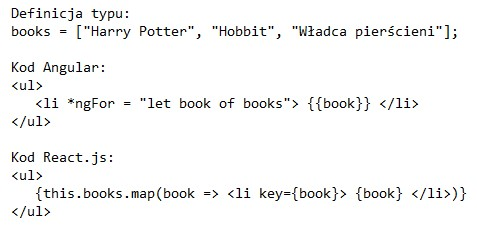

Na równoważnych pod względem funkcjonalnym listingach fragmentów aplikacji Angular oraz React.js utworzono listę punktowaną, która zawiera

Które z wymienionych pól klasy można zainicjalizować przed stworzeniem obiektu?

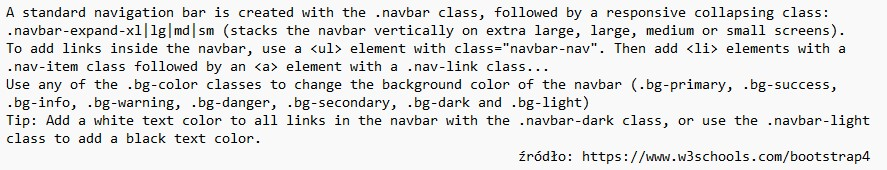

Zgodnie z dokumentacją dotyczącą menu Navbar z biblioteki Bootstrap 4, w celu stworzenia menu należy zdefiniować listę

Wskaż odpowiedź, która używa parafrazowania jako metodę aktywnego słuchania, gdy klient mówi: "Interesuje mnie aplikacja, która działa szybko, niezależnie od tego, czy korzysta z niej kilku czy tysiąc użytkowników"?

Jakie czynniki powinny być brane pod uwagę podczas organizacji zasobów ludzkich w projekcie?