Pytanie 1

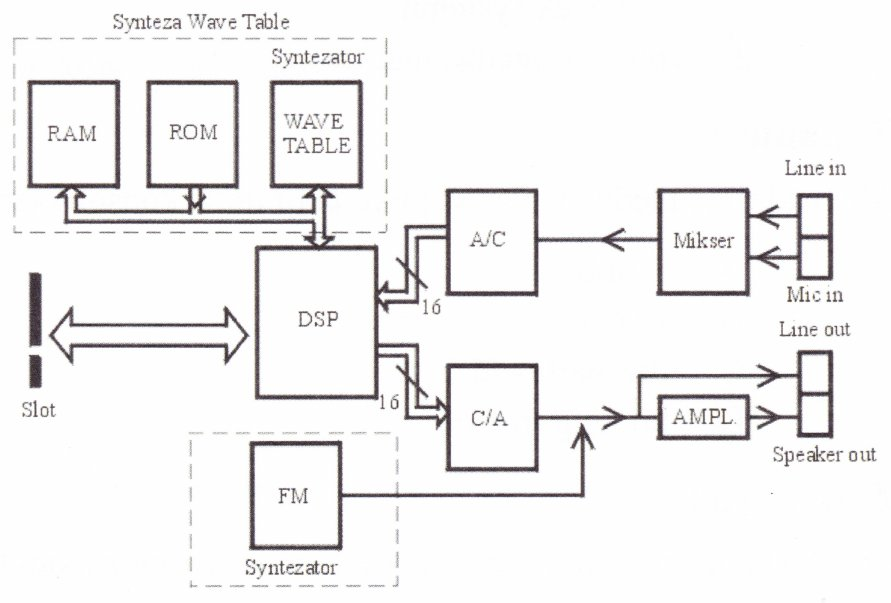

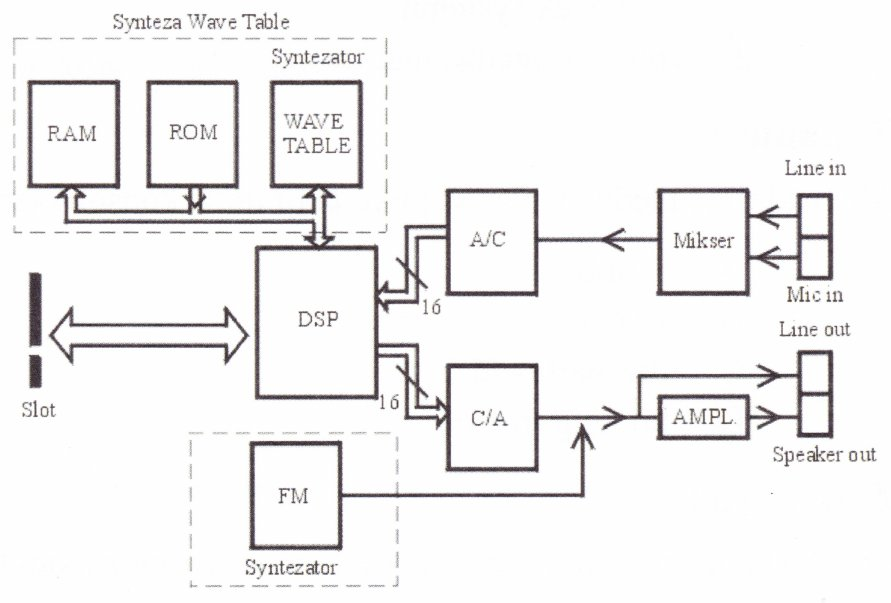

Na ilustracji przedstawiono diagram funkcjonowania

Wynik: 33/40 punktów (82,5%)

Wymagane minimum: 20 punktów (50%)

Na ilustracji przedstawiono diagram funkcjonowania

Możliwą przyczyną usterki drukarki igłowej może być awaria

Jak nazywa się złącze wykorzystywane w sieciach komputerowych, pokazane na zamieszczonym obrazie?

Jakim elementem sieci SIP jest telefon IP?

Na podstawie zaprezentowanego cennika oblicz, jaki będzie całkowity koszt jednego dwumodułowego podwójnego gniazda abonenckiego montowanego na powierzchni.

Wskaź zestaw do diagnostyki logicznych układów elektronicznych umiejscowionych na płycie głównej komputera, który nie reaguje na próby uruchomienia zasilania?

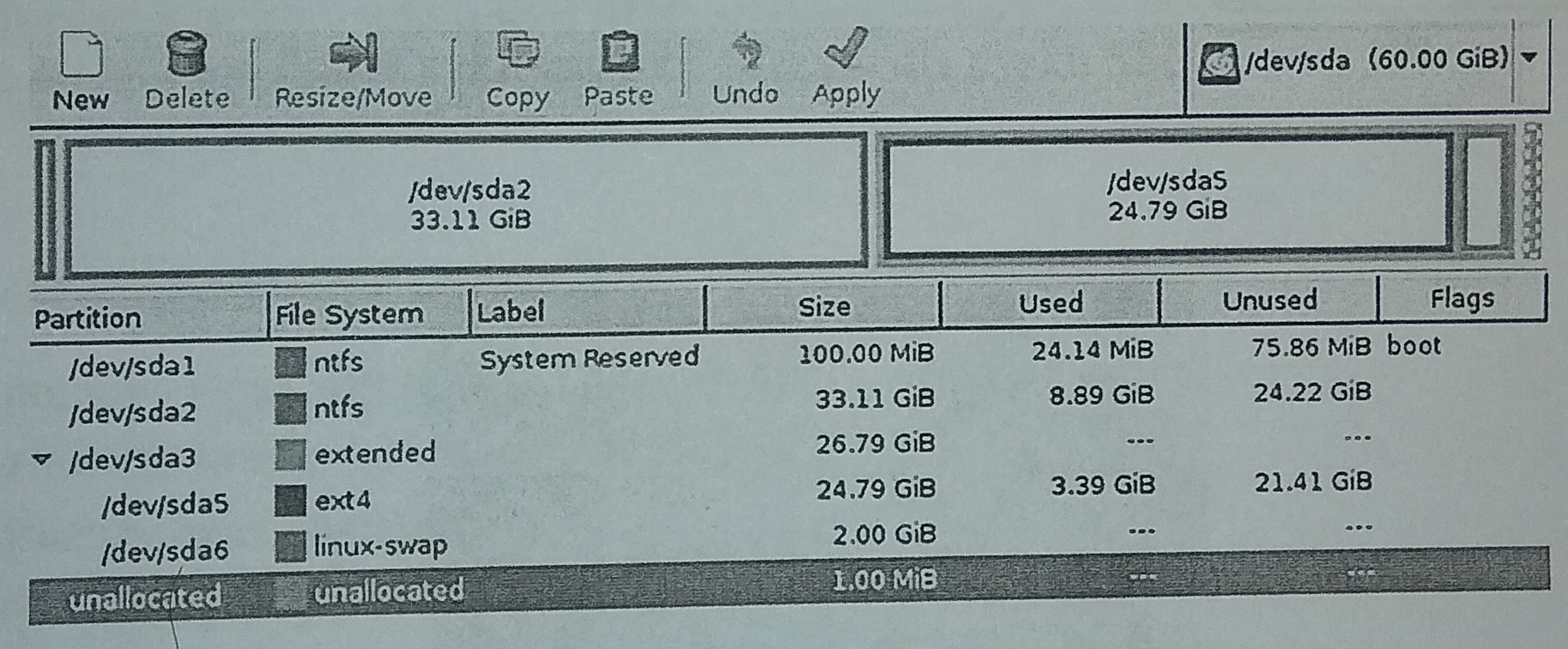

Analiza danych wyświetlonych przez program umożliwia stwierdzenie, że

Czym jest OTDR?

Wykonanie polecenia fsck w systemie Linux będzie skutkować

Jaka usługa, opracowana przez firmę Microsoft, pozwala na konwersję nazw komputerów na adresy URL?

Jakie parametry otrzyma interfejs sieciowy eth0 po wykonaniu poniższych poleceń w systemie Linux?

Jakie jest odpowiadające adresowi 194.136.20.35 w systemie dziesiętnym przedstawienie w systemie binarnym?

Który z wymienionych adresów IP nie zalicza się do prywatnych?

Jakie polecenie w systemie Linux pozwala na dodanie istniejącego użytkownika nowak do grupy technikum?

Interfejs SLI (ang. Scalable Link Interface) jest wykorzystywany do łączenia

Który z poniższych interfejsów powinien być wybrany do podłączenia dysku SSD do płyty głównej komputera stacjonarnego, aby uzyskać najwyższą szybkość zapisu oraz odczytu danych?

Jakie oprogramowanie chroni komputer przed niechcianym softwarem pochodzącym z sieci?

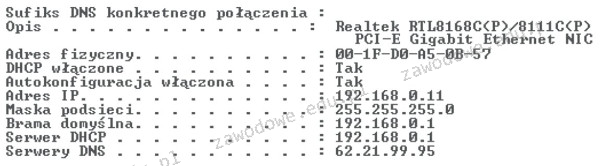

Na skutek użycia polecenia ipconfig uzyskano konfigurację przedstawioną na ilustracji. Jaki jest adres IP stacji roboczej, która została poddana testom?

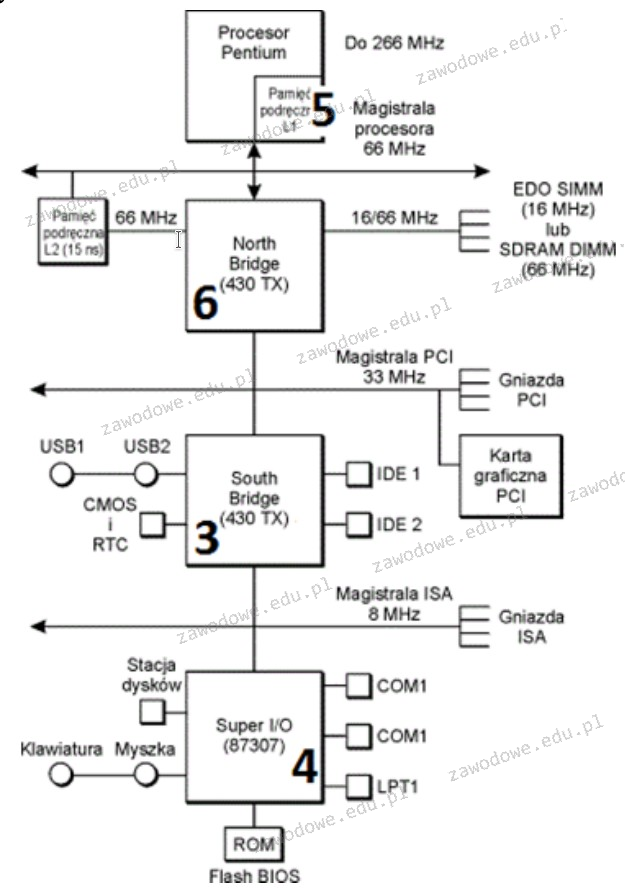

Część płyty głównej, która odpowiada za transmisję danych pomiędzy mikroprocesorem a pamięcią operacyjną RAM oraz magistralą karty graficznej, jest oznaczona na rysunku numerem

Podczas przetwarzania pakietów danych w sieci, wartość pola TTL (ang. Time To Live) jest modyfikowana za każdym razem, gdy pakiet przechodzi przez ruter. Jaką wartość tego pola należy ustawić, aby ruter skasował pakiet?

W formacie plików NTFS, do zmiany nazwy pliku potrzebne jest uprawnienie

Aby przywrócić dane, które zostały usunięte dzięki kombinacji klawiszy Shift+Delete, trzeba

Jak nazywa się program, który pozwala na interakcję pomiędzy kartą sieciową a systemem operacyjnym?

Pamięć RAM ukazana na grafice jest instalowana w płycie głównej z gniazdem

Jaki adres IP w systemie dziesiętnym odpowiada adresowi IP 10101010.00001111.10100000.11111100 zapisanemu w systemie binarnym?

Osoba korzystająca z systemu Linux, która chce odnaleźć pliki o konkretnej nazwie przy użyciu polecenia systemowego, może wykorzystać komendę

Wskaż ilustrację obrazującą typowy materiał eksploatacyjny używany w drukarkach żelowych?

Podczas próby zapisania danych na karcie SD wyświetla się komunikat "usuń ochronę przed zapisem lub użyj innego dysku". Zwykle przyczyną tego komunikatu jest

Administrator sieci komputerowej z adresem 192.168.1.0/24 podzielił ją na 8 równych podsieci. Ile adresów hostów będzie dostępnych w każdej z nich?

Na ilustracji przedstawiono końcówkę wkrętaka typu

Który z standardów korzysta z częstotliwości 5 GHz?

Na którym standardowym porcie funkcjonuje serwer WWW wykorzystujący domyślny protokół HTTPS w typowym ustawieniu?

Do czego służy mediakonwerter?

Przed przystąpieniem do modernizacji komputerów osobistych oraz serwerów, polegającej na dodaniu nowych modułów pamięci RAM, konieczne jest sprawdzenie

Jakie oprogramowanie jest używane do archiwizacji danych w systemie Linux?

Jaka jest równoważna forma 232 bajtów?

Strategia zapisywania kopii zapasowych ukazana na diagramie określana jest mianem

W systemie Windows odpowiednikiem macierzy RAID1 jest wolumin

Medium transmisyjne, które jest odporne na zakłócenia elektromagnetyczne i atmosferyczne, to

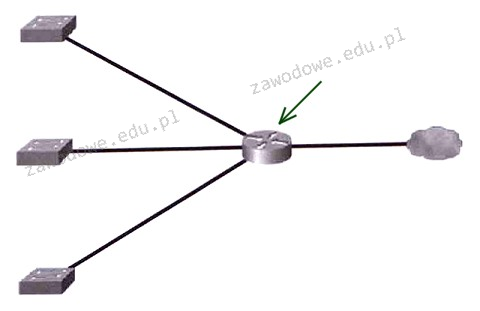

Jaki symbol urządzenia jest pokazany przez strzałkę na rysunku?