Pytanie 1

Wykonanie polecenia attrib +h +s +r przykład.txt w konsoli systemu Windows spowoduje

Wynik: 27/40 punktów (67,5%)

Wymagane minimum: 20 punktów (50%)

Wykonanie polecenia attrib +h +s +r przykład.txt w konsoli systemu Windows spowoduje

Przy zmianach w rejestrze Windows w celu zapewnienia bezpieczeństwa należy najpierw

Jakie kolory wchodzą w skład trybu CMYK?

Administrator Active Directory w domenie firma.local pragnie skonfigurować mobilny profil dla wszystkich użytkowników. Ma on być przechowywany na serwerze serwer1, w folderze pliki, który jest udostępniony w sieci jako dane$. Który z parametrów w ustawieniach profilu użytkownika spełnia opisane wymagania?

Interfejs graficzny systemu Windows, który wyróżnia się przezroczystością przypominającą szkło oraz delikatnymi animacjami okien, nazywa się

Jak najlepiej chronić zebrane dane przed dostępem w przypadku kradzieży komputera?

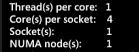

W dokumentacji technicznej procesora Intel Xeon Processor E3-1220, producent przedstawia następujące dane: # rdzeni: 4 # wątków: 4 Częstotliwość zegara: 3.1 GHz Maksymalna częstotliwość Turbo: 3.4 GHz Intel Smart Cache: 8 MB DMI: 5 GT/s Zestaw instrukcji: 64 bit Rozszerzenia zestawu instrukcji: SSE4.1/4.2, AVX Opcje wbudowane: Nie Litografia: 32 nm Maksymalne TDP: 80 W. Co to oznacza dla Menedżera zadań systemu Windows, jeśli chodzi o historię użycia?

| # of Cores: | 4 |

| # of Threads: | 4 |

| Clock Speed: | 3.1 GHz |

| Max Turbo Frequency: | 3.4 GHz |

| Intel® Smart Cache: | 8 MB |

| DMI: | 5 GT/s |

| Instruction Set: | 64-bit |

| Instruction Set Extensions: | SSE4.1/4.2, AVX |

| Embedded Options Available: | No |

| Lithography: | 32 nm |

| Max TDP: | 80 W |

Serwer WWW o otwartym kodzie źródłowym, który działa na różnych systemach operacyjnych, to

Dostosowywanie parametrów TCP/IP hosta w oparciu o adres MAC karty sieciowej to funkcjonalność jakiego protokołu?

W systemach operacyjnych Windows konto użytkownika, które ma najwyższe domyślne uprawnienia, należy do grupy

Urządzenie używane do zestawienia 6 komputerów w sieci lokalnej to:

Która z możliwości konfiguracji ustawień dla użytkownika z ograniczonymi uprawnieniami w systemie Windows jest oferowana przez przystawkę secpol?

Jaki protokół stosują komputery, aby informować rutera o przynależności do konkretnej grupy multicastowej?

Internet Relay Chat (IRC) to protokół wykorzystywany do

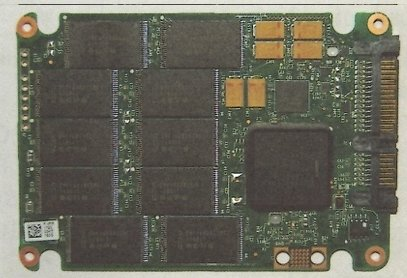

Element systemu komputerowego przedstawiony na ilustracji to

Podaj właściwe przyporządkowanie usługi z warstwy aplikacji oraz standardowego numeru portu, na którym ta usługa działa?

Do czego służy program firewall?

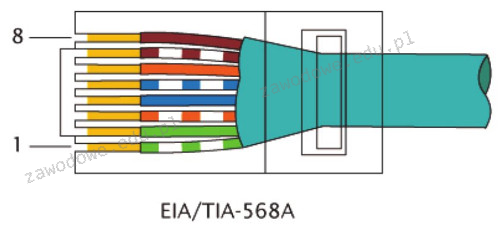

Na ilustracji widoczny jest

W standardzie Ethernet 100BaseTX do przesyłania danych używane są żyły kabla UTP podłączone do pinów

Jaką topologię fizyczną stosuje się w sieciach z topologią logiczną Token Ring?

Jakie urządzenie w sieci lokalnej NIE ROZDZIELA obszaru sieci komputerowej na domeny kolizyjne?

Który z rekordów DNS w systemach Windows Server służy do definiowania aliasu (alternatywnej nazwy) dla rekordu A, powiązanego z kanoniczną nazwą hosta?

Jakie polecenie należy wydać, aby uzyskać listę plików spełniających dane kryteria?

W systemie Windows harmonogram zadań umożliwia przypisanie

Osoba odpowiedzialna za zarządzanie siecią komputerową pragnie ustalić, jakie połączenia są aktualnie nawiązywane na komputerze z systemem operacyjnym Windows oraz które porty są wykorzystywane do nasłuchu. W tym celu powinna użyć polecenia

Jak nazywa się licencja oprogramowania pozwalająca na bezpłatne dystrybucję aplikacji?

Jakie urządzenie w warstwie łącza danych modelu OSI analizuje adresy MAC zawarte w ramkach Ethernet i na tej podstawie decyduje o przesyłaniu sygnału pomiędzy segmentami sieci lub jego blokowaniu?

Topologia fizyczna sieci komputerowej przedstawiona na ilustracji to topologia

Nieprawidłowa forma zapisu liczby 778 to

Jakie polecenie jest wykorzystywane do odzyskiwania struktury kluczy rejestru z kopii zapasowej w systemie Windows?

Kable światłowodowe nie są szeroko używane w lokalnych sieciach komputerowych z powodu

Do wykonania końcówek kabla UTP wykorzystuje się wtyczkę

Diagnostykę systemu Linux można przeprowadzić za pomocą komendy

Jak nazywa się protokół oparty na architekturze klient-serwer oraz modelu żądanie-odpowiedź, wykorzystywany do przesyłania plików?

Kiedy użytkownik systemu Windows wybiera opcję przywrócenia do określonego punktu, które pliki utworzone po tym punkcie nie będą podlegać zmianom w wyniku tej operacji?

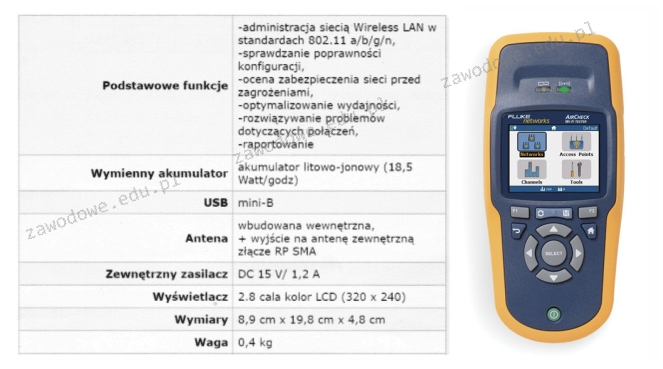

Jakie urządzenie diagnostyczne zostało zaprezentowane na ilustracji oraz opisane w specyfikacji zawartej w tabeli?

Aby stworzyć skompresowane archiwum danych w systemie Linux, jakie polecenie należy zastosować?

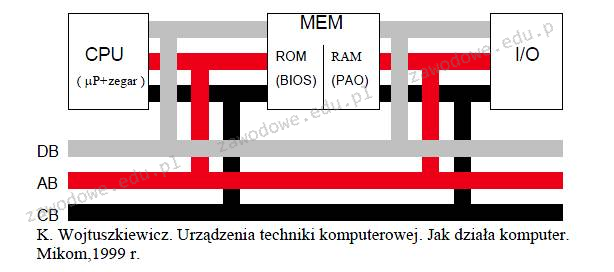

Który z komponentów komputera, gdy zasilanie jest wyłączone, zachowuje program inicjujący uruchamianie systemu operacyjnego?

Jaki jest standard 1000Base-T?

Który z protokołów w systemach operacyjnych Linux jest używany w sieciach lokalnych?