Pytanie 1

Protokół, który pozwala urządzeniom na uzyskanie od serwera informacji konfiguracyjnych, takich jak adres IP bramy sieciowej, to

Wynik: 23/40 punktów (57,5%)

Wymagane minimum: 20 punktów (50%)

Protokół, który pozwala urządzeniom na uzyskanie od serwera informacji konfiguracyjnych, takich jak adres IP bramy sieciowej, to

Jaką usługę serwerową wykorzystuje się do automatycznej konfiguracji interfejsów sieciowych urządzeń klienckich?

Interfejs SATA 2 (3 Gb/s) gwarantuje prędkość transferu

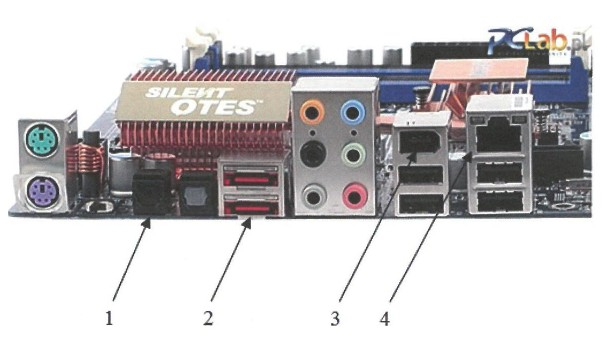

Który z portów na zaprezentowanej płycie głównej umożliwia podłączenie zewnętrznego dysku przez interfejs e-SATA?

Który protokół jest odpowiedzialny za przekształcanie adresów IP na adresy MAC w kontroli dostępu do nośnika?

Aby uruchomić edytor rejestru w systemie Windows, należy skorzystać z narzędzia

Jakie urządzenie powinno być użyte do podłączenia żył kablowych skrętki do gniazda Ethernet?

Oprogramowanie OEM (Original Equipment Manufacturer) jest przypisane do

Co jest główną funkcją serwera DHCP w sieci komputerowej?

Aby przeprowadzić aktualizację zainstalowanego systemu operacyjnego Linux Ubuntu, należy wykorzystać komendę

Jakie urządzenie wskazujące działa na podstawie zmian pojemności elektrycznej?

Ile podsieci tworzą komputery z adresami: 192.168.5.12/25, 192.168.5.50/25, 192.168.5.200/25, 192.158.5.250/25?

Aby utworzyć kontroler domeny w systemach z rodziny Windows Server na serwerze lokalnym, konieczne jest zainstalowanie roli

Jak można skonfigurować sieć VLAN?

Aby zmierzyć moc zużywaną przez komputer, należy zastosować

Który z poniższych elementów jest częścią mechanizmu drukarki atramentowej?

Program, który nie jest przeznaczony do analizy stanu komputera to

W jakiej topologii sieci komputerowej każdy komputer jest połączony z dokładnie dwoma innymi komputerami, bez żadnych dodatkowych urządzeń aktywnych?

Jakie urządzenie sieciowe reprezentuje ten symbol graficzny?

Jaki jest adres rozgłoszeniowy (broadcast) dla hosta z adresem IP 192.168.35.202 oraz maską 26 bitową?

Gniazdo w sieciach komputerowych, które jednoznacznie identyfikuje dany proces na urządzeniu, stanowi kombinację

Kondygnacyjny punkt dystrybucji jest połączony z

Aby uzyskać dostęp do adresu serwera DNS w ustawieniach karty sieciowej w systemie z rodziny Windows, należy wprowadzić polecenie

Wykonanie polecenia tar –xf dane.tar w systemie Linux spowoduje

W systemie Windows 7, aby skopiować katalog c:\est wraz ze wszystkimi podkatalogami na zewnętrzny dysk, należy zastosować polecenie

Rodzaj połączenia VPN obsługiwany przez system Windows Server, w którym użytkownicy są uwierzytelniani za pomocą niezabezpieczonych połączeń, a szyfrowanie zaczyna się dopiero po wymianie uwierzytelnień, to

Który z poniższych programów służy do tworzenia kopii zapasowych systemu w systemie Windows?

Proporcja ładunku zgromadzonego na przewodniku do potencjału tego przewodnika definiuje jego

Aby jednocześnie zmienić tło pulpitu, kolory okien, dźwięki oraz wygaszacz ekranu na komputerze z systemem Windows, należy użyć

Jakie medium transmisyjne jest związane z adapterem przedstawionym na ilustracji?

Do jakiej grupy w systemie Windows Server 2008 powinien być przypisany użytkownik odpowiedzialny wyłącznie za archiwizację danych przechowywanych na serwerowym dysku?

Jak zapisuje się liczbę siedem w systemie ósemkowym?

Aby zmienić system plików na dysku z FAT32 na NTFS w Windows XP, należy użyć programu

Jakie funkcje pełni usługa katalogowa Active Directory w systemach Windows Server?

Jaką długość ma maska sieci dla adresów z klasy B?

Wskaż rysunek ilustrujący symbol używany do oznaczania portu równoległego LPT?

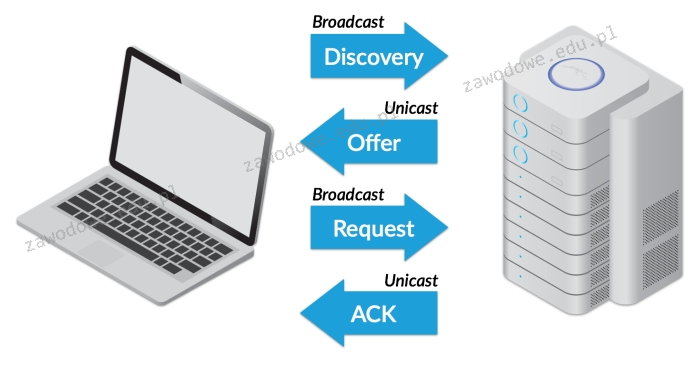

Którego protokołu działanie zostało zaprezentowane na diagramie?

Jakie polecenie należy zastosować, aby zamontować pierwszą partycję logiczną dysku primary slave w systemie Linux?

Jakie jest standardowe połączenie między skanerem a aplikacją graficzną?

Która licencja pozwala na darmowe korzystanie z programu, pod warunkiem, że użytkownik dba o środowisko naturalne?