Pytanie 1

Funkcja "Mostek sieciowy" w Windows XP Professional umożliwia łączenie różnych

Wynik: 37/40 punktów (92,5%)

Wymagane minimum: 20 punktów (50%)

Funkcja "Mostek sieciowy" w Windows XP Professional umożliwia łączenie różnych

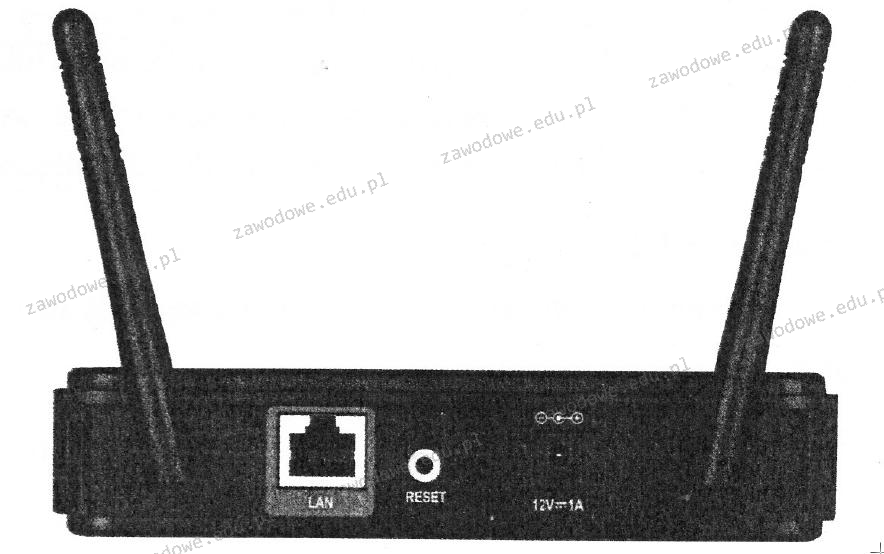

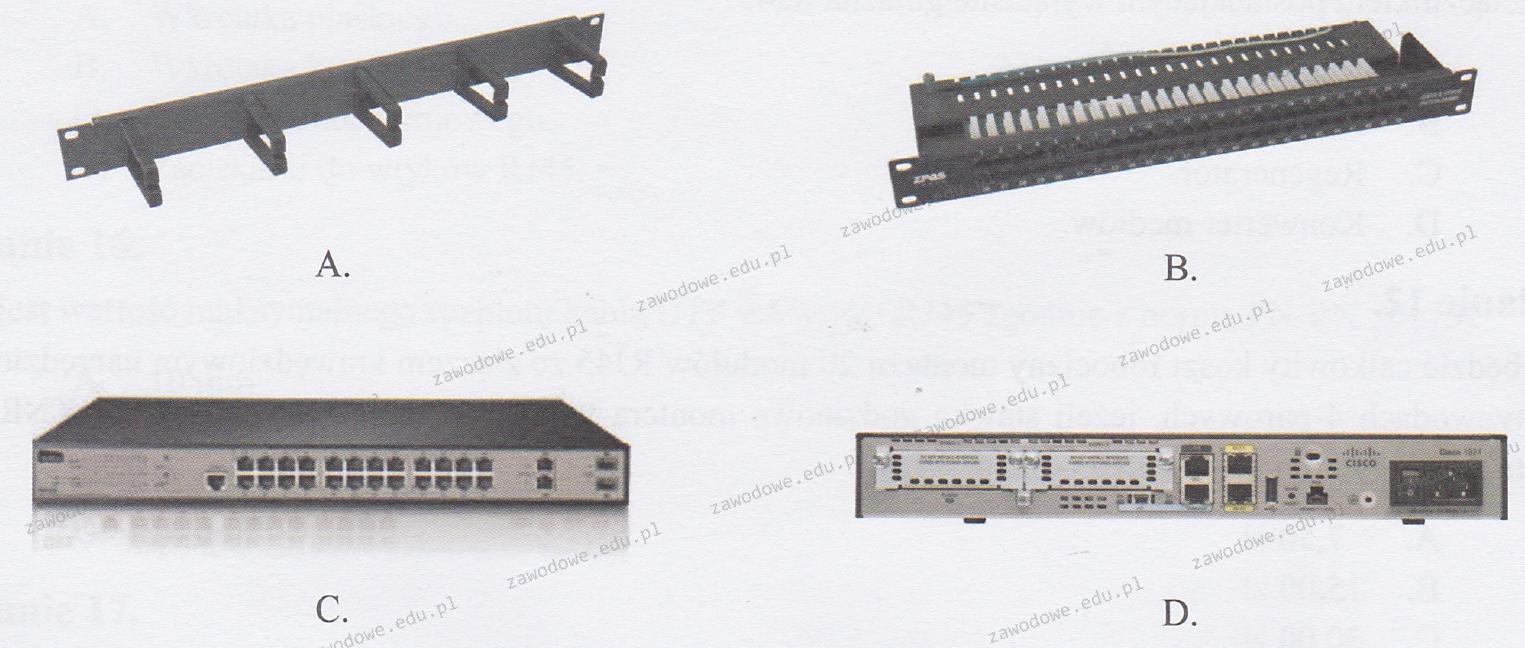

Jakie urządzenie zostało pokazane na ilustracji?

Na ilustracji zaprezentowano

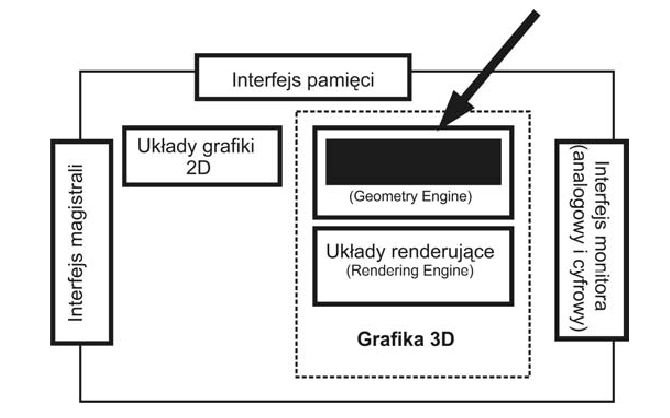

Jakie zadanie realizuje układ oznaczony strzałką na diagramie karty graficznej?

Jaki akronim odnosi się do przepustowości sieci oraz usług, które mają między innymi na celu nadawanie priorytetów przesyłanym pakietom?

Wyświetlony stan ekranu terminala został uzyskany podczas testu realizowanego w środowisku Windows. Techniczny pracownik zdobył w ten sposób informacje o:

Jaką rolę pełni protokół DNS?

Jaki rezultat uzyskamy po wykonaniu odejmowania dwóch liczb heksadecymalnych 60A (h) - 3BF (h)?

Aby połączyć dwa przełączniki oddalone o 200 m i zapewnić minimalną przepustowość 200 Mbit/s, powinno się użyć

Na którym obrazku przedstawiono panel krosowniczy?

W systemie Linux uprawnienia pliku wynoszą 541. Właściciel ma możliwość:

Nie wykorzystuje się do zdalnego kierowania stacjami roboczymi

Przed przystąpieniem do modernizacji komputerów osobistych oraz serwerów, polegającej na dodaniu nowych modułów pamięci RAM, konieczne jest sprawdzenie

Jakie są zasadnicze różnice pomiędzy poleceniem ps a poleceniem top w systemie Linux?

W systemie Linux komenda chown pozwala na

W systemie Windows, po dezaktywacji domyślnego konta administratora i ponownym uruchomieniu komputera

Aby przeprowadzić instalację bez nadzoru w systemie Windows, konieczne jest przygotowanie pliku odpowiedzi o nazwie

Atak DDoS (z ang. Distributed Denial of Service) na serwer może spowodować

Jakie zabezpieczenie w dokumentacji technicznej określa mechanizm zasilacza komputerowego zapobiegający przegrzaniu urządzenia?

Wskaż błędne twierdzenie dotyczące Active Directory?

Jakie medium transmisyjne nosi nazwę 100BaseTX i jaka jest maksymalna prędkość danych, która może być w nim osiągnięta?

W przedsiębiorstwie trzeba było zreperować 5 komputerów i serwer. Czas potrzebny na naprawę każdego z komputerów wyniósł 1,5 godziny, a serwera 2,5 godziny. Stawka za usługę to 100,00 zł za roboczogodzinę, a do tego doliczany jest podatek VAT w wysokości 23%. Jaka kwota brutto będzie należna za tę usługę?

Zamieszczony poniżej diagram ilustruje zasadę działania skanera

Błąd typu STOP w systemie Windows (Blue Screen), który występuje w momencie, gdy system odwołuje się do niepoprawnych danych w pamięci RAM, to

Układy sekwencyjne stworzone z grupy przerzutników, najczęściej synchronicznych typu D, które mają na celu przechowywanie danych, to

Cechą charakterystyczną transmisji w interfejsie równoległym synchronicznym jest to, że

Jaki protokół służy komputerom do informowania rutera o przynależności do konkretnej grupy multicastowej?

Serwisant zrealizował w ramach zlecenia działania przedstawione w poniższej tabeli. Całkowity koszt zlecenia obejmuje wartość usług wymienionych w tabeli oraz koszt pracy serwisanta, którego stawka za godzinę wynosi 60,00 zł netto. Oblicz całkowity koszt zlecenia brutto. Stawka VAT na usługi wynosi 23%.

| LP | Czynność | Czas wykonania w minutach | Cena usługi netto w zł |

|---|---|---|---|

| 1. | Instalacja i konfiguracja programu | 35 | 20,00 |

| 2. | Wymiana płyty głównej | 80 | 50,00 |

| 3. | Wymiana karty graficznej | 30 | 25,00 |

| 4. | Tworzenie kopii zapasowej i archiwizacja danych | 65 | 45,00 |

| 5. | Konfiguracja rutera | 30 | 20,00 |

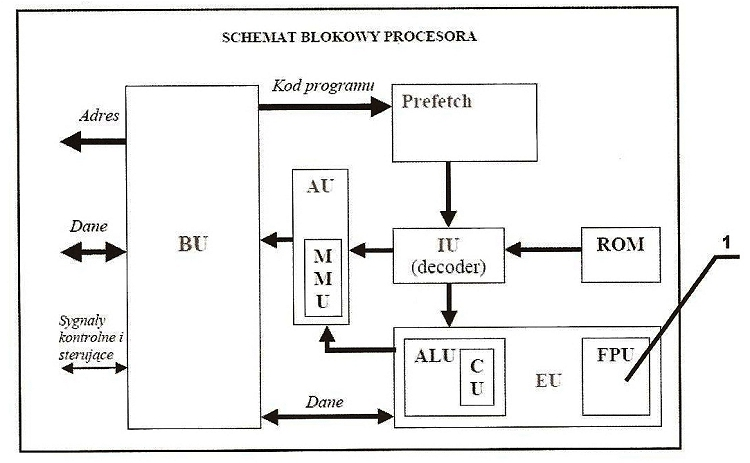

Element oznaczony numerem 1 w schemacie blokowym procesora pełni funkcję

W klasycznym adresowaniu, adres IP 74.100.7.8 przyporządkowany jest do

Udostępniono w sieci lokalnej jako udział specjalny folder o nazwie egzamin znajdujący się na komputerze o nazwie SERWER_2 w katalogu głównym dysku C:. Jak powinna wyglądać ścieżka dostępu do katalogu egzamin, w którym przechowywany jest folder macierzysty dla konta użytkownika o określonym loginie?

Jakie urządzenie aktywne pozwoli na podłączenie do sieci lokalnej za pomocą kabla UTP 15 komputerów, drukarki sieciowej oraz rutera?

Jakim poleceniem w systemie Linux można ustalić trasę pakietu do celu?

Jakiego typu macierz RAID nie zapewnia odporności na awarie żadnego z dysków tworzących jej strukturę?

Aby osiągnąć optymalną prędkość przesyłu danych, gdy domowy ruter działa w paśmie 5 GHz, do laptopa należy zainstalować kartę sieciową bezprzewodową obsługującą standard

W jaki sposób powinno się wpisać w formułę arkusza kalkulacyjnego odwołanie do komórki B3, aby przy przenoszeniu tej formuły w inne miejsce arkusza odwołanie do komórki B3 pozostało stałe?

Program w wierszu poleceń systemu Windows, który pozwala na konwersję tablicy partycji z GPT na MBR, to

Najwyższą prędkość transmisji danych w sieciach bezprzewodowych zapewnia standard

Tworzenie obrazu dysku ma na celu

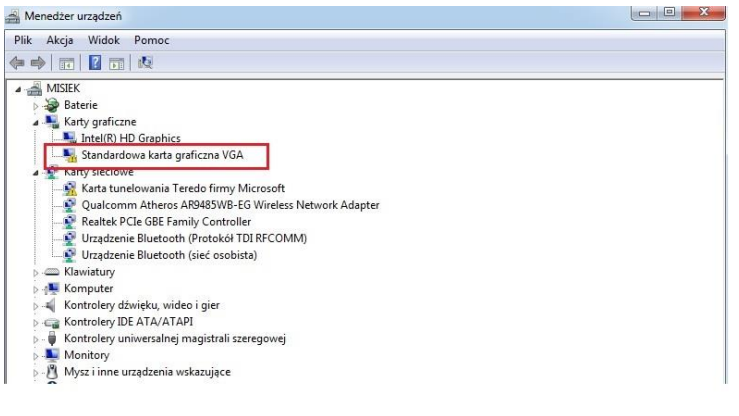

Jakie kroki powinien podjąć użytkownik, aby wyeliminować błąd zaznaczony na rysunku ramką?