Pytanie 1

W języku PHP, aby uzyskać dostęp do pliku dane.txt w trybie tylko do odczytu i odczytać jego zawartość, należy użyć funkcji:

Wynik: 39/40 punktów (97,5%)

Wymagane minimum: 20 punktów (50%)

W języku PHP, aby uzyskać dostęp do pliku dane.txt w trybie tylko do odczytu i odczytać jego zawartość, należy użyć funkcji:

Który z modyfikatorów określa opisany w ramce przypadek? Metoda i zmienna są dostępne wyłącznie dla innych metod tej samej klasy

W języku HTML w celu określenia słów kluczowych dla danej strony, należy zastosować następujący zapis

Jakie zapytanie SQL dotyczące tabeli pracownicy, której struktura to: id, imie, nazwisko, plec, zarobek, pozwoli na osobne obliczenie średniego wynagrodzenia kobiet oraz średniego wynagrodzenia mężczyzn?

W języku SQL podczas używania polecenia CREATE TABLE atrybut, który wskazuje na to, która kolumna jest kluczem podstawowym, to

Definicja stylu przedstawiona w języku CSS dotyczy odnośnika, który

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Jakie są nazwy standardowych instrukcji w języku SQL, które dotyczą wykonywania operacji na danych w SQL DML (np.: dodawanie danych do bazy, usuwanie, wprowadzanie zmian w danych)?

W systemie MySQL trzeba użyć polecenia REVOKE, aby użytkownikowi anna cofnąć możliwość wprowadzania zmian jedynie w definicji struktury bazy danych. Odpowiednia komenda do odebrania tych uprawnień ma postać

W JavaScript, funkcja matematyczna Math.pow() jest wykorzystywana do obliczania

W języku PHP zapisano fragment kodu. Plik cookie stworzony tym poleceniem

| setcookie("osoba", "Anna Kowalska", time() + (3600 * 24)); |

Jaki System Zarządzania Bazą Danych jest standardowo używany w pakiecie XAMPP?

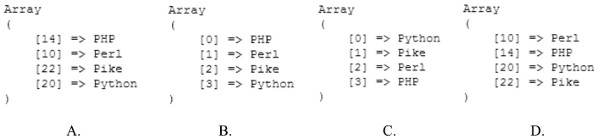

Określ rezultat działania skryptu napisanego w języku PHP ```PHP"Perl",14=>"PHP",20=>"Python",22=>"Pike"); asort($tablica); print("

");

print_r($tablica);

print(""); ?> ```

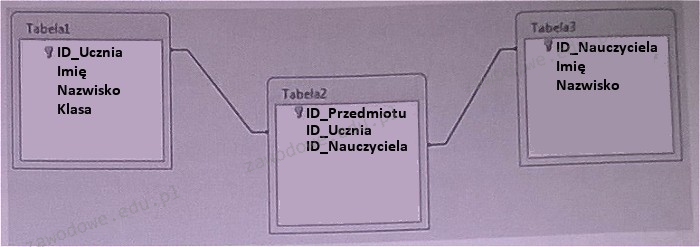

Określ rodzaj powiązania pomiędzy tabelami: Tabela1 oraz Tabela3

W tabeli mieszkancy znajdują się różne dane. Aby przefiltrować jedynie mieszkańców, którzy mają przypisaną dzielnicę = 1, stworzono dla uproszczenia działania wirtualną tabelę (widok) poprzez zastosowanie kwerendy

W systemie MySQL przypisanie roli DBManager daje użytkownikowi dostęp do

Aby wykorzystać skrypt zapisany w pliku przyklad.js, trzeba połączyć go ze stroną używając kodu