Pytanie 1

Który z frameworków pozwala na tworzenie aplikacji z graficznym interfejsem użytkownika oraz obsługą wydarzeń?

Wynik: 25/40 punktów (62,5%)

Wymagane minimum: 20 punktów (50%)

Który z frameworków pozwala na tworzenie aplikacji z graficznym interfejsem użytkownika oraz obsługą wydarzeń?

Zaprezentowane oznaczenie praw Creative Commons umożliwia bezpłatne wykorzystywanie utworu

Jakie czynniki powinny być brane pod uwagę podczas organizacji zasobów ludzkich w projekcie?

Która zasada zwiększa bezpieczeństwo w sieci?

Jakie sformułowanie najlepiej oddaje złożoność obliczeniową algorytmu quicksort?

Jaką wartość jest w stanie przechować tablica jednowymiarowa?

Tworząc aplikację opartą na obiektach, należy założyć, że program będzie zarządzany przez

Jak zrealizować definiowanie własnego wyjątku w języku C++?

Jakie oprogramowanie służy do monitorowania błędów oraz zarządzania projektami?

Zaprezentowany fragment kodu w języku C# tworzy hasło. Wskaż zdanie PRAWDZIWE dotyczące charakterystyki tego hasła:

Jaki rodzaj ataku hakerskiego polega na bombardowaniu serwera ogromną ilością żądań, co prowadzi do jego przeciążenia?

Co to jest automatyzacja testowania procesów?

W standardzie dokumentacji testów oprogramowania IEEE 829-1998 opisany jest dokument, który zawiera dane o tym, jakie przypadki testowe były wykorzystane, przez kogo i czy zakończyły się sukcesem. Co to jest?

Ile kilobajtów (KB) znajduje się w jednym megabajcie (MB)?

Który z wymienionych poniżej przykładów stanowi system informacji przetwarzany przez system informatyczny?

Metoda tworzenia algorytmu polegająca na dzieleniu go na dwa lub więcej mniejszych podproblemów, aż do momentu, gdy ich rozwiązanie stanie się proste, jest techniką

Jakie są różnice między typem łańcuchowym a typem znakowym?

Mobilna aplikacja przedstawia listę, w której każdy element można dotknąć palcem, aby zobaczyć jego detale. Zdarzenie, które odpowiada tej czynności, to

Jakie elementy powinny być zawarte w instrukcji dla użytkownika danej aplikacji?

Który z wymienionych procesów NIE jest częścią etapu kompilacji?

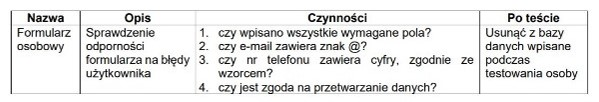

Jaki rodzaj testów można scharakteryzować przedstawionym opisem?

Wskaź rodzaj testowania, które realizuje się w trakcie tworzenia kodu źródłowego?

Jaki język programowania został stworzony z myślą o tworzeniu aplikacji na system Android?

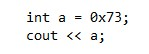

Po wykonaniu podanego kodu na konsoli wyświetli się liczba

Który z operatorów w języku C++ służy do pobierania adresu zmiennej?

Który z wymienionych elementów można zdefiniować jako psychofizyczny?

W jakiej okoliczności należy umieścić poszkodowanego w pozycji bezpiecznej?

Algorytm wyszukiwania sekwencyjnego z wykorzystaniem wartownika opiera się na założeniu, że

Jakie polecenie w Gicie jest używane do zapisywania zmian w lokalnym repozytorium?

W jakiej sytuacji kolekcja typu lista okaże się bardziej wydajna niż tablica?

Jakie pola powinny być umieszczone w klasie nadrzędnej w strukturze dziedziczenia?

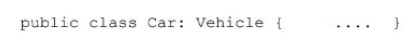

Zapisany fragment w C# wskazuje na definicję klasy Car, która

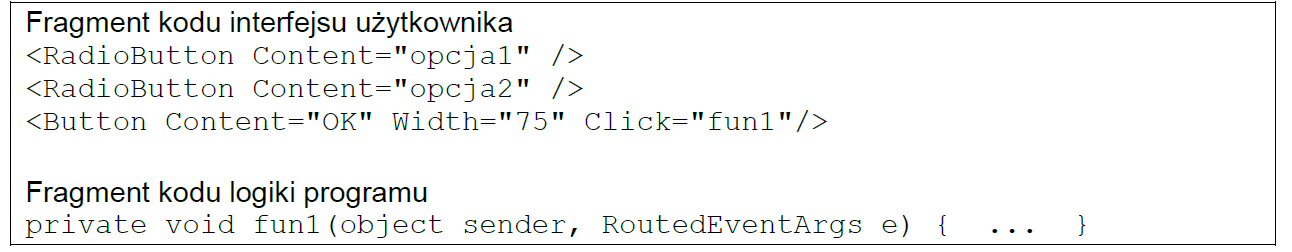

W pokazanych fragmentach kodu zdefiniowano funkcję pod nazwą fun1. W tej funkcji należy zaimplementować obsługę

Jakie stwierdzenie najlepiej tłumaczy cel podziału programu na funkcje (metody)?

Który z wymienionych składników charakteryzuje się typowym wystąpieniem w diagramie Gantta?

Zestaw operatorów, który został przedstawiony, należy do kategorii operatorów

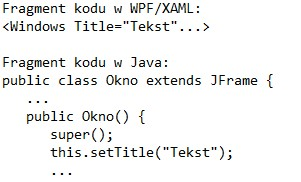

Zaznaczone elementy w przedstawionych obramowaniach mają na celu

W jakich sytuacjach zastosowanie rekurencji może być bardziej korzystne niż użycie iteracji?

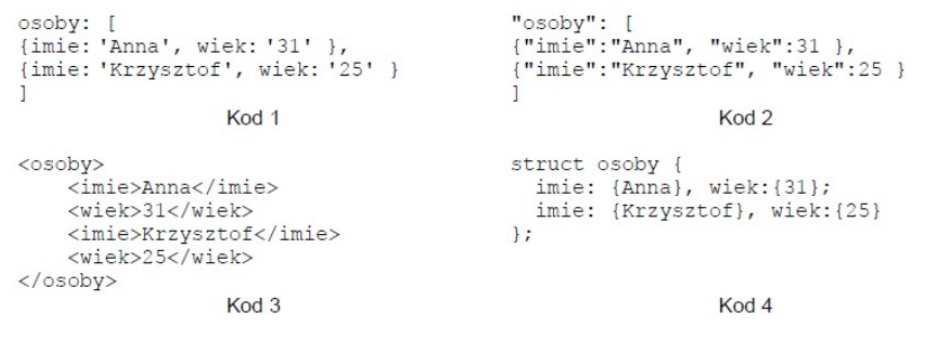

Wskaż poprawny pod względem składniowym kod dla formatu JSON, który jest używany do wymiany danych między backendem a frontendem aplikacji.

Jakie wartości jest w stanie przechować zmienna o typie logicznym?