Pytanie 1

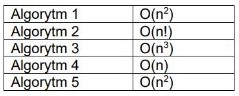

Który z podanych algorytmów operujących na jednowymiarowej tablicy posiada złożoność obliczeniową O(n2)?

Wynik: 18/40 punktów (45,0%)

Wymagane minimum: 20 punktów (50%)

Który z podanych algorytmów operujących na jednowymiarowej tablicy posiada złożoność obliczeniową O(n2)?

Wskaż programowanie, w którym możliwe jest stworzenie aplikacji mobilnej dla systemu Android?

Jaką rolę odgrywa program Jira?

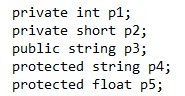

Zaprezentowany kod zawiera pola danej klasy. Które pole (pola) mogą być osiągnięte z poziomu głównego programu poprzez odwołanie się w formie nazwaObiektu.nazwaPola?

Który system informatyczny powinien być zastosowany do zarządzania sprzedażą w e-sklepie?

Które z wymienionych sformułowań najlepiej definiuje oprogramowanie typu ransomware?

Jakie jest wymagane minimalne natężenie światła w biurze na stanowisku pracy?

Jakie korzyści płyną z użycia pseudokodu przy tworzeniu algorytmu?

Gdzie są przechowywane informacje w sytuacji korzystania z chmury obliczeniowej?

Jakie jest podstawowe środowisko do tworzenia aplikacji desktopowych przy użyciu języka C#?

Programista pragnie wybrać algorytm, który najszybciej przetwarza dane w jego aplikacji. Na podstawie złożoności obliczeniowej przedstawionej w tabeli, należy wskazać algorytm numer

Jakie zdarzenie jest wywoływane, gdy kliknięta zostaje myszą nieaktywna kontrolka lub okno?

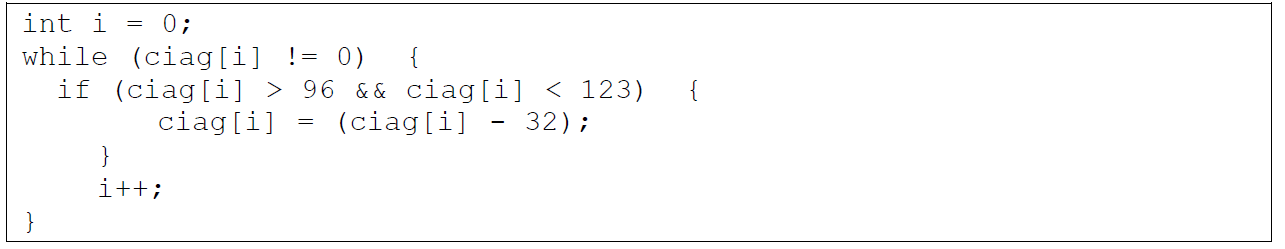

Pętla przedstawiona w zadaniu działa na zmiennej typu string o nazwie ciąg. Jej celem jest

Który z objawów może sugerować zawał serca?

Jaki typ pamięci RAM powinno się wybrać do efektywnego komputera do gier?

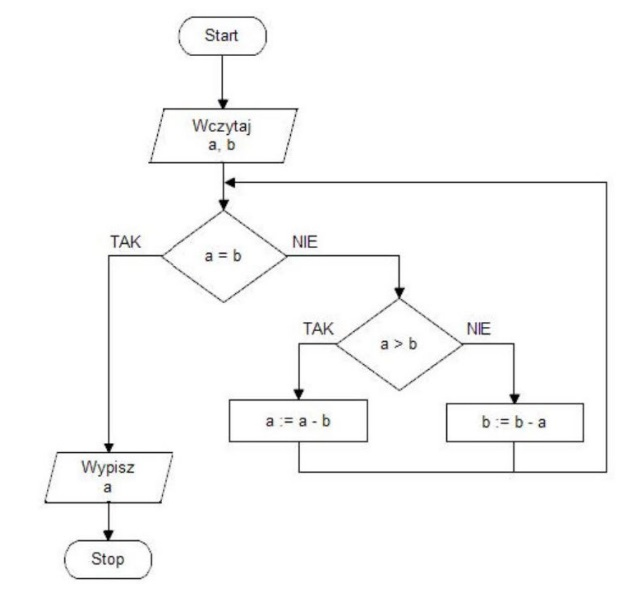

Algorytmu Euklidesa, przedstawionego na schemacie, należy użyć do obliczenia.

Jaki komponent środowiska IDE jest niezbędny do tworzenia aplikacji webowych?

Jakie są główne różnice między środowiskiem RAD (Rapid Application Development) a klasycznymi IDE w odniesieniu do aplikacji mobilnych?

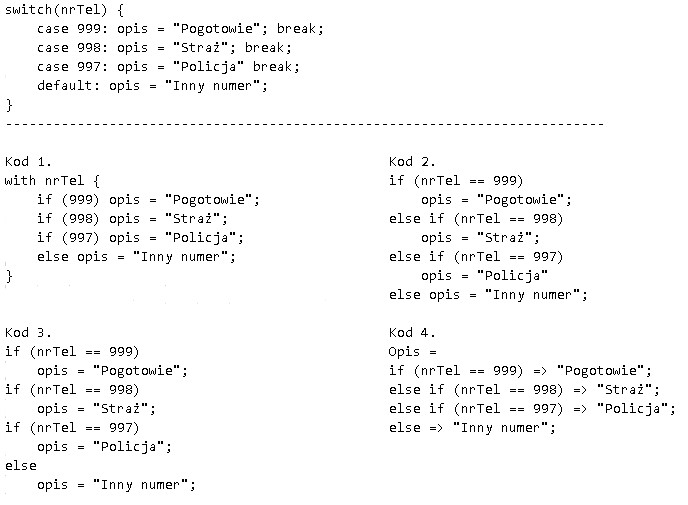

Wskaż kod, który jest funkcjonalnie równy zaprezentowanemu

Która z wymienionych topologii sieci wykazuje cechę, że wszystkie urządzenia są połączone jednym kablem?

Jakie narzędzie wspiera tworzenie aplikacji desktopowych?

Programem służącym do monitorowania błędów oraz organizacji projektów jest:

Zalecenia standardu WCAG 2.0 dotyczące percepcji koncentrują się na

Które z wymienionych atrybutów klasy mogą być dostępne wyłącznie w obrębie tej klasy oraz jej klas potomnych?

Który z poniższych problemów jest najczęściej rozwiązywany z zastosowaniem algorytmu rekurencyjnego?

W jakiej sytuacji należy umieścić poszkodowanego w bezpiecznej pozycji bocznej?

Wskaż termin, który w języku angielskim odnosi się do "testów wydajnościowych"?

Działania przedstawione w filmie korzystają z narzędzia

Która z wymienionych zasad odnosi się do zachowania prywatności w sieci?

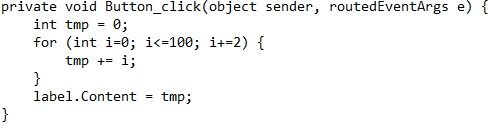

Jaką wartość przyjmie etykieta label po wykonaniu podanego kodu, gdy zostanie on uruchomiony po naciśnięciu przycisku w aplikacji?

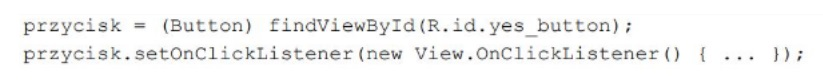

Zaproponowany fragment kodu w Android Studio realizuje metodę nasłuchującą do obsługi wydarzenia

Który z przedstawionych poniżej przykładów ilustruje prawidłową deklarację zmiennej typu całkowitego w języku C++?

Na jakim etapie cyklu życia projektu tworzony jest szczegółowy opis wymagań funkcjonalnych oraz niefunkcjonalnych?

Który z poniższych metod najlepiej zabezpiecza dane karty płatniczej podczas zakupów online?

Jakie cechy powinien posiadać skuteczny negocjator?

Algorytm przedstawiony powyżej może zostać zaimplementowany w języku Java z wykorzystaniem instrukcji:

Który z wymienionych algorytmów pracujących na tablicy jednowymiarowej ma złożoność obliczeniową O(n2)?

Która z wymienionych kart graficznych oferuje lepszą wydajność w grach komputerowych?

W frameworkach do budowy aplikacji mobilnych lub desktopowych znajduje zastosowanie wzorzec MVVM, oznaczający Model-View-ViewModel. Te podejście do programowania oznacza, że

Jaki jest podstawowy okres ochrony autorskich praw majątkowych w krajach Unii Europejskiej?