Pytanie 1

Komputer zainstalowany w domenie Active Directory nie jest w stanie nawiązać połączenia z kontrolerem domeny, na którym znajduje się profil użytkownika. Jaki rodzaj profilu użytkownika zostanie stworzony na tym urządzeniu?

Wynik: 32/40 punktów (80,0%)

Wymagane minimum: 20 punktów (50%)

Komputer zainstalowany w domenie Active Directory nie jest w stanie nawiązać połączenia z kontrolerem domeny, na którym znajduje się profil użytkownika. Jaki rodzaj profilu użytkownika zostanie stworzony na tym urządzeniu?

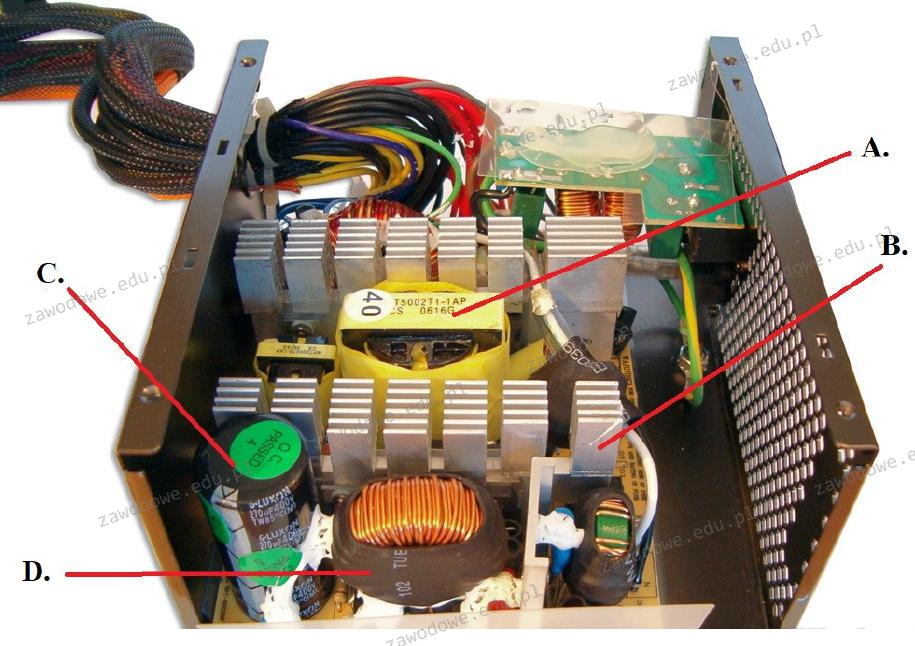

W przedstawionym zasilaczu transformator impulsowy oznaczono symbolami

Który adres stacji roboczej należy do klasy C?

Symbol graficzny przedstawiony na rysunku wskazuje na opakowanie

Zadania systemu operacyjnego nie obejmują

Jak nazywa się urządzenie wskazujące, które współpracuje z monitorami CRT i ma końcówkę z elementem światłoczułym, a jego dotknięcie ekranu monitora wysyła sygnał do komputera, co pozwala na określenie pozycji kursora?

Kiedy dysze w drukarce atramentowej wyschną z powodu długotrwałych przerw w użytkowaniu, co powinno się najpierw wykonać?

Aby podłączyć dysk z interfejsem SAS, konieczne jest użycie kabla przedstawionego na ilustracji

Który procesor będzie działał z płytą główną o zaprezentowanej specyfikacji?

W systemie Windows konto użytkownika można założyć za pomocą polecenia

Podczas konserwacji i czyszczenia drukarki laserowej, która jest odłączona od zasilania, pracownik serwisu komputerowego może zastosować jako środek ochrony indywidualnej

Część programu antywirusowego działająca w tle jako kluczowy element zabezpieczeń, mająca na celu nieustanne monitorowanie ochrony systemu komputerowego, to

Który adres IP jest najwyższy w sieci 196.10.20.0/26?

Jakie złącze jest potrzebne do podłączenia zasilania do CD-ROM?

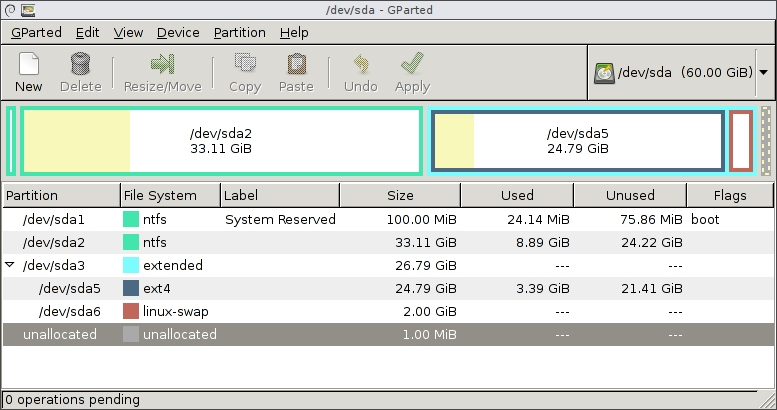

Badanie danych przedstawionych przez program umożliwia dojście do wniosku, że

Połączenia typu point-to-point, realizowane za pośrednictwem publicznej infrastruktury telekomunikacyjnej, oznacza się skrótem

Która norma określa parametry transmisji dla komponentów kategorii 5e?

Licencja Office 365 PL Personal (jedno stanowisko, subskrypcja na rok) ESD jest przypisana do

Co jest główną funkcją serwera DHCP w sieci komputerowej?

Przesyłanie informacji przy użyciu fal radiowych w pasmie ISM odbywa się w standardzie

Interfejs SATA 2 (3 Gb/s) gwarantuje prędkość transferu

Jakie elementy wspierają okablowanie pionowe w sieci LAN?

Protokół, który umożliwia po połączeniu z serwerem pocztowym przesyłanie na komputer tylko nagłówków wiadomości, a wysyłanie treści oraz załączników następuje dopiero po otwarciu konkretnego e-maila, to

Okablowanie wertykalne w sieci strukturalnej łączy

Aby zapewnić bezpieczną komunikację terminalową z serwerem, powinno się skorzystać z połączenia z użyciem protokołu

Zgodnie z normą PN-EN 50174, poziome okablowanie w systemie strukturalnym to segment okablowania pomiędzy

Program iftop działający w systemie Linux ma na celu

Jakie kanały są najodpowiedniejsze dla trzech sieci WLAN 2,4 GHz, aby zminimalizować ich wzajemne interferencje?

Aby zrealizować sieć komputerową w pomieszczeniu zastosowano 25 metrów skrętki UTP, 5 gniazd RJ45 oraz odpowiednią ilość wtyków RJ45 niezbędnych do stworzenia 5 kabli połączeniowych typu patchcord. Jaki jest całkowity koszt użytych materiałów do budowy sieci? Ceny jednostkowe stosowanych materiałów można znaleźć w tabeli.

| Materiał | Cena jednostkowa | Koszt |

|---|---|---|

| Skrętka UTP | 1,00 zł/m | 25 zł |

| Gniazdo RJ45 | 5,00 zł/szt. | 25 zł |

| Wtyk RJ45 | 3,00 zł/szt. | 30 zł |

W trakcie instalacji oraz konfiguracji serwera DHCP w systemach z rodziny Windows Server istnieje możliwość dodania zastrzeżeń adresów, które określą

Który typ macierzy RAID zapewnia tzw. mirroring dysków?

Aby zrealizować transfer danych pomiędzy siecią w pracowni a siecią ogólnoszkolną, która ma inną adresację IP, należy zastosować

Jakim protokołem łączności, który gwarantuje pewne dostarczenie informacji, jest protokół

Przydzielanie przestrzeni dyskowej w systemach z rodziny Windows

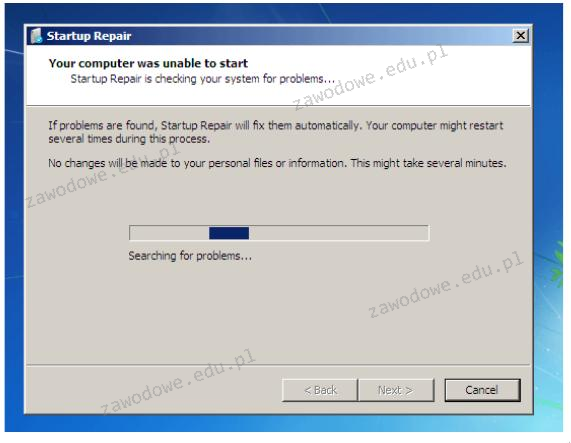

Komunikat, który pojawia się po uruchomieniu narzędzia do naprawy systemu Windows, może sugerować

Oblicz całkowity koszt brutto usług świadczonych przez serwisanta, uwzględniając koszt dojazdu wynoszący 55,00 zł netto.

Do wymiany uszkodzonych kondensatorów w karcie graficznej potrzebne jest

Jakie urządzenie pozwoli na podłączenie drukarki, która nie jest wyposażona w kartę sieciową, do lokalnej sieci komputerowej?

Jakie zagrożenia eliminują programy antyspyware?

W tabeli z ofertą usług komputerowych znajdują się poniższe informacje. Jaki będzie koszt dojazdu serwisanta do klienta, który mieszka poza miastem, w odległości 15 km od biura firmy?