Pytanie 1

Co to jest wzorzec projektowy Singleton?

Wynik: 20/40 punktów (50,0%)

Wymagane minimum: 20 punktów (50%)

Co to jest wzorzec projektowy Singleton?

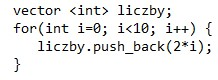

Jakie będą skutki wykonania podanego fragmentu kodu w języku C++?

Który z wymienionych poniżej typów danych stanowi przykład typu stałoprzecinkowego?

Który z podanych algorytmów można zrealizować zarówno w sposób iteracyjny, jak i rekurencyjny?

Jakie jest kluczowe działanie przy opracowywaniu zbiorów danych do rozwiązania problemu programistycznego?

Programista tworzy system zarządzania buforem drukowania dokumentów. Najnowsze zlecenie drukowania dodawane jest na koniec kolejki, a najstarsze z nich są przekazywane do drukarki. Jaką strukturę danych najłatwiej zastosować w tej sytuacji?

Co to jest JWT (JSON Web Token)?

Jedną z zasad standardu WCAG 2.0 jest

Jakie składniki powinien mieć plan projektu?

Jakie jest zastosowanie języka XAML przy tworzeniu aplikacji desktopowych?

Jaki jest główny cel normalizacji baz danych?

Co zostanie wyświetlone po wykonaniu poniższego kodu w języku Python?

| data = [1, 2, 3, 4, 5] result = list(map(lambda x: x*2, filter(lambda x: x % 2 == 0, data))) print(result) |

Jakie czynniki powinny być brane pod uwagę podczas organizacji zasobów ludzkich w projekcie?

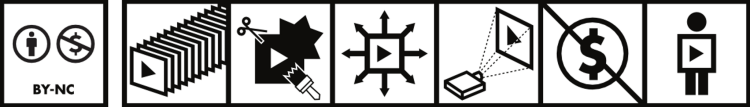

Przedstawione logo praw Creative Commons umożliwia bezpłatne użytkowanie dzieła:

W jakiej topologii sieciowe wszystkie urządzenia są bezpośrednio powiązane z każdym innym?

Który z wymienionych terminów dotyczy klasy, która stanowi podstawę dla innych klas, lecz nie może być tworzona w instancji?

Które z poniższych jest podstawowym rodzajem testów używanych w testowaniu jednostkowym?

Co będzie wynikiem działania poniższego kodu SQL?

| SELECT COUNT(*) FROM employees WHERE salary > (SELECT AVG(salary) FROM employees); |

Jakie jest zastosowanie iteratora w zbiorach?

Które z poniższych NIE jest zasadą programowania SOLID?

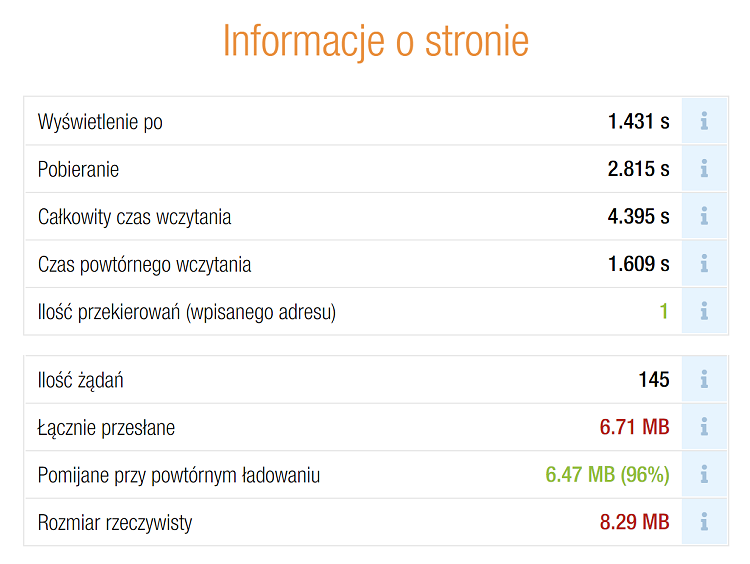

Zaprezentowany diagram ilustruje wyniki przeprowadzonych testów:

Jakie kroki należy podjąć, aby skutecznie zabezpieczyć dane na komputerze?

Jakie oprogramowanie służy do monitorowania błędów oraz zarządzania projektami?

Jak wygląda kod uzupełnienia do dwóch dla liczby -5 w formacie binarnym przy użyciu 8 bitów?

Jaką rolę pełni debugger w trakcie programowania?

Jaką funkcję spełniają atrybuty klasy w programowaniu obiektowym?

Jakie są typowe frameworki/biblioteki używane w aplikacjach webowych?

Która z poniższych metod nie należy do cyklu życia komponentu w React.js?

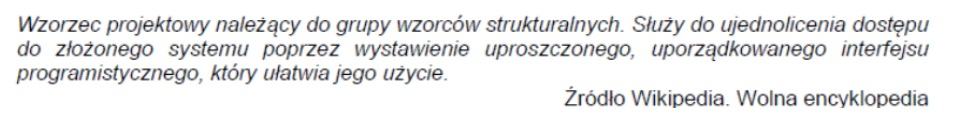

Jak nazywa się wzorzec projektowy, do którego odnosi się ta definicja?

Który z wymienionych algorytmów pracujących na tablicy jednowymiarowej ma złożoność obliczeniową O(n2)?

Na jakim etapie cyklu życia projektu tworzony jest szczegółowy opis wymagań funkcjonalnych oraz niefunkcjonalnych?

Co zostanie wypisane w konsoli po wykonaniu poniższego kodu?

| let i = 0; while (i < 5) { i++; if (i === 3) continue; console.log(i); } |

Wykorzystanie typu DECIMAL w MySQL wymaga wcześniejszego określenia długości (liczby cyfr) przed oraz po przecinku. Jak należy to zapisać?

Który z wymienionych dokumentów jest najczęściej stosowany w zarządzaniu pracą zespołu Scrum?

Która z wymienionych metod może pomóc w walce z uzależnieniem od internetu?

Który z wymienionych poniżej przykładów ilustruje prawidłowy szkielet zarządzania wyjątkami w języku C++?

Który system informatyczny powinien być zastosowany do zarządzania sprzedażą w e-sklepie?

Wskaż programowanie, w którym możliwe jest stworzenie aplikacji mobilnej dla systemu Android?

Które słowo kluczowe w C++ służy do definiowania klasy nadrzędnej?

Jaki będzie wynik działania poniższego kodu w języku Java?

| String a = "hello"; String b = "hello"; String c = new String("hello"); System.out.println(a == b); System.out.println(a == c); System.out.println(a.equals(c)); |