Pytanie 1

Wskaż błędne twierdzenie dotyczące Active Directory?

Wynik: 28/40 punktów (70,0%)

Wymagane minimum: 20 punktów (50%)

Wskaż błędne twierdzenie dotyczące Active Directory?

Jaki protokół sieciowy używa portu 53?

Jaki adres stanowi adres rozgłoszeniowy dla hosta o IP 171.25.172.29 oraz masce sieci 255.255.0.0?

Wydruk z drukarki igłowej realizowany jest z zastosowaniem zestawu stalowych igieł w liczbie

Jak wygląda liczba 257 w systemie dziesiętnym?

Protokół kontrolny z rodziny TCP/IP, który odpowiada między innymi za identyfikację usterek w urządzeniach sieciowych, to

Która z poniższych form zapisu liczby 77(8) jest nieprawidłowa?

Który z adresów IPv4 jest odpowiedni do ustawienia interfejsu serwera DNS zarejestrowanego w lokalnych domenach?

W systemie Linux komenda chown pozwala na

Do jakiego typu wtyków przeznaczona jest zaciskarka pokazana na ilustracji?

Internet Relay Chat (IRC) to protokół wykorzystywany do

Protokół ARP (Address Resolution Protocol) służy do konwersji adresu IP na

Tworzenie zaszyfrowanych połączeń pomiędzy hostami przez publiczną sieć Internet, wykorzystywane w rozwiązaniach VPN (Virtual Private Network), to

Użytkownik systemu Linux, który pragnie usunąć konto innego użytkownika wraz z jego katalogiem domowym, powinien wykonać polecenie

Administrator powinien podzielić sieć o adresie 193.115.95.0 z maską 255.255.255.0 na 8 równych podsieci. Jaką maskę sieci powinien wybrać administrator?

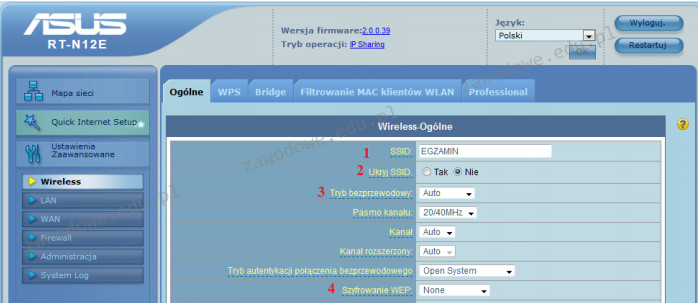

Aby zatuszować identyfikator sieci bezprzewodowej, należy zmodyfikować jego ustawienia w ruterze w polu oznaczonym numerem

Transmisja w standardzie 100Base-T korzysta z kabli skrętkowych, które mają

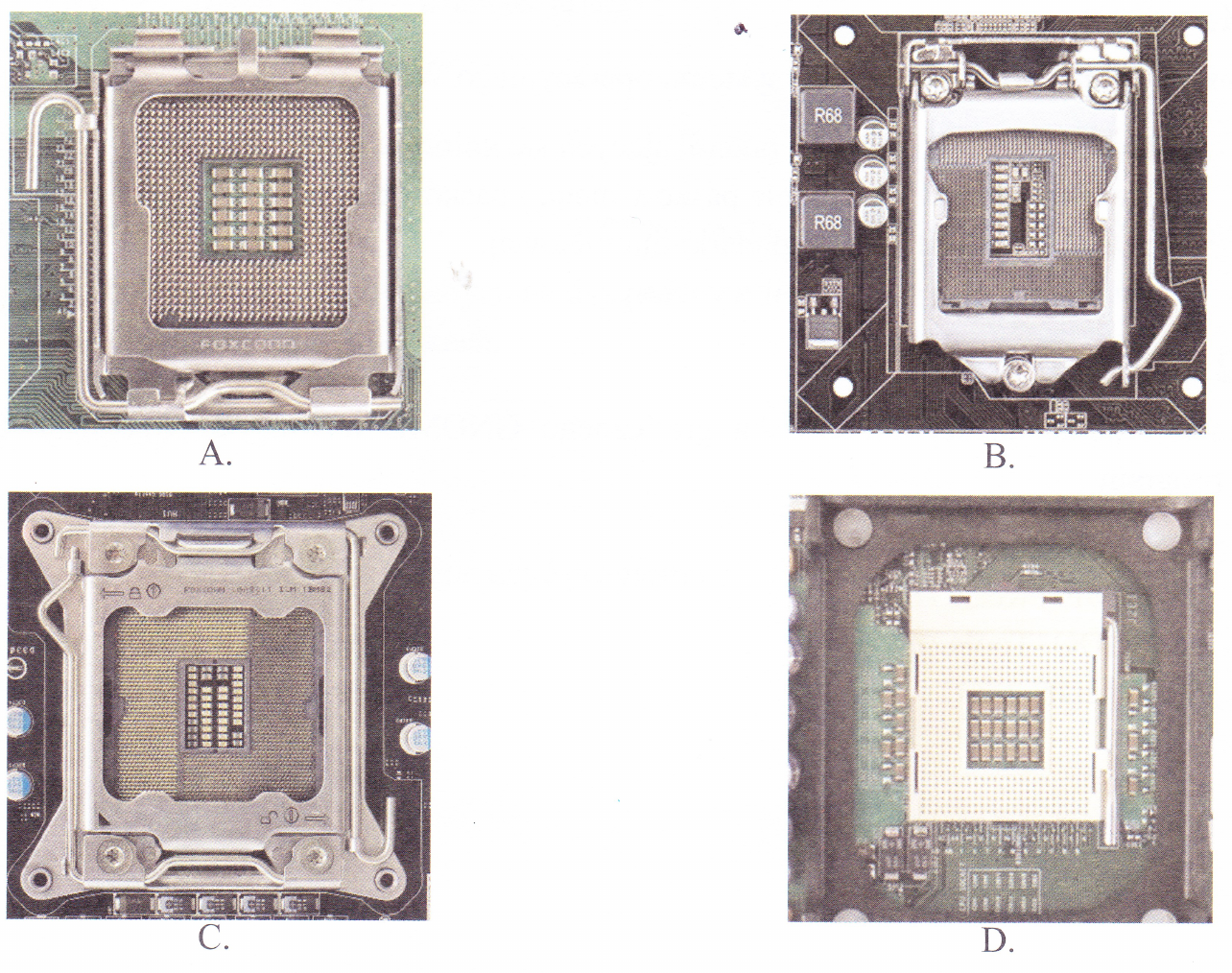

W jakim gnieździe należy umieścić procesor INTEL CORE i3-4350- 3.60 GHz, x2/4, 4MB, 54W, HD 4600, BOX, s-1150?

Jak należy postąpić z wiadomością e-mail od nieznanej osoby, która zawiera podejrzany załącznik?

Jak będzie wyglądać liczba 29A16 w systemie binarnym?

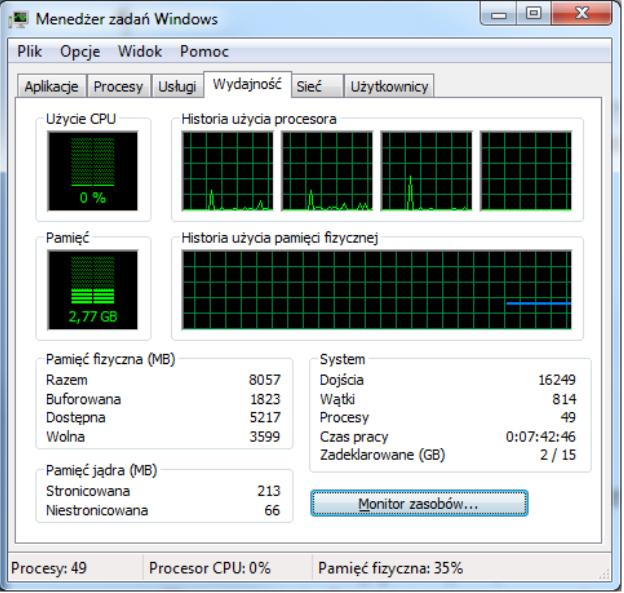

Aby uruchomić przedstawione narzędzie w systemie Windows, jakie polecenie należy zastosować?

Aby usunąć konto użytkownika student w systemie operacyjnym Ubuntu, można skorzystać z komendy

Na ilustracji zaprezentowane jest urządzenie do

Symbol przedstawiony na ilustracji oznacza rodzaj złącza

Który typ macierzy RAID zapewnia tzw. mirroring dysków?

Która z poniższych czynności konserwacyjnych jest specyficzna tylko dla drukarki laserowej?

Jakie oznaczenie na schematach sieci LAN przypisuje się punktom rozdzielczym dystrybucyjnym znajdującym się na różnych kondygnacjach budynku według normy PN-EN 50173?

Jeśli podczas podłączania stacji dysków elastycznych 1,44 MB kabel sygnałowy zostanie włożony odwrotnie, to

Przedstawione narzędzie jest przeznaczone do

Martwy piksel, który jest defektem w monitorach LCD, to punkt, który ciągle ma ten sam kolor

Aby połączyć dwa przełączniki oddalone o 200 m i osiągnąć minimalną przepustowość 200 Mbit/s, jakie rozwiązanie należy zastosować?

Rekord startowy dysku twardego w komputerze to

Użytkownicy sieci Wi-Fi zauważyli zakłócenia oraz częste przerwy w połączeniu. Przyczyną tej sytuacji może być

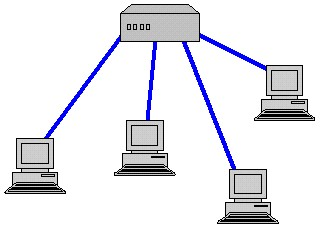

Jaką topologię fizyczną sieci ukazuje przedstawiony rysunek?

Wartość sumy liczb binarnych 1010 i 111 zapisana w systemie dziesiętnym to

Jakie urządzenie pozwala na podłączenie drukarki, która nie ma karty sieciowej, do lokalnej sieci komputerowej?

Jakie urządzenie sieciowe reprezentuje ten symbol graficzny?

W dokumentacji płyty głównej znajduje się informacja "Wsparcie dla S/PDIF Out". Co to oznacza w kontekście tej płyty głównej?

Wysyłanie żetonu (ang. token) występuje w sieci o fizycznej strukturze

Jakie jest oprogramowanie serwerowe dla systemu Linux, które pozwala na współdziałanie z grupami roboczymi oraz domenami Windows?