Pytanie 1

Za przypisanie czasu procesora do wyznaczonych zadań odpowiada

Wynik: 29/40 punktów (72,5%)

Wymagane minimum: 20 punktów (50%)

Za przypisanie czasu procesora do wyznaczonych zadań odpowiada

Jaki jest adres IP urządzenia, które pozwala innym komputerom w lokalnej sieci łączyć się z Internetem?

Który typ drukarki stosuje metodę, w której stały barwnik jest przenoszony z taśmy na papier odporny na wysoką temperaturę?

Czym jest skrót MAN w kontekście sieci?

Dane dotyczące kont użytkowników w systemie Linux są przechowywane w pliku

Jaki protokół sieciowy używa portu 53?

Który z protokołów w systemach operacyjnych Linux jest używany w sieciach lokalnych?

Program o nazwie dd, którego przykład zastosowania przedstawiono w systemie Linux, umożliwia

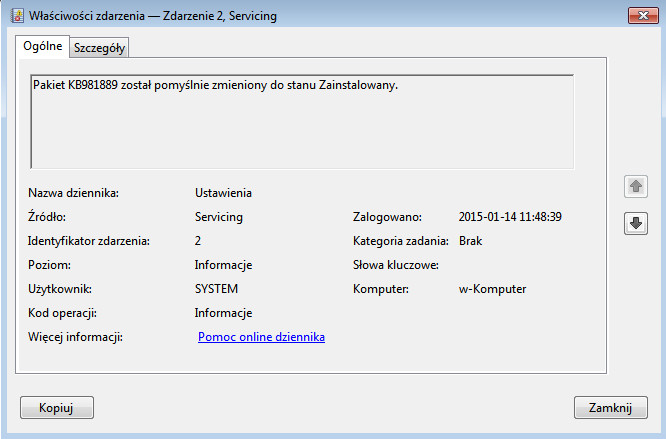

Wpis w dzienniku zdarzeń przedstawiony na ilustracji należy zakwalifikować do zdarzeń typu

Serwer, który pozwala na udostępnianie usług drukowania oraz plików z systemu Linux dla stacji roboczych Windows, OS X i Linux, to

Komenda systemowa ipconfig pozwala na konfigurację

Aby skaner działał prawidłowo, co należy zrobić?

Jakiego materiału używa się w drukarkach tekstylnych?

Jakim poleceniem w systemie Linux można ustalić trasę pakietu do celu?

Przesyłanie danych przez router, które wiąże się ze zmianą adresów IP źródłowych lub docelowych, określa się skrótem

Jaką maksymalną ilość rzeczywistych danych można przesłać w ciągu 1 sekundy przez łącze synchroniczne o wydajności 512 kbps, bez użycia sprzętowej i programowej kompresji?

Jakie wbudowane narzędzie w systemie Windows służy do identyfikowania problemów związanych z animacjami w grach oraz odtwarzaniem filmów?

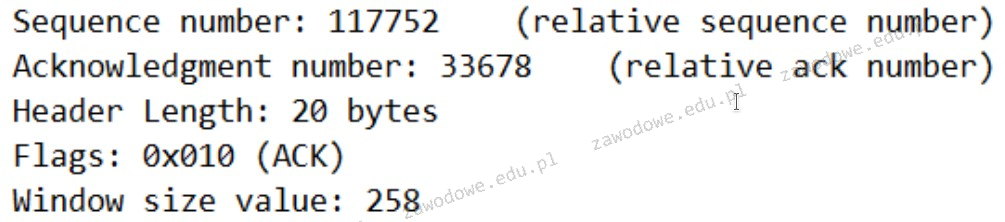

Jakie pojęcia wiążą się z terminami „sequence number” oraz „acknowledgment number”?

Jednym z czynników, dla których zapis na dysku SSD jest szybszy niż na dysku HDD, jest

Wykonanie polecenia fsck w systemie Linux będzie skutkować

Która z grup w systemie Windows Server ma najniższe uprawnienia?

Bez uzyskania zgody właściciela praw autorskich do oprogramowania, jego legalny użytkownik, zgodnie z ustawą o prawie autorskim i prawach pokrewnych, co może uczynić?

Jaką usługę obsługuje port 3389?

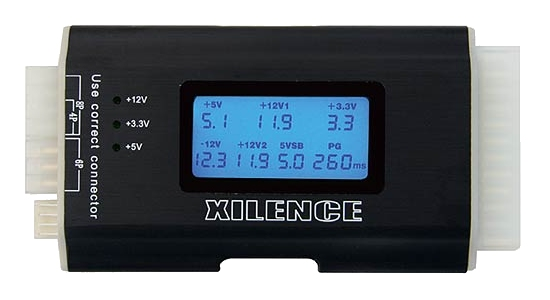

Przy użyciu urządzenia przedstawionego na ilustracji można sprawdzić działanie

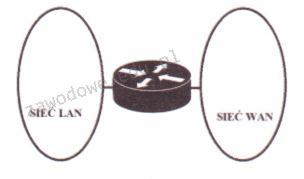

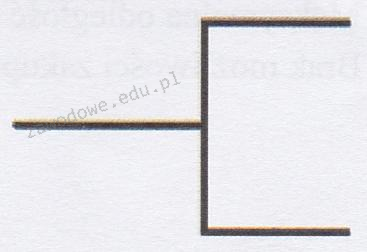

Jakie urządzenie sieciowe zostało przedstawione na diagramie sieciowym?

Co symbolizuje graficzny znak przedstawiony na ilustracji?

Zgodnie z aktualnymi przepisami BHP, odległość oczu od ekranu monitora powinna wynosić

Który z poniższych protokołów funkcjonuje w warstwie aplikacji?

Administrator sieci komputerowej pragnie zweryfikować na urządzeniu z systemem Windows, które połączenia są aktualnie ustanawiane oraz na jakich portach komputer prowadzi nasłuch. W tym celu powinien użyć polecenia

W ramach zalecanych działań konserwacyjnych użytkownicy dysków SSD powinni unikać wykonywania

W oznaczeniu procesora INTEL CORE i7-4790 liczba 4 wskazuje na

W drukarce laserowej do stabilizacji druku na papierze używane są

Do efektywnego zrealizowania macierzy RAID 1 wymagane jest minimum

Komenda "mmc" w systemach Windows 2000 oraz Windows XP uruchamia aplikację do tworzenia, zapisywania i otwierania

W której warstwie modelu ISO/OSI odbywa się segmentacja danych, komunikacja w trybie połączeniowym z użyciem protokołu TCP oraz komunikacja w trybie bezpołączeniowym z zastosowaniem UDP?

Do czynności konserwacyjnych związanych z użytkowaniem skanera płaskiego należy

Jakie oznaczenie powinien mieć komputer, aby mógł zostać sprzedany na terenie Polski, zgodnie z Dyrektywami Rady Europy?

Jaką liczbę punktów abonenckich (2 x RJ45) zgodnie z wytycznymi normy PN-EN 50167 powinno się zainstalować w biurze o powierzchni 49 m2?

Wskaż właściwą formę maski podsieci?

Wskaź, który symbol towarowy może wykorzystywać producent finansujący działalność systemu zbierania oraz recyklingu odpadów?