Pytanie 1

FDDI (ang. Fiber Distributed Data Interface) jest standardem przesyłania danych opartym na technologii światłowodowej. Jaką topologię wykorzystuje się w sieciach zbudowanych według tej technologii?

Wynik: 37/40 punktów (92,5%)

Wymagane minimum: 20 punktów (50%)

FDDI (ang. Fiber Distributed Data Interface) jest standardem przesyłania danych opartym na technologii światłowodowej. Jaką topologię wykorzystuje się w sieciach zbudowanych według tej technologii?

Który protokół służy do wymiany danych o trasach oraz dostępności sieci pomiędzy routerami w ramach tego samego systemu autonomicznego?

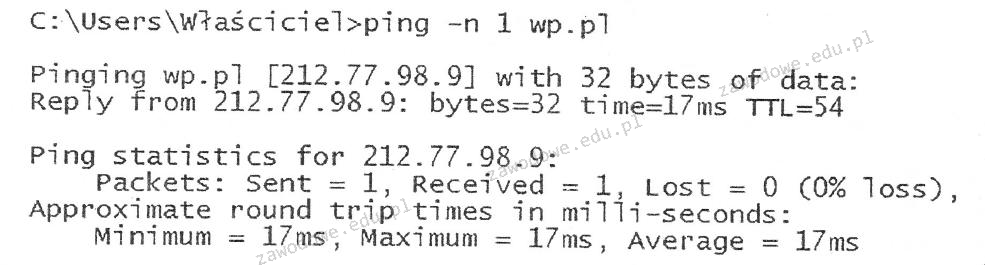

W wyniku realizacji podanego polecenia ping parametr TTL wskazuje na

Jakie jest źródło pojawienia się komunikatu na ekranie komputera, informującego o wykryciu konfliktu adresów IP?

Która z poniższych czynności NIE przyczynia się do personalizacji systemu operacyjnego Windows?

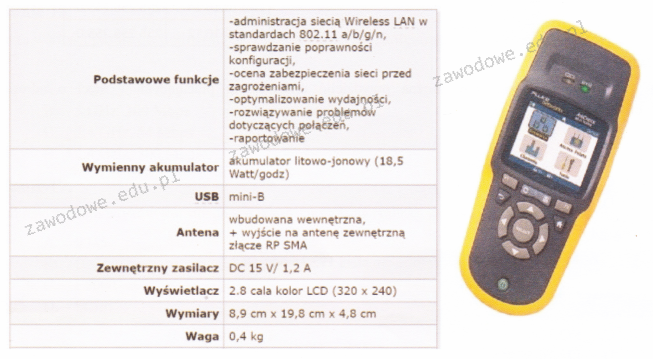

Skaner, który został przedstawiony, należy podłączyć do komputera za pomocą złącza

Czym wyróżniają się procesory CISC?

Podczas konfiguracji nowego routera, użytkownik został poproszony o skonfigurowanie WPA2. Czego dotyczy to ustawienie?

Zastosowanie programu firewall ma na celu ochronę

ARP (Adress Resolution Protocol) to protokół, który pozwala na przekształcenie adresu IP na

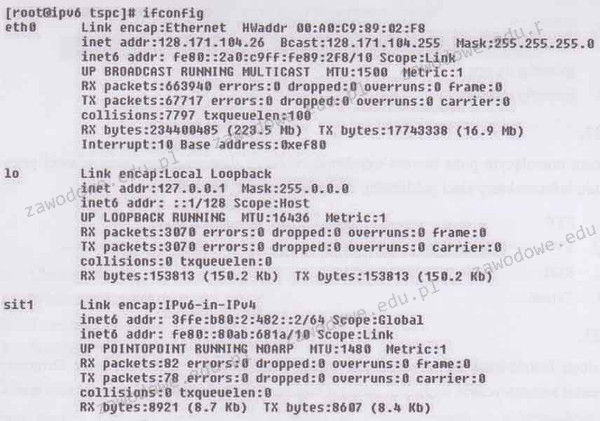

Jaki adres IP został przypisany do hosta na interfejsie sieciowym eth0?

Jaką operację można wykonać podczas konfiguracji przełącznika CISCO w interfejsie CLI, nie przechodząc do trybu uprzywilejowanego, w zakresie dostępu widocznym w ramce?

| Switch> |

Urządzenie przedstawione na rysunku

W systemach operacyjnych Windows konto z najwyższymi uprawnieniami domyślnymi przynależy do grupy

NIEWŁAŚCIWE podłączenie taśmy sygnałowej do napędu dyskietek skutkuje

Ile minimalnie pamięci RAM powinien mieć komputer, aby możliwe było uruchomienie 32-bitowego systemu operacyjnego Windows 7 w trybie graficznym?

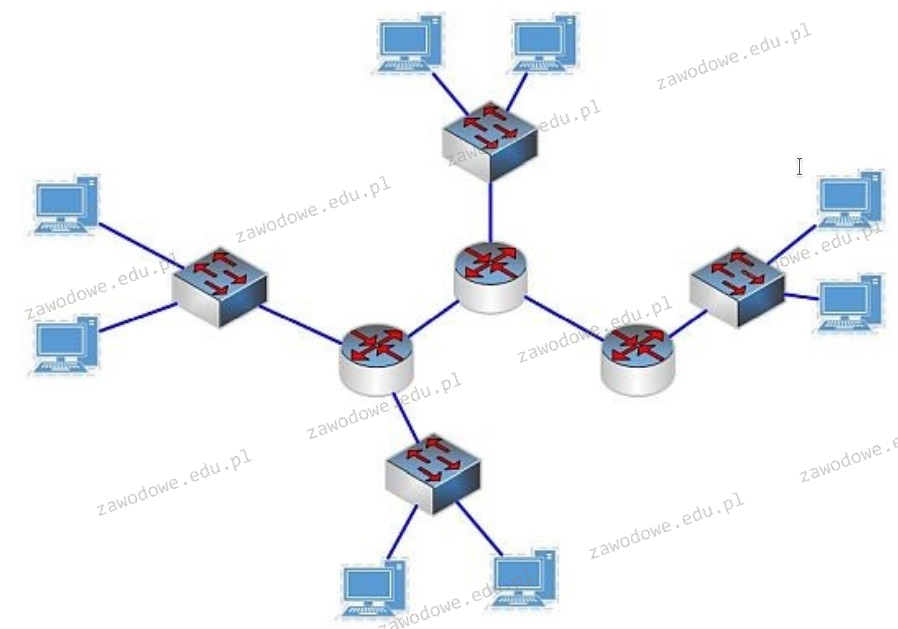

Na diagramie przedstawione są symbole

Protokół Transport Layer Security (TLS) jest rozwinięciem standardu

Aby poprawić wydajność procesora serii Intel za pomocą 'podkręcania' (ang. overclocking), należy użyć procesora oznaczonego

W sieciach bezprzewodowych typu Ad-Hoc IBSS (Independent Basic Service Set) wykorzystywana jest topologia fizyczna

Jakie urządzenie elektroniczne ma zdolność do magazynowania ładunku elektrycznego?

Emisja dźwięków: jednego długiego oraz dwóch krótkich przez BIOS firmy AMI wskazuje na

W jaki sposób oznaczona jest skrętka bez zewnętrznego ekranu, mająca każdą parę w osobnym ekranie folii?

Jakie jest adres rozgłoszeniowy sieci, w której funkcjonuje host z adresem IP 195.120.252.32 oraz maską podsieci 255.255.255.192?

Kabel sieciowy z końcówkami RJ45 był testowany za pomocą diodowego urządzenia do sprawdzania okablowania. Na tym urządzeniu diody LED włączały się po kolei, z wyjątkiem diod oznaczonych numerami 2 i 3, które świeciły jednocześnie na jednostce głównej testera, natomiast nie świeciły na jednostce zdalnej. Jaka była tego przyczyna?

Diody LED RGB funkcjonują jako źródło światła w różnych modelach skanerów

GRUB, LILO, NTLDR to

Jakie polecenie jest wykorzystywane do odzyskiwania struktury kluczy rejestru z kopii zapasowej w systemie Windows?

Jaki pasywny komponent sieciowy powinno się wykorzystać do podłączenia przewodów z wszystkich gniazd abonenckich do panelu krosowniczego umieszczonego w szafie rack?

Przy zmianach w rejestrze Windows w celu zapewnienia bezpieczeństwa należy najpierw

Jakie narzędzie służy do usuwania izolacji z włókna światłowodowego?

Jakie oprogramowanie nie jest przeznaczone do diagnozowania komponentów komputera?

Dysk z systemem plików FAT32, na którym regularnie przeprowadza się działania usuwania starych plików oraz dodawania nowych plików, doświadcza

Aby połączyć projektor multimedialny z komputerem, należy unikać użycia złącza

Jakie urządzenie diagnostyczne jest pokazane na ilustracji oraz opisane w specyfikacji zawartej w tabeli?

Litera S w protokole FTPS oznacza zabezpieczenie danych podczas ich przesyłania poprzez

Adapter USB do LPT może być użyty w przypadku braku kompatybilności złączy podczas podłączania starszych urządzeń

Zgodnie z normą 802.3u technologia sieci FastEthernet 100Base-FX stosuje

ile bajtów odpowiada jednemu terabajtowi?

W jakiej topologii fizycznej sieci każde urządzenie ma dokładnie dwa połączenia, jedno z najbliższymi sąsiadami, a dane są przesyłane z jednego komputera do kolejnego w formie pętli?