Pytanie 1

Który z podanych algorytmów można zrealizować zarówno w sposób iteracyjny, jak i rekurencyjny?

Wynik: 24/40 punktów (60,0%)

Wymagane minimum: 20 punktów (50%)

Który z podanych algorytmów można zrealizować zarówno w sposób iteracyjny, jak i rekurencyjny?

Który z wymienionych objawów może sugerować nagłe zagrożenie dla zdrowia?

Która z wymienionych właściwości odnosi się do klasy pochodnej?

Rozpoczęcie tworzenia procedury składowej o nazwie dodajUsera w MS SQL wymaga użycia poleceń

Jakie środowisko jest przeznaczone do tworzenia aplikacji mobilnych dla urządzeń Apple, wykorzystujące różne języki programowania, takie jak Java i Objective C?

Które z wymienionych stanowi przykład struktury dziedziczenia?

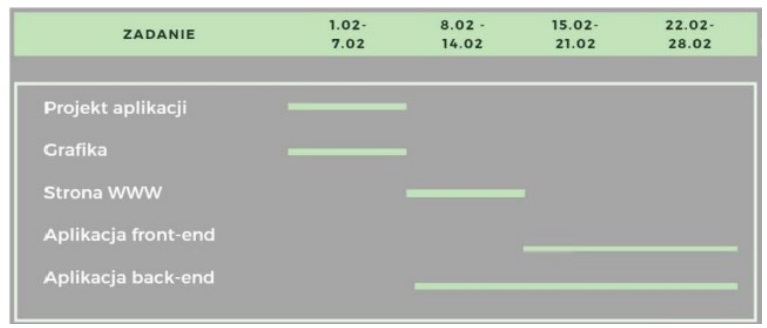

Diagram Gantta, który został zaprezentowany, odnosi się do projektu IT. Przyjmując, że każdy członek zespołu posiada odpowiednie kompetencje do realizacji każdego z zadań, a każde zadanie może być przypisane tylko jednej osobie, która poświęca na nie pełen dzień pracy, to minimalna liczba osób w zespole wynosi

Który z wymienionych elementów jest fundamentalny w architekturze klient-serwer?

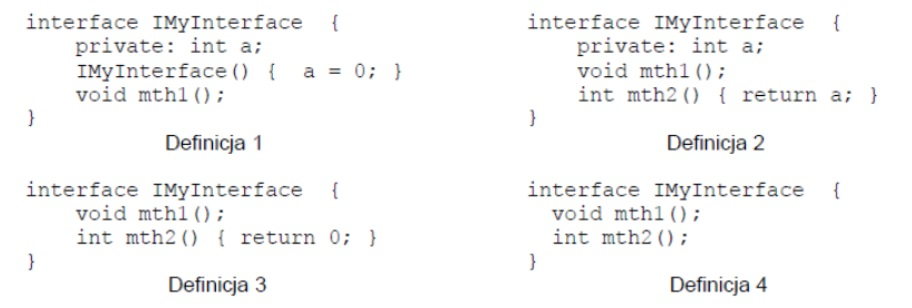

Jakie jest poprawne określenie interfejsu (szablonu klasy) w języku Java?

Jakie jest przeznaczenie polecenia "git merge"?

Termin ryzyko zawodowe odnosi się do

Jakie narzędzie jest najbardziej odpowiednie do identyfikacji błędów w trakcie działania programu?

Jaki rodzaj ataku hakerskiego polega na bombardowaniu serwera ogromną ilością żądań, co prowadzi do jego przeciążenia?

Ile gigabajtów (GB) mieści się w 1 terabajcie (TB)?

Jakie jest zastosowanie iteratora w zbiorach?

Jakie zasady stosuje programowanie obiektowe?

Jakie działania można podjąć, aby uniknąć pogorszenia wzroku podczas korzystania z komputera?

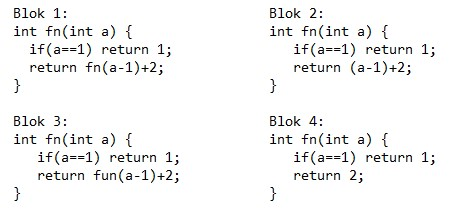

Który fragment kodu ilustruje zastosowanie rekurencji?

Jakie jest główne zadanie debuggera w środowisku programowania?

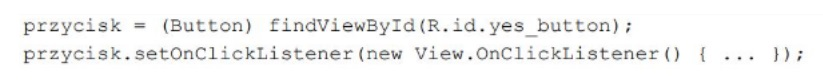

Zaproponowany fragment kodu w Android Studio realizuje metodę nasłuchującą do obsługi wydarzenia

Który z wymienionych frameworków służy do budowy aplikacji webowych w C#?

Który z wymienionych mechanizmów pozwala na monitorowanie stanu użytkownika w trakcie sesji w aplikacji internetowej?

Jakie znaczenie ma krajowa normalizacja dla produktów i usług?

Diagramem, który służy do śledzenia realizacji zadań przez członków zespołu projektowego, może być

Jakie kwestie związane z percepcją są uwzględnione w rekomendacjach standardu WCAG 2.0?

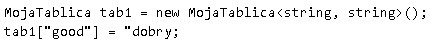

Szablon MojaTablica oferuje funkcjonalność tablicy z indeksami oraz elementami różnych typów. W oparciu o pokazany kod, który wykorzystuje ten szablon do tworzenia tablicy asocjacyjnej, wskaż definicję, która posługuje się szablonem do zainicjowania tablicy, gdzie indeksami są liczby całkowite, a elementami są napisy?

Która funkcja z biblioteki jQuery w JavaScript służy do naprzemiennego dodawania oraz usuwania klasy z elementu?

Jaką wartość dziesiętną reprezentuje liczba binarna 1010?

Która z wymienionych cech dotyczy klasy statycznej?

Jaką strukturę danych stosuje się w algorytmie BFS (przeszukiwanie wszerz)?

Które z wymienionych opcji wspiera osoby niewidome w korzystaniu z witryn internetowych?

Który z wymienionych procesów NIE jest częścią etapu kompilacji?

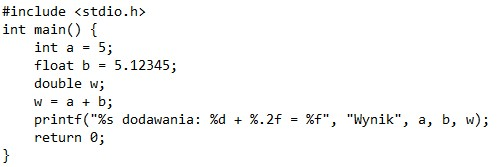

Po uruchomieniu podanego kodu w języku C++ na konsoli zobaczymy następujący tekst:

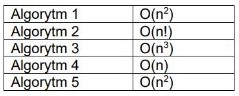

Programista pragnie wybrać algorytm, który najszybciej przetwarza dane w jego aplikacji. Na podstawie złożoności obliczeniowej przedstawionej w tabeli, należy wskazać algorytm numer

W jakiej topologii sieciowe wszystkie urządzenia są bezpośrednio powiązane z każdym innym?

Które z wymienionych stwierdzeń najcelniej opisuje proces uruchamiania aplikacji?

Które urządzenie komputerowe jest najbardziej odpowiednie do graficznego projektowania w aplikacjach CAD?

Który element dokumentacji technicznej jest istotny dla ustalenia metod ochrony danych w aplikacji?

Która z wymienionych reguł należy do netykiety?

Który rodzaj kolekcji pozwala na dostęp do elementów w porządku FIFO (First In First Out)?