Pytanie 1

Która z wymienionych metod najlepiej chroni komputer przed złośliwym oprogramowaniem?

Wynik: 25/40 punktów (62,5%)

Wymagane minimum: 20 punktów (50%)

Która z wymienionych metod najlepiej chroni komputer przed złośliwym oprogramowaniem?

Wskaż algorytm sortowania, który nie jest stabilny?

Celem zastosowania wzorca Obserwator w tworzeniu aplikacji WEB jest

Jaką wartość dziesiętną reprezentuje liczba binarna 1010?

W jakim języku programowania kod źródłowy musi być skompilowany do kodu maszynowego konkretnej architektury procesora przed jego uruchomieniem?

Jakie składniki są kluczowe w dynamicznym formularzu logowania?

Jaki framework jest powszechnie wykorzystywany do rozwijania aplikacji desktopowych w języku C++?

Który z wymienionych elementów NIE stanowi części instrukcji dla użytkownika programu?

Rozpoczęcie tworzenia procedury składowej o nazwie dodajUsera w MS SQL wymaga użycia poleceń

Który z warunków logicznych weryfikuje, czy zmienna całkowita x jest dodatnią liczbą składającą się z dwóch cyfr i jest podzielna przez 4?

Jakie wartości jest w stanie przechować zmienna o typie logicznym?

Jakie narzędzie jest wykorzystywane do zgłaszania błędów w projektach IT?

Wskaż język programowania, który pozwala na stworzenie aplikacji mobilnej w środowisku Android Studio?

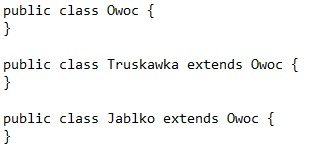

W zaprezentowanym kodzie zostało ukazane jedno z fundamentalnych założeń programowania obiektowego. Czym ono jest?

Jakie funkcje realizuje polecenie "git clone"?

Jaki typ testów ocenia funkcjonalność aplikacji z punktu widzenia użytkownika końcowego?

Jak nazywa się wzorzec projektowy, do którego odnosi się ta definicja?

Która z poniższych deklaracji w języku C++ poprawnie opisuje tablicę dwuwymiarową?

Który algorytm sortowania opiera się na metodzie "dziel i zwyciężaj"?

Które z wymienionych stanowi przykład zagrożenia fizycznego w miejscu pracy?

W jaki sposób można załadować tylko komponent z biblioteki React?

Jakie jest główne zadanie ochrony danych osobowych?

Jakie operacje na plikach można uznać za podstawowe?

Z jakiej kolekcji powinno się korzystać, aby przechowywać informacje związane z elementem interfejsu użytkownika w taki sposób, aby ten element był informowany przez kolekcję o dodaniu, usunięciu lub zmianie jej zawartości?

Który z wymienionych elementów jest fundamentalny w architekturze klient-serwer?

Zajmując się pracą w zespole oraz dbając o jego efektywne funkcjonowanie, nie powinniśmy

W jakim przypadku należy umieścić poszkodowanego w pozycji bocznej bezpiecznej?

Jakie jest oznaczenie normy międzynarodowej?

Diagramem, który służy do śledzenia realizacji zadań przez członków zespołu projektowego, może być

Zaprezentowany diagram Gantta odnosi się do projektu IT. Przy założeniu, że każdy członek zespołu dysponuje wystarczającymi umiejętnościami do realizacji każdego z zadań oraz że do każdego zadania można przypisać jedynie jedną osobę, która poświęci na zadanie pełny dzień pracy, to minimalna liczba członków zespołu powinna wynosić:

Które z wymienionych środowisk programistycznych jest rekomendowane do developing aplikacji w języku Python z użyciem frameworka Django?

Jaką wydajność posiada sieć, która przesyła 500 MB danych w czasie 10 sekund?

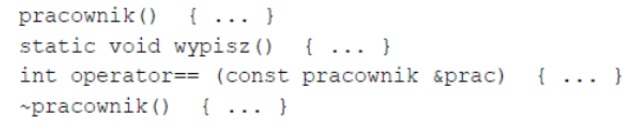

W klasie pracownik zdefiniowano opisane metody. Która z nich jest odpowiednia do dodania elementu diagnostycznego o treści: cout << "Obiekt został usunięty";

Jakie jest najważniejsze właściwość algorytmów szyfrowania symetrycznego?

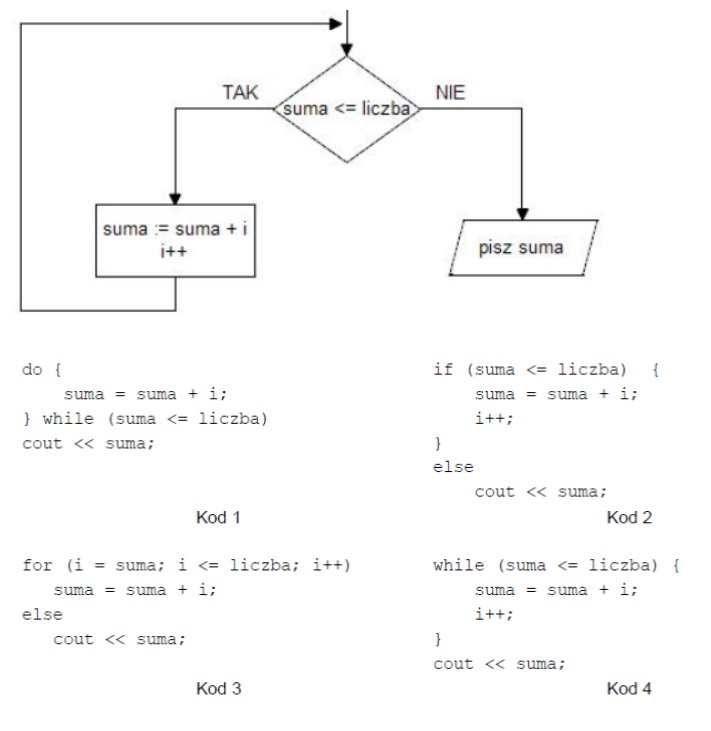

Wskaż fragment kodu, który stanowi realizację przedstawionego algorytmu w języku C++

Który z wymienionych algorytmów jest algorytmem opartym na iteracji?

Jakie narzędzie służy do zarządzania wersjami?

Jakie są kluczowe korzyści z wykorzystania frameworków podczas programowania aplikacji desktopowych?

Jaką cechę powinien posiadać dobry negocjator?

Jak określa się proces transferu danych z lokalnego komputera na serwer?