Pytanie 1

Jakie są różnice pomiędzy poleceniem ps a poleceniem top w systemie Linux?

Wynik: 19/40 punktów (47,5%)

Wymagane minimum: 20 punktów (50%)

Jakie są różnice pomiędzy poleceniem ps a poleceniem top w systemie Linux?

Najczęstszym powodem rozmazywania się tonera na wydrukach z drukarki laserowej jest

Z analizy danych przedstawionych w tabeli wynika, że efektywna częstotliwość pamięci DDR SDRAM wynosi 184 styki 64-bitowa magistrala danych Pojemność 1024 MB Przepustowość 3200 MB/s

Umożliwienie stacjom roboczym Windows, OS X oraz Linux korzystania z usług drukowania Linuxa i serwera plików zapewnia serwer

Do kategorii oprogramowania określanego jako malware (z ang. malicious software) nie zalicza się oprogramowanie typu:

Program do odzyskiwania danych, stosowany w warunkach domowych, umożliwia przywrócenie danych z dysku twardego w sytuacji

Jaki protokół służy do przesyłania plików bez konieczności tworzenia połączenia?

Jakiego narzędzia należy użyć do montażu końcówek kabla UTP w gnieździe keystone z zaciskami typu 110?

Która z grup w systemie Windows Serwer dysponuje najmniejszymi uprawnieniami?

Jakim skrótem określa się połączenia typu punkt-punkt w ramach publicznej infrastruktury telekomunikacyjnej?

W przypadku okablowania strukturalnego opartego na skrętce UTP kat.6, jakie gniazda sieciowe powinny być używane?

Litera S w protokole FTPS odnosi się do zabezpieczania danych przesyłanych poprzez

Aby ocenić stabilność systemu Windows Server, należy użyć narzędzia

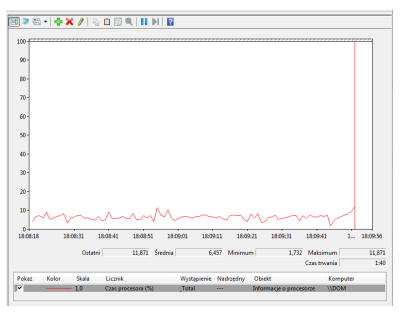

Aby zainicjować w systemie Windows oprogramowanie do monitorowania wydajności komputera przedstawione na ilustracji, należy otworzyć

Który standard IEEE 802.3 powinien być użyty w sytuacji z zakłóceniami elektromagnetycznymi, jeżeli odległość między punktem dystrybucyjnym a punktem abonenckim wynosi 200 m?

Wskaż ilustrację ilustrującą symbol stosowany do oznaczania portu równoległego LPT?

Jakie oprogramowanie do wirtualizacji jest dostępne jako rola w systemie Windows Server 2012?

Router przypisany do interfejsu LAN dysponuje adresem IP 192.168.50.1. Został on skonfigurowany w taki sposób, aby przydzielać komputerom wszystkie dostępne adresy IP w sieci 192.168.50.0 z maską 255.255.255.0. Jaką maksymalną liczbę komputerów można podłączyć w tej sieci?

Jakie oprogramowanie jest zabronione do użytku na sprzęcie instytucji rządowych lub edukacyjnych?

Aby zmienić port drukarki zainstalowanej w systemie Windows, która funkcja powinna zostać użyta?

Jeśli adres IP komputera roboczego przyjmuje formę 176.16.50.10/26, to jaki jest adres rozgłoszeniowy oraz maksymalna liczba hostów w tej sieci?

Jakim portem domyślnie odbywa się przesyłanie poleceń (command) serwera FTP?

Kluczowe znaczenie przy tworzeniu stacji roboczej, na której ma funkcjonować wiele maszyn wirtualnych, ma:

Zestaw komputerowy, który został przedstawiony, jest niepełny. Który z elementów nie został wymieniony w tabeli, a jest kluczowy dla prawidłowego funkcjonowania zestawu?

| Lp. | Nazwa podzespołu |

|---|---|

| 1. | Zalman Obudowa R1 Midi Tower bez PSU, USB 3.0 |

| 2. | Gigabyte GA-H110M-S2H, Realtek ALC887, DualDDR4-2133, SATA3, HDMI, DVI, D-Sub, LGA1151, mATX |

| 3. | Intel Core i5-6400, Quad Core, 2.70GHz, 6MB, LGA1151, 14nm, 65W, Intel HD Graphics, VGA, BOX |

| 4. | Patriot Signature DDR4 2x4GB 2133MHz |

| 5. | Seagate BarraCuda, 3.5", 1TB, SATA/600, 7200RPM, 64MB cache |

| 6. | LG SuperMulti SATA DVD+/-R24x,DVD+RW6x,DVD+R DL 8x, bare bulk (czarny) |

| 7. | Gembird Bezprzewodowy Zestaw Klawiatura i Mysz |

| 8. | Monitor Iiyama E2083HSD-B1 19.5inch, TN, HD+, DVI, głośniki |

| 9. | Microsoft OEM Win Home 10 64Bit Polish 1pk DVD |

Standard magistrali komunikacyjnej PCI w wersji 2.2 (Peripheral Component Interconnect) definiuje maksymalną szerokość szyny danych na

Karta dźwiękowa, która pozwala na odtwarzanie plików w formacie MP3, powinna być zaopatrzona w układ

Na ilustracji zaprezentowano końcówkę wkrętaka typu

Które z podanych poleceń w systemie Windows XP umożliwia sprawdzenie aktualnej konfiguracji adresu IP systemu Windows?

Który z komponentów nie jest zgodny z płytą główną MSI A320M Pro-VD-S socket AM4, 1 x PCI-Ex16, 2 x PCI-Ex1, 4 x SATA III, 2 x DDR4- maks. 32 GB, 1 x D-SUB, 1x DVI-D, ATX?

Aby zwiększyć wydajność komputera, można zainstalować procesor obsługujący technologię Hyper-Threading, która pozwala na

Jaki protokół komunikacyjny jest używany do przesyłania plików w modelu klient-serwer oraz może funkcjonować w dwóch trybach: aktywnym i pasywnym?

Administrator powinien podzielić sieć o adresie 193.115.95.0 z maską 255.255.255.0 na 8 równych podsieci. Jaką maskę sieci powinien wybrać administrator?

Uruchomienie systemu Windows jest niemożliwe z powodu awarii oprogramowania. W celu przeprowadzenia jak najmniej inwazyjnej diagnostyki i usunięcia tej usterki, zaleca się

Jakie polecenie jest używane do ustawienia konfiguracji interfejsu sieciowego w systemie Linux?

Wskaż złącze, które nie jest obecne w zasilaczach ATX?

Aby utworzyć obraz dysku twardego, można skorzystać z programu

Który z podanych elementów jest częścią mechanizmu drukarki igłowej?

Jakie polecenie uruchamia edytor polityk grup w systemach z rodziny Windows Server?

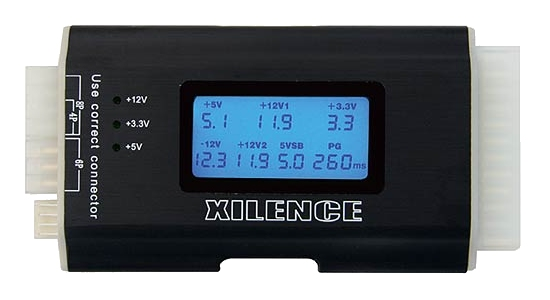

Przy użyciu urządzenia przedstawionego na ilustracji można sprawdzić działanie

Ile sieci obejmują adresy IPv4 pokazane w tabeli?

| Adres IPv4 | Maska sieci |

|---|---|

| 10.10.10.10 | 255.255.0.0 |

| 10.10.20.10 | 255.255.0.0 |

| 10.10.20.20 | 255.255.0.0 |

| 10.10.30.30 | 255.255.0.0 |

| 10.20.10.10 | 255.255.0.0 |

| 10.20.20.10 | 255.255.0.0 |

| 10.20.20.30 | 255.255.0.0 |