Pytanie 1

Jakie jest przeznaczenie polecenia "git merge"?

Wynik: 39/40 punktów (97,5%)

Wymagane minimum: 20 punktów (50%)

Jakie jest przeznaczenie polecenia "git merge"?

Jakiego typu testy są stosowane do sprawdzania funkcjonalności prototypu interfejsu?

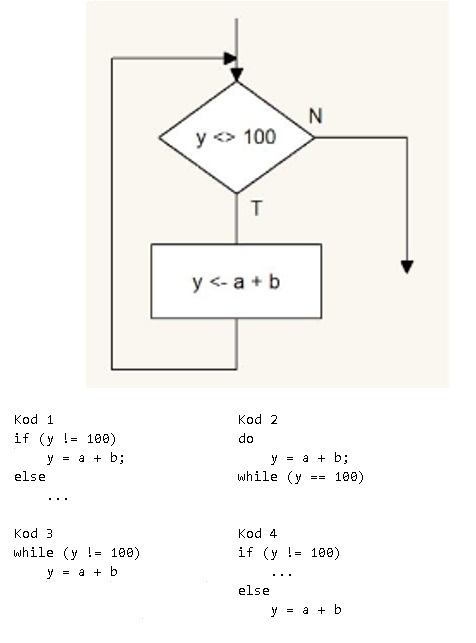

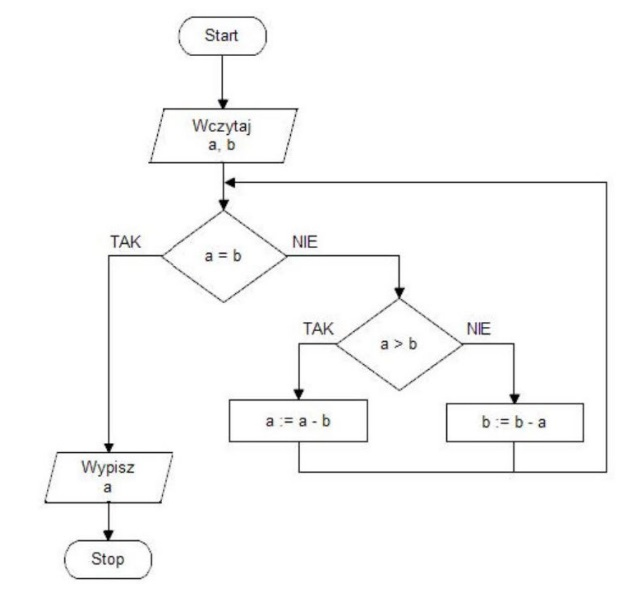

Który z poniższych kodów realizuje przedstawiony fragment algorytmu?

Która z wymienionych zasad odnosi się do zachowania prywatności w sieci?

Kod zaprezentowany w filmie w języku C++ nie przechodzi kompilacji. Co należy zmodyfikować w tym kodzie, aby kompilacja odbyła się bez błędów?

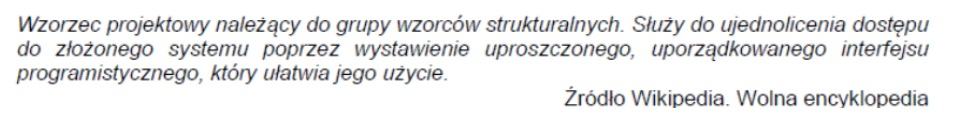

Jak nazywa się wzorzec projektowy, do którego odnosi się ta definicja?

Jakie metody można wykorzystać do przechowywania informacji o użytkownikach w aplikacji mobilnej na systemie Android?

Jaki typ testów ocenia funkcjonalność aplikacji z punktu widzenia użytkownika końcowego?

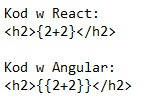

Jaki tekst zostanie wyświetlony po uruchomieniu jednego z poniższych fragmentów kodu?

Zaprezentowany fragment kodu w języku C# tworzy hasło. Wskaż zdanie PRAWDZIWE dotyczące charakterystyki tego hasła:

Która z poniższych właściwości odnosi się do sieci bezprzewodowej?

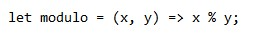

Fragment kodu w języku JavaScript to

Jakie narzędzie umożliwia testowanie API w aplikacjach internetowych?

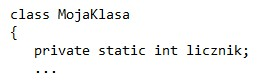

Z podanej definicji pola licznik można wywnioskować, iż

Wskaż programowanie, w którym możliwe jest stworzenie aplikacji mobilnej dla systemu Android?

Kolor Pale Green w modelu RGB przedstawia się jako RGB(152, 251, 152). Jaki jest szesnastkowy kod tego koloru?

Gdzie są przechowywane informacje w sytuacji korzystania z chmury obliczeniowej?

W jakich sytuacjach zastosowanie rekurencji może być bardziej korzystne niż użycie iteracji?

Podczas programowania kontrolki stepper przedstawionej na ilustracji w aplikacji mobilnej, należy zarządzać zmienną, która zawsze przechowuje jej bieżącą wartość. Jakie zdarzenie można wykorzystać do osiągnięcia tej funkcjonalności?

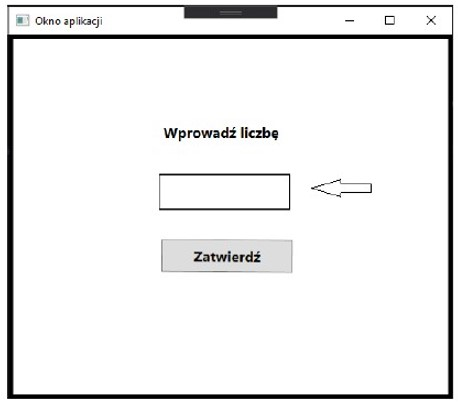

Z jakiego obiektu można skorzystać, aby stworzyć kontrolkę wskazaną strzałką na ilustracji?

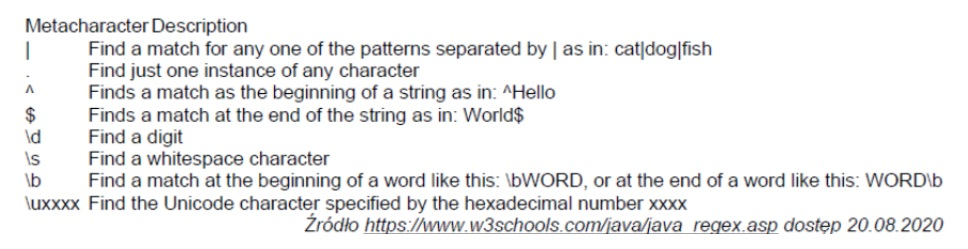

W przedstawionej ramce znajduje się fragment opisu metody compile języka Java wykorzystywanej w kontekście wyrażeń regularnych. Który symbol powinien być użyty, aby znaleźć dopasowanie na końcu tekstu?

Jaki środek ochronny najlepiej chroni przed hałasem w biurze?

Algorytmu Euklidesa, przedstawionego na schemacie, należy użyć do obliczenia.

Jakie jest zastosowanie iteratora w zbiorach?

Który z poniższych aspektów najdokładniej określa cel realizacji projektu?

Technika konstruowania algorytmu polegająca na rozbiciu na dwa lub więcej mniejszych podproblemów, aż do momentu, gdy ich części będą wystarczająco proste do bezpośredniego rozwiązania, nosi nazwę:

Jaki komponent środowiska IDE jest niezbędny do tworzenia aplikacji webowych?

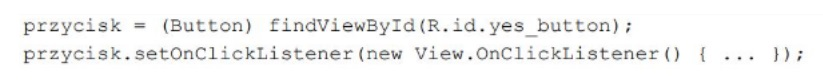

Zaproponowany fragment kodu w Android Studio realizuje metodę nasłuchującą do obsługi wydarzenia

Jak przedstawia się liczba dziesiętna 255 w systemie szesnastkowym?

Jaką istotną właściwość ma algorytm rekurencyjny?

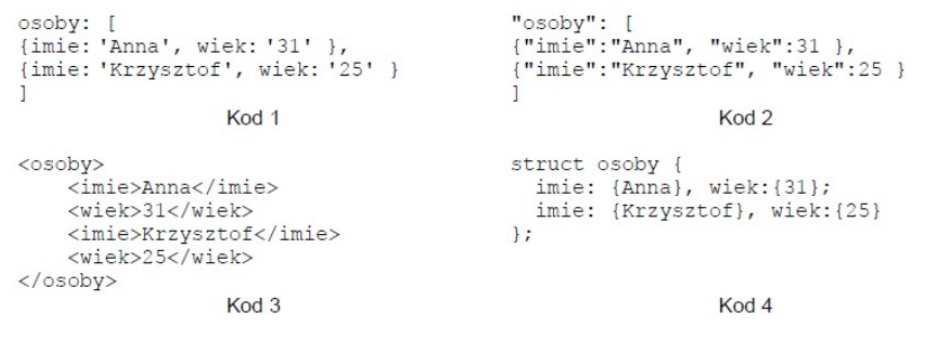

Wskaż poprawny pod względem składniowym kod dla formatu JSON, który jest używany do wymiany danych między backendem a frontendem aplikacji.

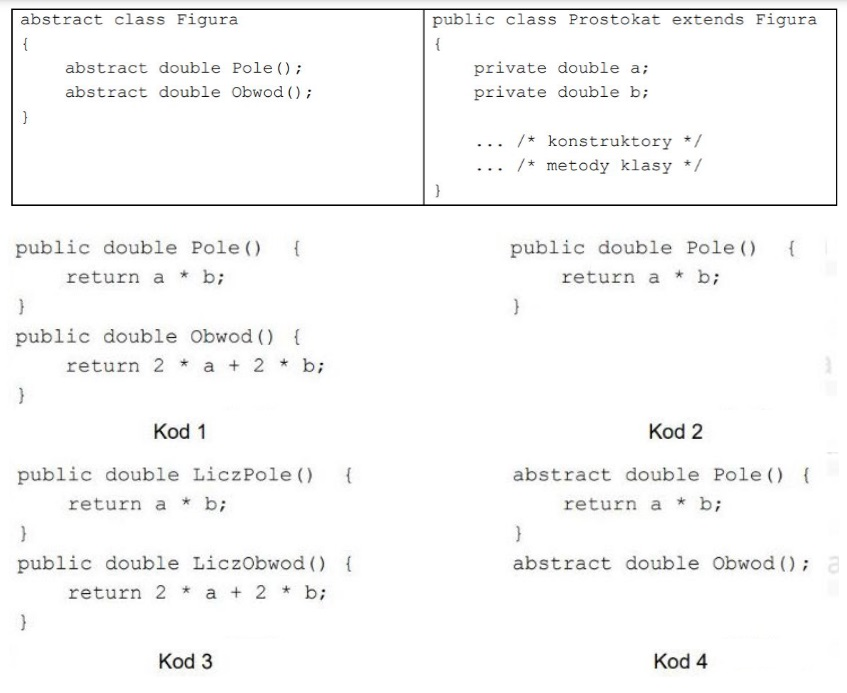

W zaprezentowanym kodzie stworzono abstrakcyjną klasę Figura oraz klasę Prostokąt, która po niej dziedziczy, zawierającą określone pola i konstruktory. Wskaż najprostszą implementację sekcji /* metody klasy */ dla klasy Prostokąt

Zajmując się pracą w zespole oraz dbając o jego efektywne funkcjonowanie, nie powinniśmy

Jakie zdarzenie jest wywoływane, gdy kliknięta zostaje myszą nieaktywna kontrolka lub okno?

Zaprezentowany wykres ilustruje wyniki przeprowadzonych testów

Jakie elementy powinny być uwzględnione w dokumentacji testowej aplikacji?

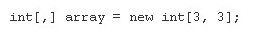

Jaką strukturę danych obrazuje zamieszczony kod w języku C#?

Który z podanych algorytmów można zrealizować zarówno w sposób iteracyjny, jak i rekurencyjny?

Jakie jest rozwiązanie dla dodawania binarnego liczb 1011 oraz 110?

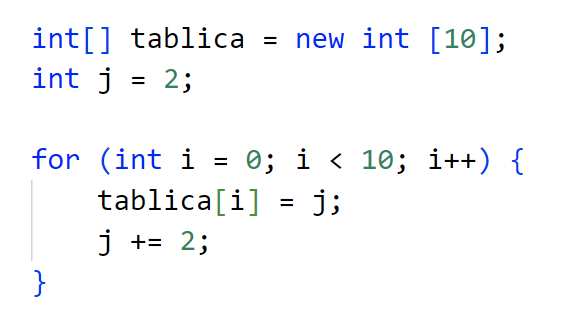

Zaproponowany fragment kodu w języku Java wypełnia tablicę elementami: