Pytanie 1

Na ilustracji pokazano wynik pomiaru okablowania. Jaką interpretację można nadać temu wynikowi?

Wynik: 31/40 punktów (77,5%)

Wymagane minimum: 20 punktów (50%)

Na ilustracji pokazano wynik pomiaru okablowania. Jaką interpretację można nadać temu wynikowi?

Do zrealizowania macierzy RAID 1 wymagane jest co najmniej

Jaki akronim odnosi się do przepustowości sieci oraz usług, które mają między innymi na celu nadawanie priorytetów przesyłanym pakietom?

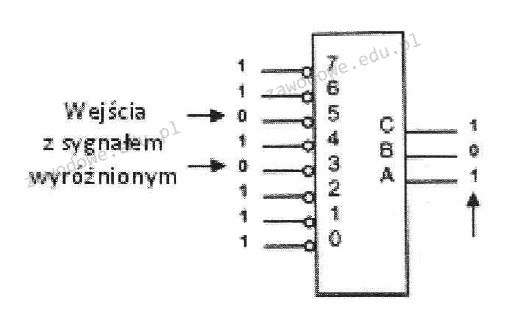

Na ilustracji przedstawiono symbol urządzenia cyfrowego

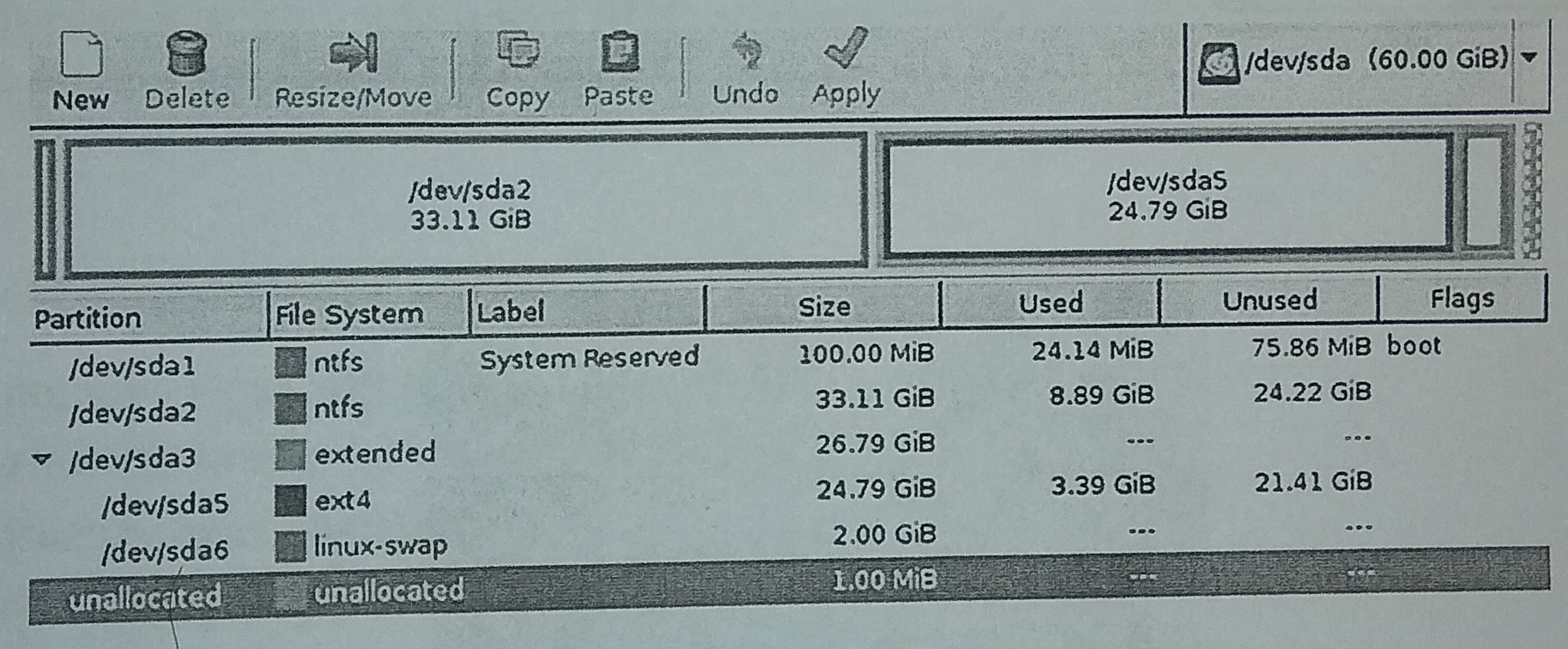

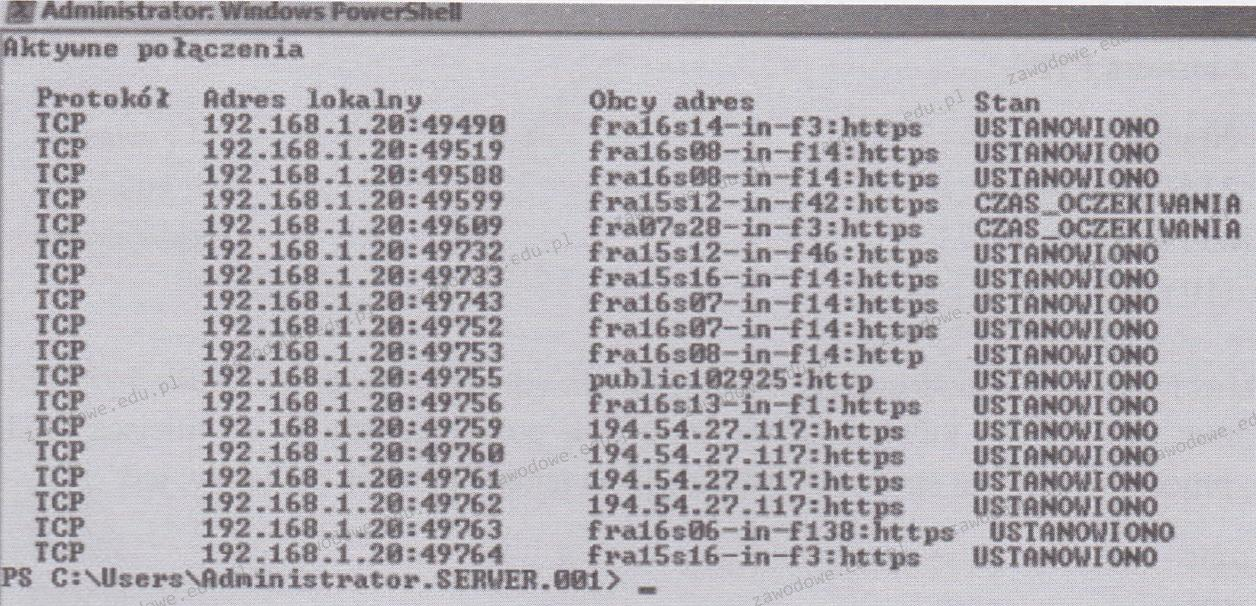

Analiza danych wyświetlonych przez program umożliwia stwierdzenie, że

Ustal rozmiar klastra na podstawie zamieszczonego fragmentu komunikatu systemu WINDOWS, który pojawia się po zakończeniu działania programu format a:

Jakie urządzenie sieciowe zostało pokazane na diagramie sieciowym?

Jakie jest maksymalne dozwolone promień gięcia przy układaniu kabla U/UTP kat.5E?

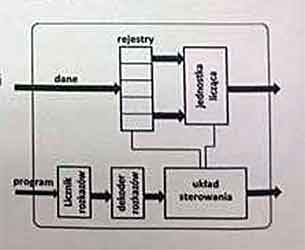

Rejestry widoczne na diagramie procesora mają rolę

Jakie polecenie diagnostyczne powinno się użyć, aby uzyskać informacje na temat tego, czy miejsce docelowe odpowiada oraz po jakim czasie nastąpiła odpowiedź?

Ile par kabli w standardzie 100Base-TX jest używanych do transmisji danych w obie strony?

Sprzętem, który umożliwia wycinanie wzorów oraz grawerowanie w różnych materiałach, takich jak drewno, szkło i metal, jest ploter

W specyfikacji technicznej płyty głównej znajduje się zapis Supports up to Athlon XP 3000+ processor. Co to oznacza w kontekście obsługi procesorów przez tę płytę główną?

Które z poniższych poleceń systemu Windows generuje wynik przedstawiony na rysunku?

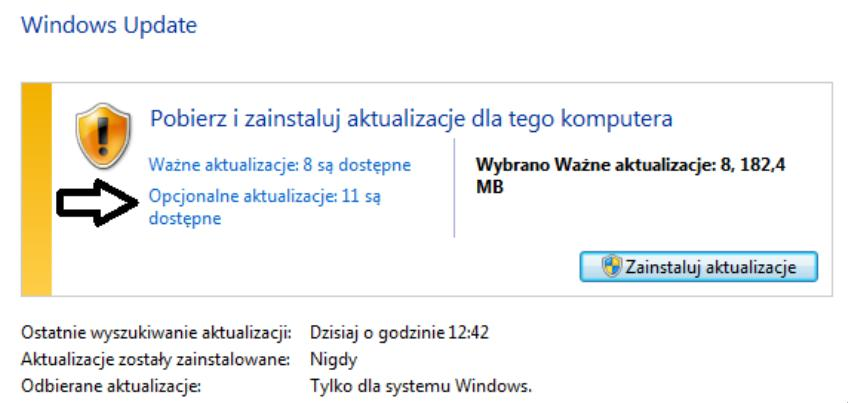

Jeżeli użytkownik zdecyduje się na pozycję wskazaną przez strzałkę, uzyska możliwość zainstalowania aktualizacji?

Aby połączyć projektor multimedialny z komputerem, należy unikać użycia złącza

W jakiej topologii fizycznej sieci każde urządzenie ma dokładnie dwa połączenia, jedno z najbliższymi sąsiadami, a dane są przesyłane z jednego komputera do kolejnego w formie pętli?

Rejestr procesora, znany jako licznik rozkazów, przechowuje

Które z poniższych stwierdzeń na temat protokołu DHCP jest poprawne?

Prawo osobiste twórcy do oprogramowania komputerowego

Najefektywniejszym sposobem dodania skrótu do aplikacji na pulpitach wszystkich użytkowników w domenie będzie

Program CHKDSK jest wykorzystywany do

Podczas procesu zamykania systemu operacyjnego na wyświetlaczu pojawił się błąd, znany jako bluescreen 0x000000F3 Bug Check 0xF3 DISORDERLY_SHUTDOWN - nieudane zakończenie pracy systemu, spowodowane brakiem pamięci. Co może sugerować ten błąd?

Narzędziem służącym do monitorowania efektywności oraz niezawodności w systemach Windows 7, Windows Server 2008 R2 i Windows Vista jest

Klawiatura w układzie QWERTY, która pozwala na wpisywanie znaków typowych dla języka polskiego, jest znana jako klawiatura

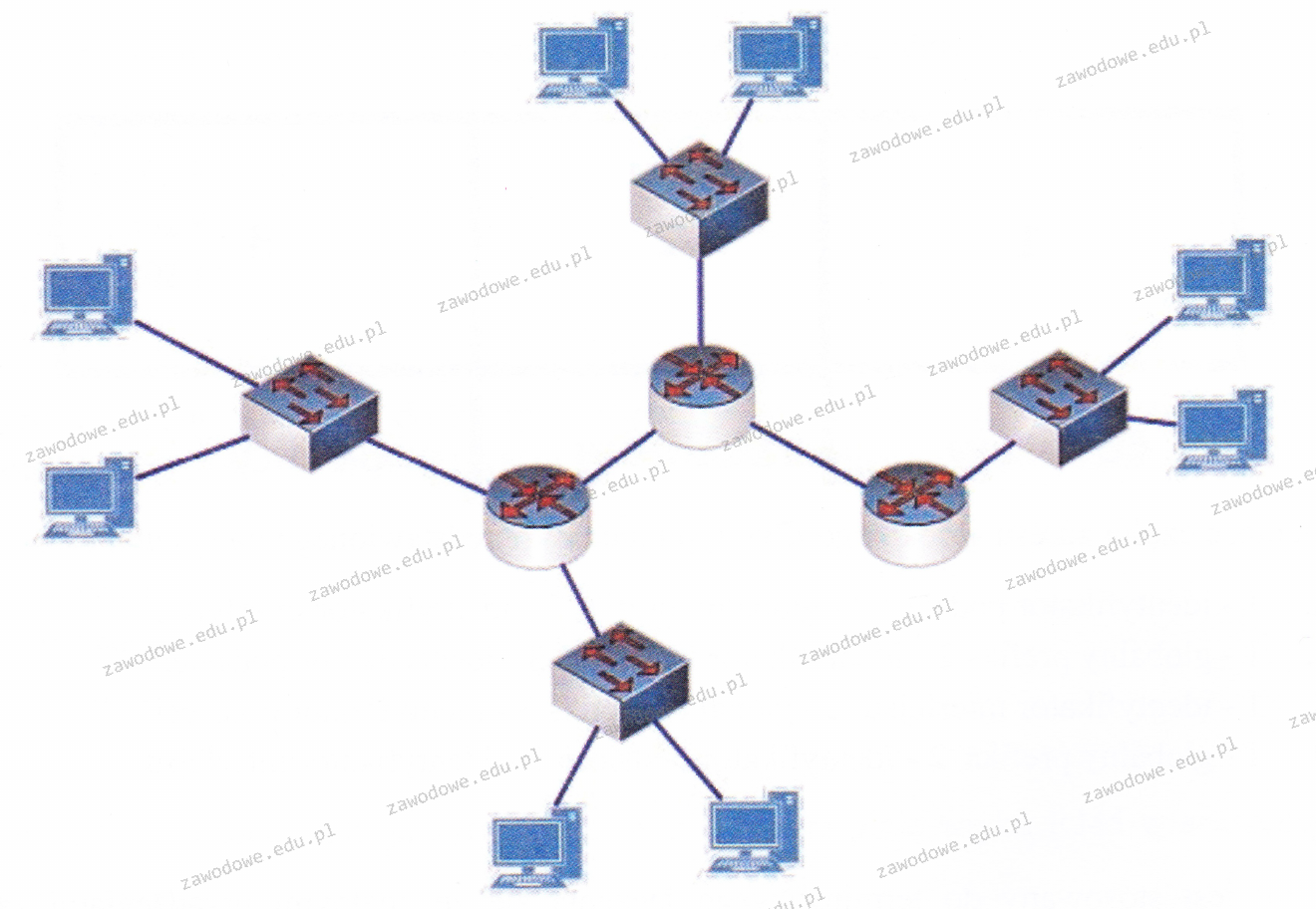

Ile symboli switchy i routerów znajduje się na schemacie?

Z jaką minimalną efektywną częstotliwością taktowania mogą działać pamięci DDR2?

W metodzie archiwizacji danych nazwanej Dziadek – Ojciec – Syn na poziomie Dziadek przeprowadza się kopię danych na koniec

Protokół SNMP (Simple Network Management Protocol) jest wykorzystywany do

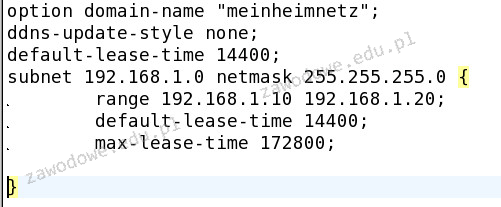

Poniżej zaprezentowano fragment pliku konfiguracyjnego serwera w systemie Linux. Jaką usługi dotyczy ten fragment?

W jednostce ALU do rejestru akumulatora wprowadzono liczbę dziesiętną 600. Jak wygląda jej reprezentacja w systemie binarnym?

Jak nazywa się topologia fizyczna sieci, która wykorzystuje fale radiowe jako medium transmisyjne?

Jakim portem domyślnie odbywa się przesyłanie poleceń (command) serwera FTP?

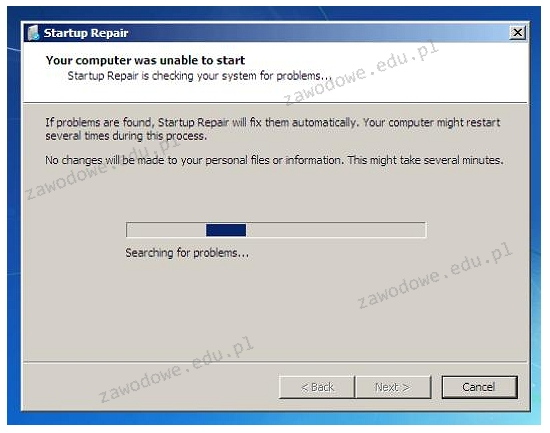

Komunikat, który pojawia się po uruchomieniu narzędzia do przywracania systemu Windows, może sugerować

Najskuteczniejszym sposobem na codzienną archiwizację pojedynczego pliku o objętości 4,8 GB, na jednym komputerze bez dostępu do sieci, jest

Główną metodą ochrony sieci komputerowej przed zagrożeniem z zewnątrz jest zastosowanie

Aby kontrolować ilość transferu w sieci, administrator powinien zastosować program rodzaju

Osoba pragnąca jednocześnie drukować dokumenty w wersji oryginalnej oraz trzech kopiach na papierze samokopiującym, powinna nabyć drukarkę

Jaką maskę domyślną posiada adres IP klasy B?

Wykonanie polecenia net use Z:192.168.20.2data /delete spowoduje?