Pytanie 1

Jakim materiałem eksploatacyjnym posługuje się kolorowa drukarka laserowa?

Wynik: 24/40 punktów (60,0%)

Wymagane minimum: 20 punktów (50%)

Jakim materiałem eksploatacyjnym posługuje się kolorowa drukarka laserowa?

Metoda przesyłania danych między urządzeniem CD/DVD a pamięcią komputera w trybie bezpośredniego dostępu do pamięci to

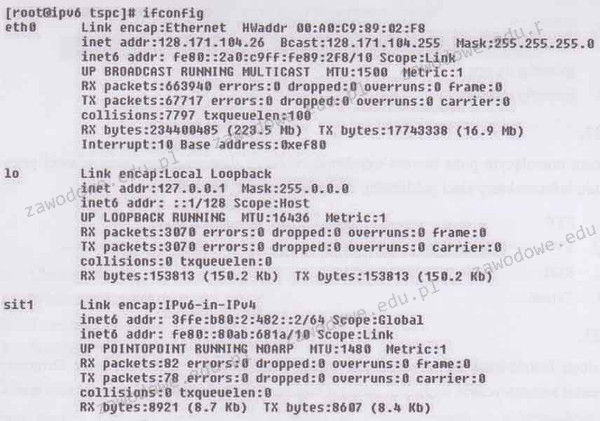

Jaki adres IP został przypisany do hosta na interfejsie sieciowym eth0?

Jakie są zasadnicze różnice pomiędzy poleceniem ps a poleceniem top w systemie Linux?

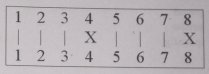

Jaki błąd w okablowaniu można dostrzec na ekranie testera, który pokazuje mapę połączeń żył kabla typu "skrętka"?

Czym charakteryzuje się atak typu hijacking na serwerze sieciowym?

Aby przywrócić poprawne wersje plików systemowych w systemie Windows, wykorzystuje się narzędzie

Obudowa oraz wyświetlacz drukarki fotograficznej są bardzo zabrudzone. W celu ich oczyszczenia, należy zastosować

Adapter USB do LPT może być użyty w przypadku braku kompatybilności złączy podczas podłączania starszych urządzeń

Korzystając z programu Cipher, użytkownik systemu Windows ma możliwość

Funkcja diff w systemie Linux pozwala na

Jak nazywa się protokół oparty na architekturze klient-serwer oraz modelu żądanie-odpowiedź, wykorzystywany do przesyłania plików?

Jakie jest główne zadanie systemu DNS w sieci komputerowej?

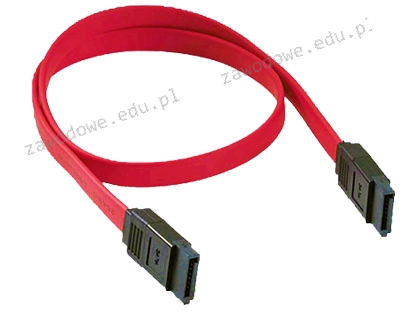

Na ilustracji przedstawiono przewód z wtykami

Na nowym urządzeniu komputerowym program antywirusowy powinien zostać zainstalowany

Zjawisko przenikania, które ma miejsce w sieciach komputerowych, polega na

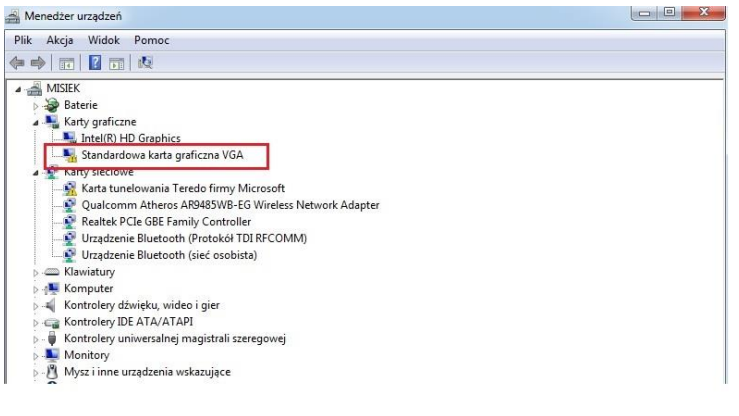

Na ilustracji przedstawiona jest karta

Sprzęt używany w sieciach komputerowych, posiadający dedykowane oprogramowanie do blokowania nieautoryzowanego dostępu do sieci, to

Unity Tweak Tool oraz narzędzia dostrajania to elementy systemu Linux, które mają na celu

Protokół ARP (Address Resolution Protocol) pozwala na przekształcanie logicznych adresów z warstwy sieciowej na fizyczne adresy z warstwy

Najskuteczniejszym sposobem na dodanie skrótu do konkretnego programu na pulpitach wszystkich użytkowników w domenie jest

Włączenie systemu Windows w trybie diagnostycznym umożliwia

Jak nazywa się urządzenie wskazujące, które współpracuje z monitorami CRT i ma końcówkę z elementem światłoczułym, a jego dotknięcie ekranu monitora wysyła sygnał do komputera, co pozwala na określenie pozycji kursora?

Do serwisu komputerowego przyniesiono laptopa, którego matryca wyświetla obraz w bardzo słabej jakości. Dodatkowo obraz jest znacząco ciemny i widoczny jedynie z niewielkiej odległości. Co może być przyczyną tej usterki?

Który z poniższych programów nie jest wykorzystywany do zdalnego administrowania komputerami w sieci?

W systemie Linux program, który odpowiada aplikacji chkdsk z Windows, to

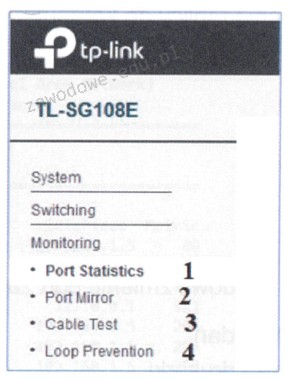

Aby sprawdzić stan podłączonego kabla oraz zdiagnozować odległość do miejsca awarii w sieci, należy użyć funkcji przełącznika oznaczonej numerem

Jakie polecenie w systemie Windows należy użyć, aby ustalić liczbę ruterów pośrednich znajdujących się pomiędzy hostem źródłowym a celem?

Ile minimalnie pamięci RAM powinien mieć komputer, aby możliwe było uruchomienie 32-bitowego systemu operacyjnego Windows 7 w trybie graficznym?

Jakie polecenie umożliwia wyświetlanie oraz modyfikację tabel translacji adresów IP do adresów fizycznych?

Które stwierdzenie odnoszące się do ruterów jest prawdziwe?

Jakie urządzenie pełni rolę wskaźnika?

Jak nazywa się serwer Windows, na którym zainstalowano usługę Active Directory?

W technologii Ethernet protokół dostępu do medium CSMA/CD jest metodą z

Na ilustracji pokazano interfejs w komputerze dedykowany do podłączenia

Podaj domyślny port używany do przesyłania poleceń (command) w serwerze FTP

Router w sieci LAN posiada przypisany adres IP 192.168.50.1. Został skonfigurowany w taki sposób, że przydziela komputerom wszystkie dostępne adresy IP w sieci 192.168.50.0 z maską 255.255.255.0. Jaka jest maksymalna liczba komputerów, które mogą działać w tej sieci?

Która edycja systemu operacyjnego Windows Server 2008 charakteryzuje się najuboższym interfejsem graficznym?

Złośliwe oprogramowanie, które rejestruje klawisze naciskane przez użytkownika w systemie operacyjnym, to

Jakie kroki powinien podjąć użytkownik, aby wyeliminować błąd zaznaczony na rysunku ramką?