Pytanie 1

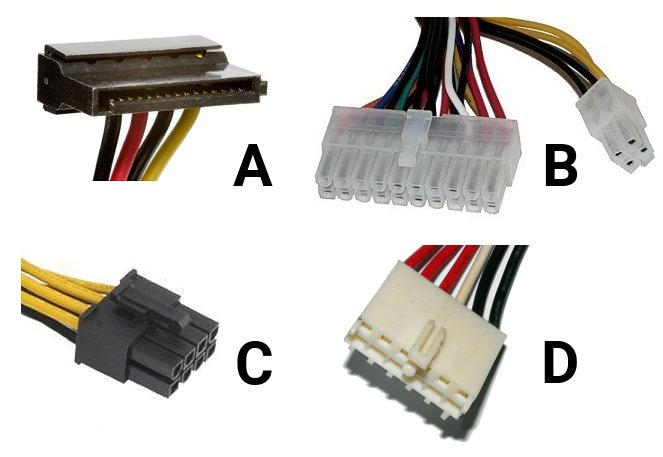

Wskaż rodzaj wtyczki zasilającej, którą należy podłączyć do napędu optycznego podczas montażu komputera.

Wynik: 14/40 punktów (35,0%)

Wymagane minimum: 20 punktów (50%)

Wskaż rodzaj wtyczki zasilającej, którą należy podłączyć do napędu optycznego podczas montażu komputera.

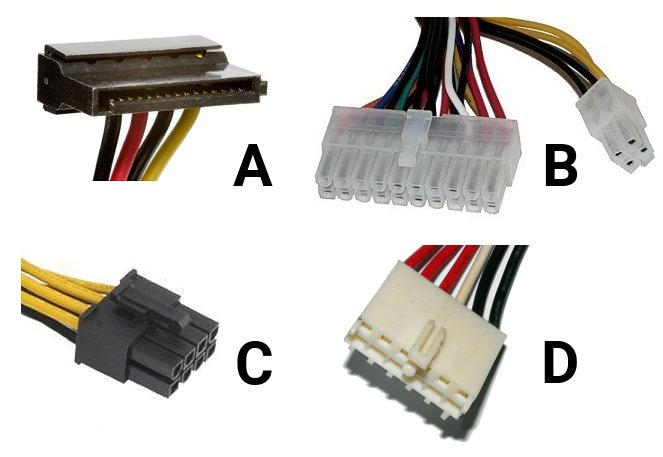

Wskaź rysunek ilustrujący symbol bramki logicznej NOT?

Użycie trunkingowego połączenia między dwoma przełącznikami umożliwia

W topologii elementem centralnym jest switch

Aby podłączyć kasę fiskalną z interfejsem DB-9M do komputera stacjonarnego, należy użyć przewodu

Zintegrowana karta sieciowa na płycie głównej uległa awarii. Komputer nie może załadować systemu operacyjnego, ponieważ brakuje zarówno dysku twardego, jak i napędów optycznych, a system operacyjny jest uruchamiany z lokalnej sieci. W celu przywrócenia utraconej funkcjonalności, należy zainstalować w komputerze

Jakie są nazwy licencji, które umożliwiają korzystanie z programu w pełnym zakresie, ale ograniczają liczbę uruchomień do określonej, niewielkiej ilości od momentu instalacji?

Aby podłączyć dysk z interfejsem SAS, należy użyć kabla przedstawionego na diagramie

Aby zdalnie i jednocześnie bezpiecznie zarządzać systemem Linux, należy zastosować protokół

Jakie narzędzie jest używane do diagnozowania łączności między hostami w systemie Windows?

Aby zwiększyć bezpieczeństwo osobistych danych podczas przeglądania stron internetowych, warto dezaktywować w ustawieniach przeglądarki

Jakie będzie całkowite koszty materiałów potrzebnych do zbudowania sieci lokalnej dla 6 komputerów, jeśli do realizacji sieci wymagane są 100 m kabla UTP kat. 5e oraz 20 m kanału instalacyjnego? Ceny komponentów sieci zostały przedstawione w tabeli

| Elementy sieci | j.m. | cena brutto |

|---|---|---|

| Kabel UTP kat. 5e | m | 1,00 zł |

| Kanał instalacyjny | m | 8,00 zł |

| Gniazdo komputerowe | szt. | 5,00 zł |

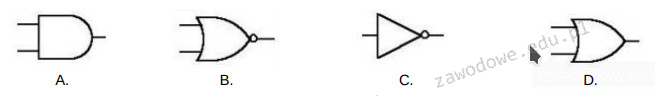

Na płycie głównej z gniazdem pokazanym na fotografii możliwe jest zainstalowanie procesora

W biurze rachunkowym znajduje się sześć komputerów w jednym pomieszczeniu, połączonych kablem UTP Cat 5e z koncentratorem. Pracownicy korzystający z tych komputerów muszą mieć możliwość drukowania bardzo dużej ilości dokumentów monochromatycznych (powyżej 5 tys. stron miesięcznie). Aby zminimalizować koszty zakupu i eksploatacji sprzętu, najlepszym wyborem będzie:

Jaką komendę należy wpisać w miejsce kropek, aby w systemie Linux wydłużyć standardowy odstęp czasowy między kolejnymi wysyłanymi pakietami przy użyciu polecenia ping?

Do serwisu komputerowego przyniesiono laptop z matrycą, która bardzo słabo wyświetla obraz. Dodatkowo obraz jest niezwykle ciemny i widoczny jedynie z bliska. Co może być przyczyną tej usterki?

Jakie typy połączeń z Internetem mogą być współdzielone w sieci lokalnej?

W technologii Ethernet protokół dostępu do medium CSMA/CD jest metodą z

Toner stanowi materiał eksploatacyjny w drukarce

Jaki protokół umożliwia terminalowe połączenie zdalne z urządzeniami, zapewniając przy tym transfer danych w sposób zaszyfrowany?

Aby skonfigurować wolumin RAID 5 w serwerze, wymagane jest co najmniej

Jakie medium transmisyjne jest związane z adapterem przedstawionym na ilustracji?

Jakie narzędzie w wierszu poleceń służy do testowania oraz diagnostyki serwerów DNS?

Wykonanie polecenia ipconfig /renew w trakcie ustawiania interfejsów sieciowych doprowadzi do

Przekształć liczbę dziesiętną 129(10) na reprezentację binarną.

Co oznacza standard ACPI w BIOSie komputera?

Który z wymienionych protokołów jest szyfrowanym protokołem do zdalnego dostępu?

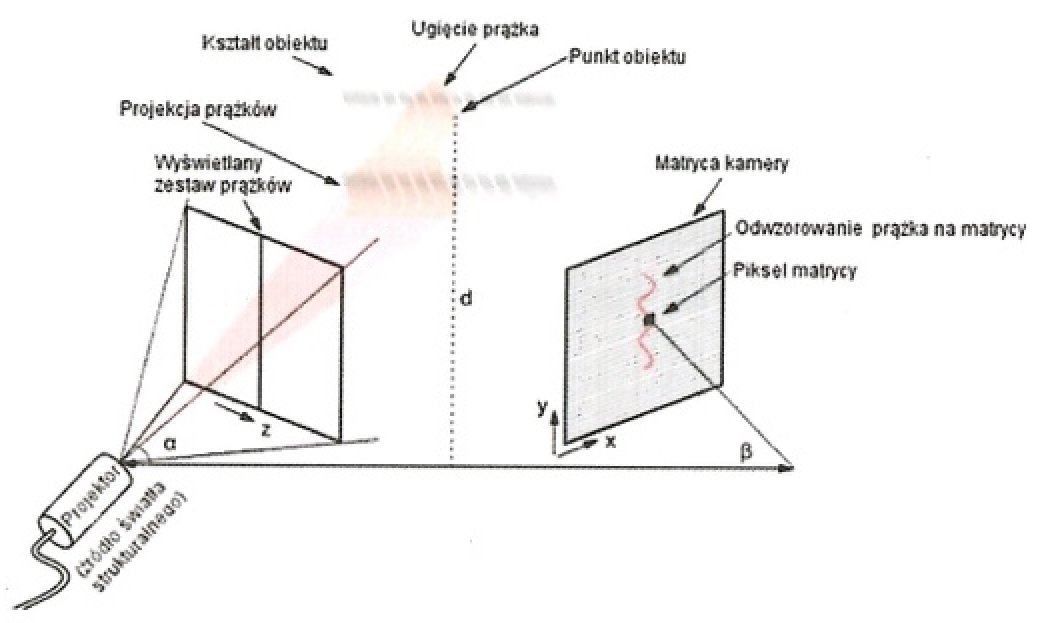

Zaprezentowany diagram ilustruje zasadę funkcjonowania skanera

Protokół Datagramów Użytkownika (UDP) należy do kategorii

Jakie zabezpieczenie w dokumentacji technicznej określa mechanizm zasilacza komputerowego zapobiegający przegrzaniu urządzenia?

Aby możliwe było skierowanie wydruku na twardy dysk, konieczne jest w ustawieniach drukarki wybranie opcji drukowania do portu

Aby chronić sieć Wi-Fi przed nieupoważnionym dostępem, należy m.in.

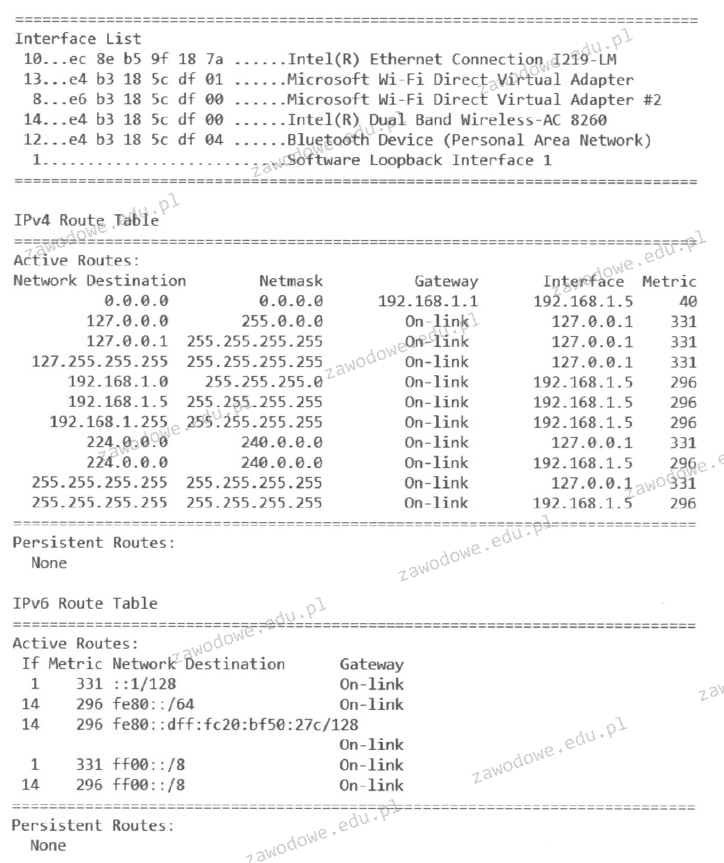

Informacje, które zostały pokazane na wydruku, uzyskano w wyniku wykonania

Podczas uruchamiania komputera wyświetla się komunikat CMOS checksum error press F1 to continue press DEL to setup. Naciśnięcie klawisza DEL spowoduje

W jakiej topologii fizycznej sieci każde urządzenie ma dokładnie dwa połączenia, jedno z najbliższymi sąsiadami, a dane są przesyłane z jednego komputera do kolejnego w formie pętli?

Moc zasilacza wynosi 450 W, co oznacza, że

Który z materiałów eksploatacyjnych NIE jest używany w ploterach?

Co należy zrobić, gdy podczas uruchamiania komputera procedura POST zgłosi błąd odczytu lub zapisu w pamięci CMOS?

Użytkownik planuje instalację 32-bitowego systemu operacyjnego Windows 7. Jaka jest minimalna ilość pamięci RAM, którą powinien mieć komputer, aby system mógł działać w trybie graficznym?

Jaki protokół służy komputerom do informowania rutera o przynależności do konkretnej grupy multicastowej?