Pytanie 1

W jakim celu wykorzystuje się diagram Gantta?

Wynik: 25/40 punktów (62,5%)

Wymagane minimum: 20 punktów (50%)

W jakim celu wykorzystuje się diagram Gantta?

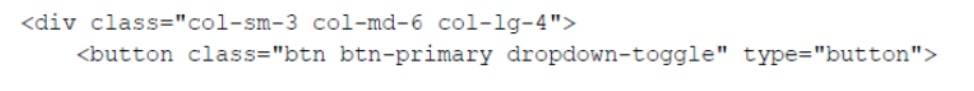

Jaką nazwę nosi framework CSS, który służy do definiowania wyglądu stron internetowych i którego klasy są użyte w przedstawionym przykładzie?

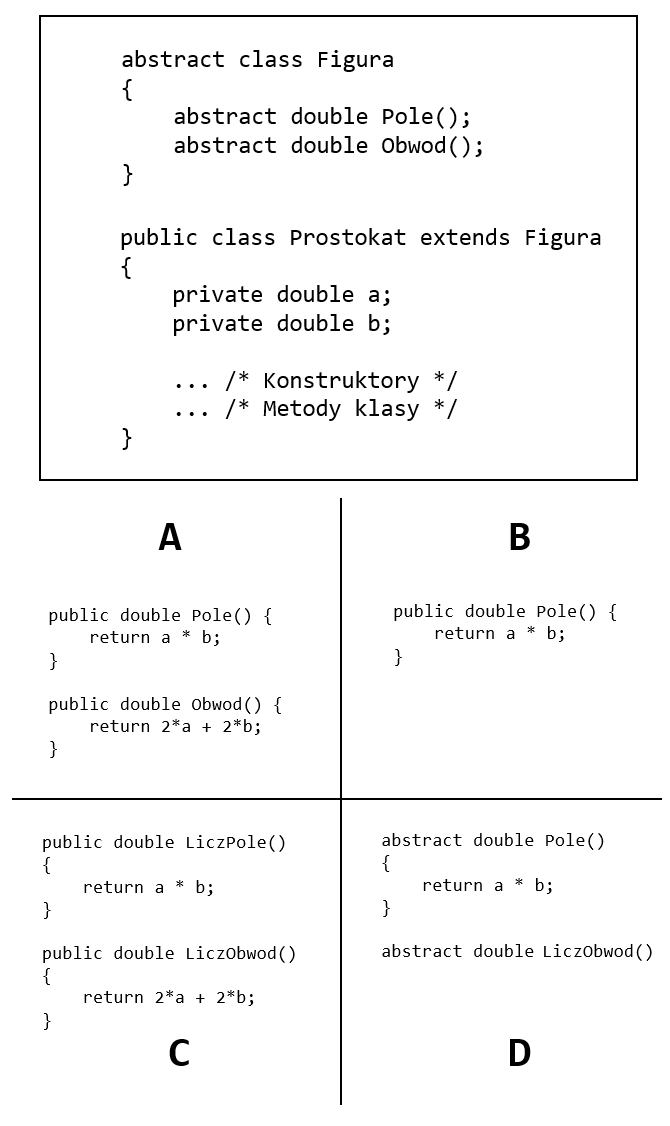

W zaprezentowanym kodzie stworzono abstrakcyjną klasę figura oraz klasę prostokąta, która dziedziczy po niej, zawierającą zdefiniowane pola i konstruktory. Wskaż minimalną wersję implementacji sekcji /* metody klasy */ dla klasy Prostokat:

Zalecenia standardu WCAG 2.0 dotyczące percepcji koncentrują się na

Modyfikator dostępu, który znajduje się przed definicją metody Dodaj() w klasie Kalkulator, powoduje, że

Jaką funkcję pełnią mechanizmy ciasteczek w aplikacjach internetowych?

Jakie są różnice między kompilatorem a interpretem?

Jakie jest zastosowanie iteratora w zbiorach?

Jakiego rodzaju zmiennej użyjesz w C++, aby przechować wartość "true"?

Jaką cechę powinien posiadać dobry negocjator?

Jakie zasady stosuje programowanie obiektowe?

Z jakiej kolekcji powinno się korzystać, aby przechowywać informacje związane z elementem interfejsu użytkownika w taki sposób, aby ten element był informowany przez kolekcję o dodaniu, usunięciu lub zmianie jej zawartości?

Która z wymienionych sytuacji stanowi naruszenie praw autorskich?

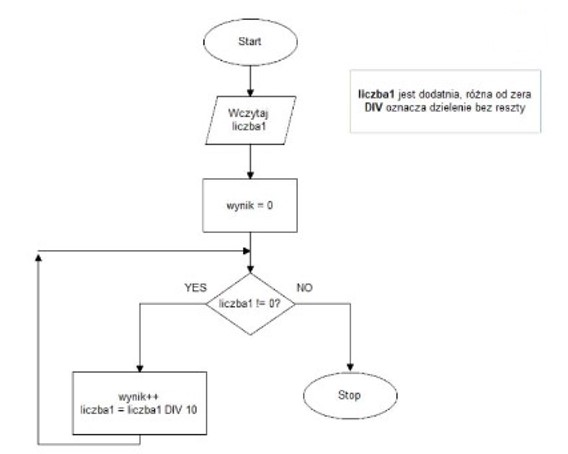

Jakie obliczenia można wykonać za pomocą poniższego algorytmu, który operuje na dodatnich liczbach całkowitych?

Metoda przeszukiwania w uporządkowanych tablicach, która polega na podzieleniu tablicy na kilka części i wykonywaniu wyszukiwania liniowego tylko w tej części, gdzie może znajdować się poszukiwany element, w języku angielskim jest określana jako

Jakie słowa kluczowe są stosowane w języku C++ do zarządzania wyjątkami?

Wartości składowych RGB koloru #AA41FF zapisane w systemie szesnastkowym po przekształceniu na system dziesiętny są odpowiednio

W frameworkach do budowy aplikacji mobilnych lub desktopowych znajduje zastosowanie wzorzec MVVM, oznaczający Model-View-ViewModel. Te podejście do programowania oznacza, że

Jakie narzędzie jest najbardziej odpowiednie do identyfikacji błędów w trakcie działania programu?

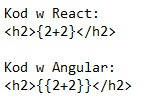

Jaki tekst zostanie wyświetlony po uruchomieniu jednego z poniższych fragmentów kodu?

Jakie jest rozwiązanie dla dodawania binarnego liczb 1011 oraz 110?

Jakie działanie wykonuje polecenie "git pull"?

Jakie oprogramowanie służy do monitorowania błędów oraz zarządzania projektami?

Zestaw operatorów, który został przedstawiony, należy do kategorii operatorów

Termin ryzyko zawodowe odnosi się do

Co oznacza walidacja kodu programu?

Jakie polecenie w Gicie jest używane do zapisywania zmian w lokalnym repozytorium?

Jaki numer telefonu należy wybrać, aby skontaktować się z pogotowiem ratunkowym w Polsce?

Programista umieścił poniższą linię kodu w pliku HTML, aby

| <script src="jquery-3.5.1.min.js"></script> |

Polecenia wydane w kontekście repozytorium Git, przy założeniu, że folder projektu jest aktualnie wybrany, mają na celu

Jakie środowisko jest przeznaczone do tworzenia aplikacji mobilnych dla urządzeń Apple, wykorzystujące różne języki programowania, takie jak Java i Objective C?

Zapisany fragment w Pythonie ilustruje:

Które z wymienionych stwierdzeń najtrafniej charakteryzuje klasę dziedziczącą?

Zasada programowania obiektowego, która polega na ukrywaniu elementów klasy tak, aby były one dostępne wyłącznie dla metod tej klasy lub funkcji zaprzyjaźnionych, to

Jakie z poniższych narzędzi wspomaga projektowanie interfejsu użytkownika w aplikacjach mobilnych?

W jakim modelu Cyklu Życia Projektu Informatycznego znajduje się etap analizy ryzyka?

Który aspekt projektu aplikacji jest kluczowy dla zabezpieczenia danych użytkowników?

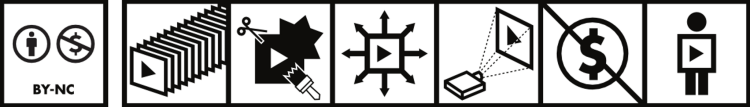

Przedstawione logo praw Creative Commons umożliwia bezpłatne użytkowanie dzieła:

W C++ mechanizm programowania obiektowego, który wykorzystuje funkcje wirtualne (ang. Virtual) i umożliwia programiście pominięcie kontroli klasy pochodnej podczas wywoływania metod, nazywa się

Jakie z wymienionych czynności może zagrażać cyfrowej tożsamości?