Pytanie 1

Protokół, który pozwala urządzeniom na uzyskanie od serwera informacji konfiguracyjnych, takich jak adres IP bramy sieciowej, to

Wynik: 2/40 punktów (5,0%)

Wymagane minimum: 20 punktów (50%)

Protokół, który pozwala urządzeniom na uzyskanie od serwera informacji konfiguracyjnych, takich jak adres IP bramy sieciowej, to

Aby przesłać projekt wydruku bezpośrednio z komputera do drukarki 3D, której parametry są pokazane w tabeli, można zastosować złącze

| Technologia pracy | FDM (Fused Deposition Modeling) |

| Głowica drukująca | Podwójny ekstruder z unikalnym systemem unoszenia dyszy i wymiennymi modułami drukującymi (PrintCore) |

| Średnica filamentu | 2,85 mm |

| Platforma drukowania | Szklana, podgrzewana |

| Temperatura platformy | 20°C – 100°C |

| Temperatura dyszy | 180°C – 280°C |

| Łączność | WiFi, Ethernet, USB |

| Rozpoznawanie materiału | Skaner NFC |

Jaką ochronę zapewnia program antyspyware?

Zatrzymując pracę na komputerze, możemy szybko wznowić działania po wybraniu w systemie Windows opcji

Liczba 10101110110(2) w systemie szesnastkowym przedstawia się jako

W skład sieci komputerowej wchodzi 3 komputery stacjonarne oraz drukarka sieciowa, które są połączone kablem UTP z routerem mającym porty 1 x WAN oraz 5 x LAN. Które urządzenie sieciowe pozwoli na dołączenie kablem UTP dwóch dodatkowych komputerów do tej sieci?

Brak odpowiedzi na to pytanie.

Polecenie Gpresult

Brak odpowiedzi na to pytanie.

Jakie jest oprogramowanie serwerowe dla systemu Linux, które pozwala na współdziałanie z grupami roboczymi oraz domenami Windows?

Brak odpowiedzi na to pytanie.

Analiza tłumienia w torze transmisyjnym na kablu umożliwia ustalenie

Brak odpowiedzi na to pytanie.

Jakie polecenie w systemie Linux jest używane do planowania zadań?

Brak odpowiedzi na to pytanie.

Jakie protokoły są klasyfikowane jako protokoły transportowe w modelu ISO/OSI?

Brak odpowiedzi na to pytanie.

Okablowanie wertykalne w sieci strukturalnej łączy

Brak odpowiedzi na to pytanie.

Błąd typu STOP Error (Blue Screen) w systemie Windows, który wiąże się z odniesieniem się systemu do niepoprawnych danych w pamięci RAM, to

Brak odpowiedzi na to pytanie.

Jaki protokół powinien być ustawiony w switchu sieciowym, aby uniknąć występowania zjawiska broadcast storm?

Brak odpowiedzi na to pytanie.

Która licencja pozwala na darmowe korzystanie z programu, pod warunkiem, że użytkownik dba o środowisko naturalne?

Brak odpowiedzi na to pytanie.

Na jakich licencjach są dystrybuowane wersje systemu Linux Ubuntu?

Brak odpowiedzi na to pytanie.

W systemach operacyjnych Windows konto z najwyższymi uprawnieniami domyślnymi przynależy do grupy

Brak odpowiedzi na to pytanie.

Liczba 205(10) w zapisie szesnastkowym wynosi

Brak odpowiedzi na to pytanie.

W przypadku dłuższych przestojów drukarki atramentowej, pojemniki z tuszem powinny

Brak odpowiedzi na to pytanie.

Protokół używany do zarządzania urządzeniami w sieci to

Brak odpowiedzi na to pytanie.

Polecenie grep w systemie Linux pozwala na

Brak odpowiedzi na to pytanie.

Jakie ustawienie należy wprowadzić przy konfiguracji serwera DHCP?

Brak odpowiedzi na to pytanie.

Rodzajem pamięci RAM, charakteryzującym się minimalnym zużyciem energii, jest

Brak odpowiedzi na to pytanie.

Przydzielaniem adresów IP w sieci zajmuje się serwer

Brak odpowiedzi na to pytanie.

Jakim protokołem jest realizowana kontrola poprawności transmisji danych w sieciach Ethernet?

Brak odpowiedzi na to pytanie.

Jak określamy atak na sieć komputerową, który polega na łapaniu pakietów przesyłanych w sieci?

Brak odpowiedzi na to pytanie.

Urządzenie używane do zestawienia 6 komputerów w sieci lokalnej to:

Brak odpowiedzi na to pytanie.

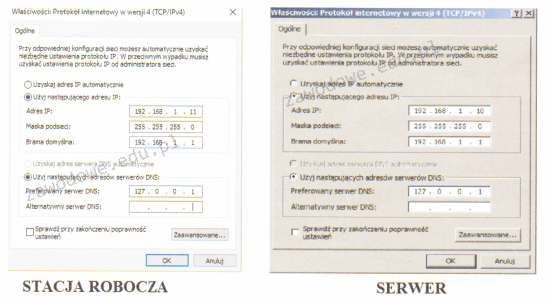

Na rysunku widać ustawienia protokołu TCP/IP serwera oraz komputera roboczego. Na serwerze działa rola serwera DNS. Wykonanie polecenia ping www.cke.edu.pl na serwerze zwraca wynik pozytywny, natomiast na stacji roboczej wynik jest negatywny. Co należy zmienić, aby usługa DNS na stacji pracowała poprawnie?

Brak odpowiedzi na to pytanie.

Jakie polecenie w systemie Windows służy do monitorowania bieżących połączeń sieciowych?

Brak odpowiedzi na to pytanie.

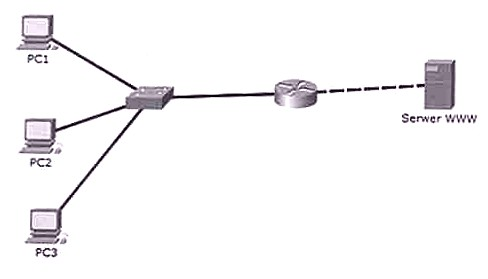

Użytkownicy w sieci lokalnej mogą się komunikować między sobą, lecz nie mają dostępu do serwera WWW. Wynik polecenia ping z komputerów bramy jest pozytywny. Który komponent sieci NIE MOŻE być powodem problemu?

Brak odpowiedzi na to pytanie.

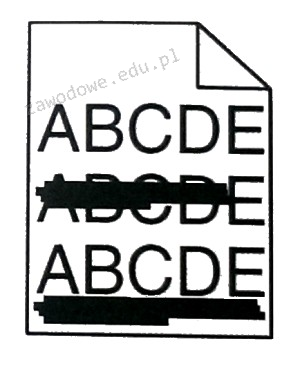

Źródłem problemu z wydrukiem z przedstawionej na rysunku drukarki laserowej jest

Brak odpowiedzi na to pytanie.

Wskaź na zakres adresów IP klasy A, który jest przeznaczony do prywatnej adresacji w sieciach komputerowych?

Brak odpowiedzi na to pytanie.

Która edycja systemu operacyjnego Windows Server 2008 charakteryzuje się najmniej rozbudowanym interfejsem graficznym?

Brak odpowiedzi na to pytanie.

Na pliku z uprawnieniami zapisanymi w systemie liczbowym: 740 przeprowadzono polecenie chmod g-r. Jakie będą nowe uprawnienia pliku?

Brak odpowiedzi na to pytanie.

Nie można uruchomić systemu Windows z powodu błędu oprogramowania. Jak można przeprowadzić diagnozę i usunąć ten błąd w jak najmniej inwazyjny sposób?

Brak odpowiedzi na to pytanie.

Literowym symbolem P oznacza się

Brak odpowiedzi na to pytanie.

Jaka jest maksymalna liczba hostów, które można przypisać w sieci o adresie IP klasy B?

Brak odpowiedzi na to pytanie.

Dobrze zaplanowana sieć komputerowa powinna pozwalać na rozbudowę, co oznacza, że musi charakteryzować się

Brak odpowiedzi na to pytanie.

Instalacja systemów Linux oraz Windows 7 przebiegła bez problemów. Oba systemy zainstalowały się prawidłowo z domyślnymi konfiguracjami. Na tym samym komputerze, o tej samej konfiguracji, podczas instalacji systemu Windows XP pojawił się komunikat o braku dysków twardych, co może sugerować

Brak odpowiedzi na to pytanie.

W dokumentacji jednego z komponentów komputera zamieszczono informację, że to urządzenie obsługuje OpenGL. Jakiego elementu dotyczy ta dokumentacja?

Brak odpowiedzi na to pytanie.