Pytanie 1

Które z wymienionych stwierdzeń najtrafniej charakteryzuje klasę dziedziczącą?

Wynik: 34/40 punktów (85,0%)

Wymagane minimum: 20 punktów (50%)

Które z wymienionych stwierdzeń najtrafniej charakteryzuje klasę dziedziczącą?

Jaki typ złośliwego oprogramowania funkcjonuje w tle, zbierając dane o wprowadzanych hasłach?

Która z wymienionych metod jest najodpowiedniejsza do wizualizacji procesu podejmowania decyzji?

Jakie środki ochrony zbiorowej najlepiej chronią kręgosłup w warunkach pracy biurowej?

Jakie są różnice między procesem kompilacji a interpretacją kodu?

Jakie są korzyści z wykorzystania struktur danych typu mapa (np. HashMap w Javie) w kontekście tworzenia zbiorów danych?

Które z wymienionych stanowi przykład zagrożenia fizycznego w miejscu pracy?

Które z wymienionych praw autorskich nie wygasa po pewnym czasie?

Który z operatorów w języku C++ służy do pobierania adresu zmiennej?

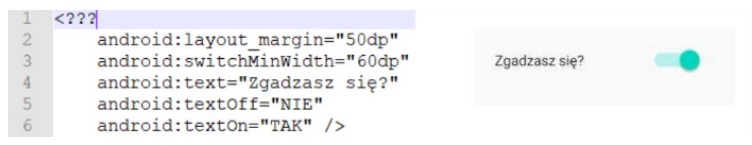

Jaką nazwę kontrolki powinno się umieścić w początkowej linii kodu, w miejscu <???, aby została ona wyświetlona w podany sposób?

W jakiej topologii sieciowe wszystkie urządzenia są bezpośrednio powiązane z każdym innym?

Który z wymienionych parametrów określa prędkość procesora?

W jaki sposób procesor nawiązuje komunikację z pamięcią podręczną (cache)?

Jakie wyrażenie logiczne powinno być użyte, aby zweryfikować, czy zmienna x zawiera wartości ujemne lub znajduje się w zakresie (10, 100)?

Programista tworzy system zarządzania buforem drukowania dokumentów. Najnowsze zlecenie drukowania dodawane jest na koniec kolejki, a najstarsze z nich są przekazywane do drukarki. Jaką strukturę danych najłatwiej zastosować w tej sytuacji?

Jakiego typu testy są stosowane do sprawdzania funkcjonalności prototypu interfejsu?

Celem zastosowania wzorca Obserwator w tworzeniu aplikacji WEB jest:

Podejście obiektowe w rozwiązywaniu problemów obejmuje między innymi:

Jakie wartości jest w stanie przechować zmienna o typie logicznym?

Który z wymienionych dysków oferuje najszybszy dostęp do danych?

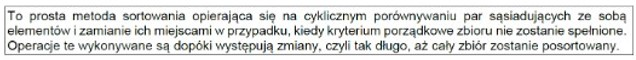

Dokumentacja, która została przedstawiona, dotyczy algorytmu sortowania

Jakie są różnice między typem łańcuchowym a typem znakowym?

Gdzie są przechowywane informacje w sytuacji korzystania z chmury obliczeniowej?

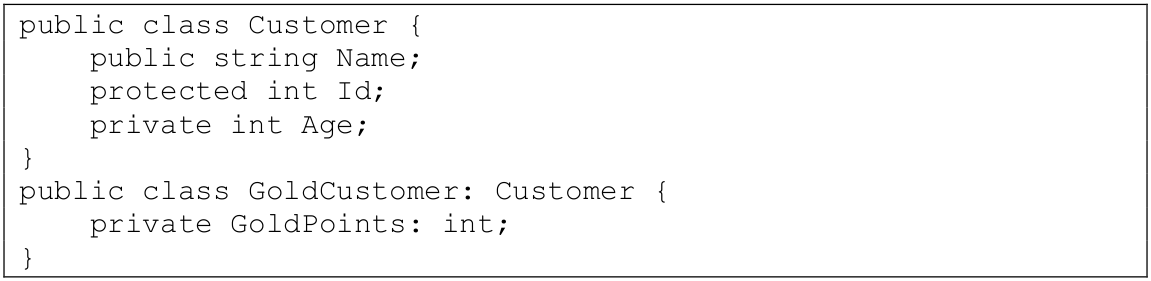

W metodach klasy GoldCustomer dostępne są tylko pola

Jakie z wymienionych narzędzi pozwala na jednoczesne korzystanie z systemów BIN, DEC i HEX?

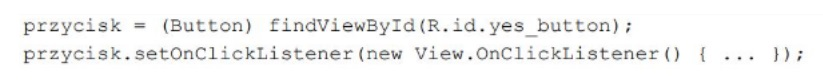

Zaproponowany fragment kodu w Android Studio realizuje metodę nasłuchującą do obsługi wydarzenia

Jakie jest podstawowe użycie metod wirtualnych?

Który z wymienionych typów testów najlepiej ocenia odporność aplikacji na intensywne obciążenie?

Który z wymienionych algorytmów sortowania jest najskuteczniejszy w przypadku dużych zbiorów danych w przeważającej liczbie sytuacji?

Jakie narzędzie można wykorzystać do tworzenia aplikacji mobilnych typu cross-platform w C#?

Jakie z wymienionych narzędzi służy do emulacji mobilnych urządzeń podczas developowania aplikacji?

Wskaź rodzaj testowania, które realizuje się w trakcie tworzenia kodu źródłowego?

Ile gigabajtów (GB) mieści się w 1 terabajcie (TB)?

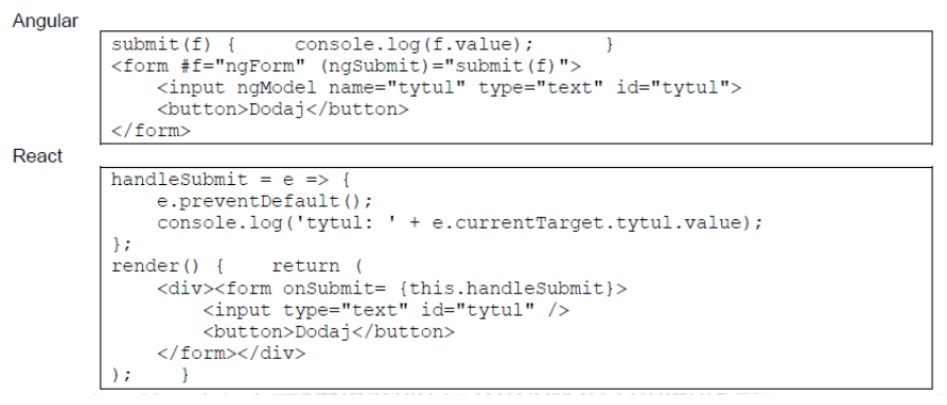

Przedstawiono funkcjonalnie równoważne fragmenty kodu aplikacji Angular oraz React.js.

Jaką istotną właściwość ma algorytm rekurencyjny?

Które z wymienionych sytuacji jest przykładem hermetyzacji w programowaniu obiektowym?

Jakie zastosowanie ma język Swift w zakresie aplikacji mobilnych?

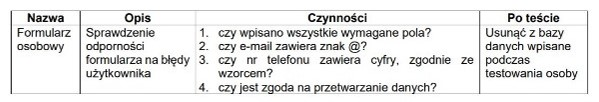

Jaki rodzaj testów można scharakteryzować przedstawionym opisem?

W standardzie dokumentacji testów oprogramowania IEEE 829-1998 opisany jest dokument, który zawiera dane o tym, jakie przypadki testowe były wykorzystane, przez kogo i czy zakończyły się sukcesem. Co to jest?

Które urządzenie komputerowe jest najbardziej odpowiednie do graficznego projektowania w aplikacjach CAD?