Pytanie 1

Wykonanie polecenia attrib +h +s +r przykład.txt w terminalu systemu Windows spowoduje

Wynik: 18/40 punktów (45,0%)

Wymagane minimum: 20 punktów (50%)

Wykonanie polecenia attrib +h +s +r przykład.txt w terminalu systemu Windows spowoduje

Kable światłowodowe nie są szeroko używane w lokalnych sieciach komputerowych z powodu

Jakie złącze jest potrzebne do podłączenia zasilania do CD-ROM?

Wirus komputerowy to aplikacja, która

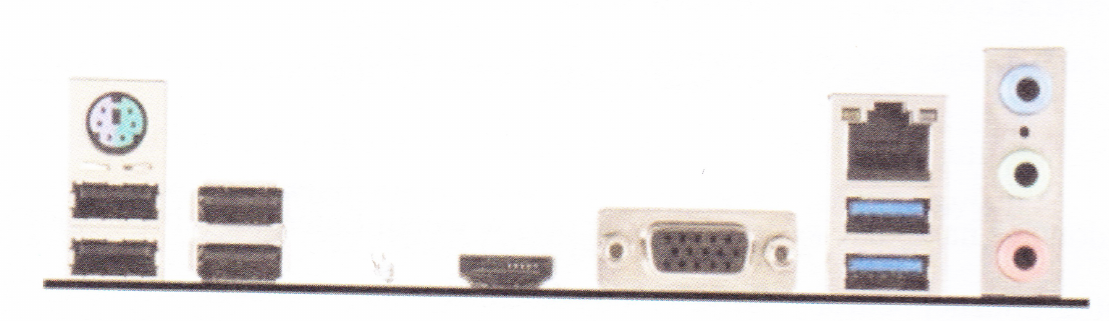

Zidentyfikuj interfejsy znajdujące się na panelu tylnym płyty głównej:

Która operacja może skutkować nieodwracalną utratą danych w przypadku awarii systemu plików?

Który port stosowany jest przez protokół FTP (File Transfer Protocol) do przesyłania danych?

Jaką rolę pełni serwer plików w sieciach komputerowych LAN?

Osoba korzystająca z systemu Linux, chcąc zweryfikować dysk twardy pod kątem obecności uszkodzonych sektorów, ma możliwość skorzystania z programu

Narzędzie diagnostyczne tracert służy do ustalania

Aby zapewnić komputerowi otrzymanie konkretnego adresu IP od serwera DHCP, należy na serwerze ustalić

Który typ macierzy RAID zapewnia tzw. mirroring dysków?

Udostępniono w sieci lokalnej jako udział specjalny folder o nazwie egzamin znajdujący się na komputerze o nazwie SERWER_2 w katalogu głównym dysku C:. Jak powinna wyglądać ścieżka dostępu do katalogu egzamin, w którym przechowywany jest folder macierzysty dla konta użytkownika o określonym loginie?

Jaką minimalną ilość pamięci RAM powinien mieć komputer, aby zainstalować 32-bitowy system operacyjny Windows 7 i móc efektywnie korzystać z trybu graficznego?

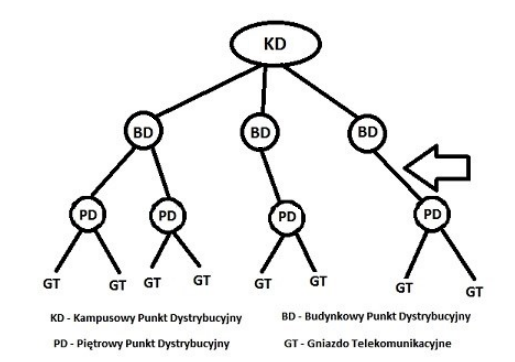

Strzałka na diagramie ilustrującym schemat systemu sieciowego według normy PN-EN 50173 wskazuje na rodzaj okablowania

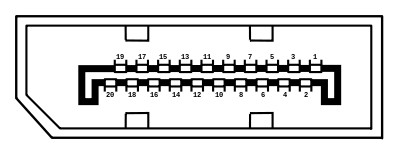

Na ilustracji ukazano port

W systemie Linux plik posiada uprawnienia ustawione na 541. Właściciel ma możliwość pliku

Program df działający w systemach z rodziny Linux pozwala na wyświetlenie

Wynikiem wykonania komendy arp -a 192.168.1.1 w systemie MS Windows jest pokazanie

Złośliwe programy komputerowe, które potrafią replikować się same i wykorzystują luki w systemie operacyjnym, a także mają zdolność modyfikowania oraz uzupełniania swojej funkcjonalności, nazywamy

Licencja Windows OEM nie umożliwia wymiany

Dane z HDD, którego sterownik silnika SM jest uszkodzony, można odzyskać

Jakiego rodzaju interfejsem jest UDMA?

Zidentyfikuj urządzenie przedstawione na ilustracji

Jakie polecenia należy zrealizować, aby zamontować pierwszą partycję logiczną dysku primary slave w systemie Linux?

Okablowanie pionowe w sieci strukturalnej łączy jakie elementy?

Najczęstszą przyczyną niskiej jakości wydruku z drukarki laserowej, która objawia się widocznym rozmazywaniem tonera, jest

Osoba korzystająca z komputera publikuje w sieci Internet pliki, które posiada. Prawa autorskie zostaną złamane, gdy udostępni

W jakim typie członkostwa w VLAN port może należeć do wielu sieci VLAN?

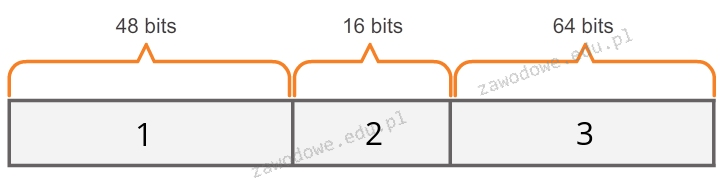

Jaką sekwencję mają elementy adresu globalnego IPv6 typu unicast ukazanym na diagramie?

Jak nazywa się urządzenie wskazujące, które współpracuje z monitorami CRT i ma końcówkę z elementem światłoczułym, a jego dotknięcie ekranu monitora skutkuje przesłaniem sygnału do komputera, co umożliwia lokalizację kursora?

Podaj nazwę funkcji przełącznika, która pozwala na przypisanie wyższego priorytetu dla przesyłania VoIP?

Granice domeny kolizyjnej nie są określane przez porty takich urządzeń jak

Aby stworzyć nowego użytkownika o nazwie egzamin z hasłem qwerty w systemie Windows XP, należy wykorzystać polecenie

Jakiego typu rozbudowa serwera wymaga zainstalowania dodatkowych sterowników?

Jaką usługę serwerową wykorzystuje się do automatycznej konfiguracji interfejsów sieciowych urządzeń klienckich?

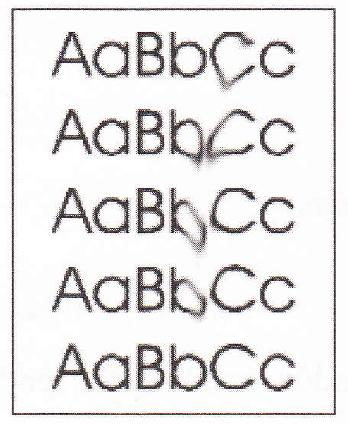

Na ilustracji widoczny jest symbol graficzny

Tester strukturalnego okablowania umożliwia weryfikację

Litera S w protokole FTPS oznacza zabezpieczenie danych podczas ich przesyłania poprzez

Jakie polecenie w terminalu systemu operacyjnego Microsoft Windows umożliwi wyświetlenie szczegółów wszystkich zasobów udostępnionych na komputerze lokalnym?