Pytanie 1

Jaką prędkość przesyłu danych określa standard sieci Ethernet IEEE 802.3z?

Wynik: 22/40 punktów (55,0%)

Wymagane minimum: 20 punktów (50%)

Jaką prędkość przesyłu danych określa standard sieci Ethernet IEEE 802.3z?

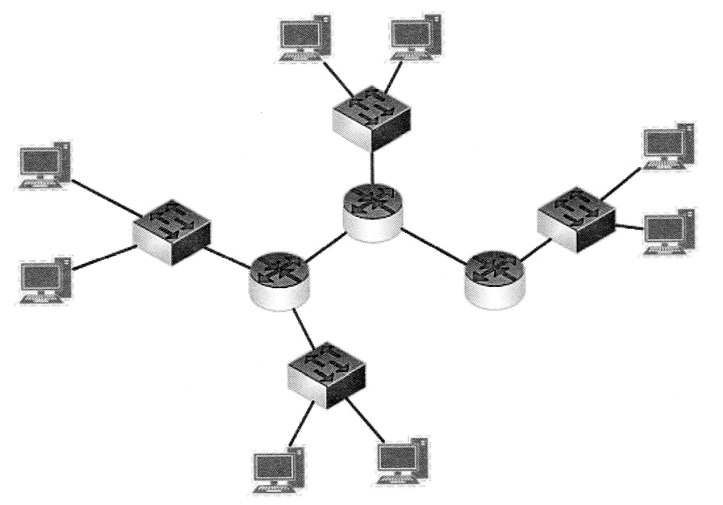

Ile symboli routerów i przełączników występuje na diagramie?

Gniazdo w sieciach komputerowych, które jednoznacznie identyfikuje dany proces na urządzeniu, stanowi kombinację

Jakie parametry otrzyma interfejs sieciowy eth0 po wykonaniu poniższych poleceń w systemie Linux?

Który kolor żyły znajduje się w kablu skrętkowym?

Jakiego rekordu DNS należy użyć w strefie wyszukiwania do przodu, aby powiązać nazwę domeny DNS z adresem IP?

Polecenie df w systemie Linux umożliwia

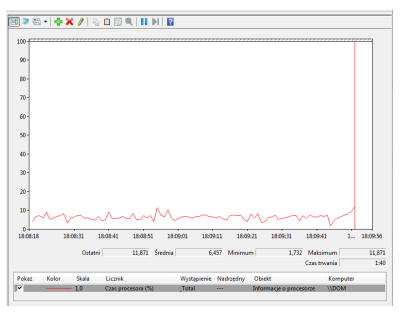

Aby zainicjować w systemie Windows oprogramowanie do monitorowania wydajności komputera przedstawione na ilustracji, należy otworzyć

Który z podanych adresów IP jest adresem publicznym?

Który adres IP reprezentuje hosta działającego w sieci o adresie 192.168.160.224/28?

Jak zapisuje się liczbę siedem w systemie ósemkowym?

Jakie polecenie należy wprowadzić w wierszu polecenia systemów Windows Server, aby zaktualizować dzierżawy adresów DHCP oraz przeprowadzić rejestrację nazw w systemie DNS?

Czym są programy GRUB, LILO, NTLDR?

Jak wygląda liczba 257 w systemie dziesiętnym?

Co oznacza standard 100Base-T?

Rozmiar plamki na monitorze LCD wynosi

Po wykonaniu instalacji z domyślnymi parametrami system Windows XP NIE OBSŁUGUJE formatu systemu plików

Aby skonfigurować i dostosować środowisko graficzne GNOME w różnych dystrybucjach Linux, należy użyć programu

Wykonując polecenie ipconfig /flushdns, można przeprowadzić konserwację urządzenia sieciowego, która polega na

Programy antywirusowe mogą efektywnie zabezpieczać komputer. Istotne jest, aby wybrać możliwość uruchamiania aplikacji razem z komputerem oraz opcję

Aby przeprowadzić diagnozę systemu operacyjnego Windows oraz stworzyć plik z listą wszystkich ładujących się sterowników, konieczne jest uruchomienie systemu w trybie

Nośniki informacji, takie jak dyski twarde, zapisują dane w jednostkach zwanych sektorami, które mają wielkość

Jakie cechy posiadają procesory CISC?

Jaką metodę stosuje się do dostępu do medium transmisyjnego z wykrywaniem kolizji w sieciach LAN?

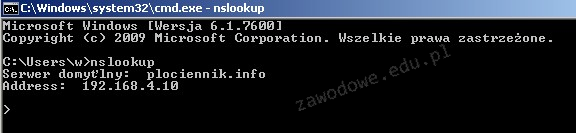

W terminalu systemu operacyjnego wydano komendę nslookup. Jakie dane zostały uzyskane?

Postcardware to typ

W systemie SI jednostką do mierzenia napięcia jest

W sieciach bezprzewodowych typu Ad-Hoc IBSS (Independent Basic Service Set) wykorzystywana jest topologia fizyczna

W dokumentacji technicznej głośników komputerowych producent może zamieścić informację, że największe pasmo przenoszenia wynosi

W standardzie Ethernet 100BaseTX konieczne jest użycie kabli skręconych

W lokalnej sieci protokołem odpowiedzialnym za dynamiczną konfigurację adresów IP jest

Jaką licencję musi mieć oprogramowanie, aby użytkownik mógł wprowadzać w nim zmiany?

W trakcie użytkowania przewodowej myszy optycznej wskaźnik nie reaguje na ruch urządzenia po podkładce, a kursor zmienia swoje położenie dopiero po właściwym ustawieniu myszy. Te symptomy sugerują uszkodzenie

Wskaż ilustrację obrazującą typowy materiał eksploatacyjny używany w drukarkach żelowych?

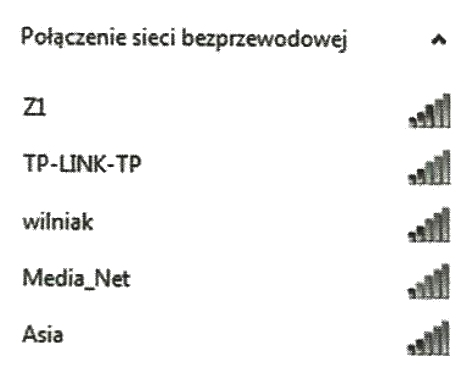

Użytkownik laptopa z systemem Windows 7 widzi dostępne sieci Wi-Fi, jak przedstawiono na ilustracji. Przy konfiguracji połączenia z siecią Z1 musi wprowadzić

Uszkodzenie mechaniczne dysku twardego w komputerze stacjonarnym może być spowodowane

Jakie urządzenie w warstwie łącza danych modelu OSI analizuje adresy MAC zawarte w ramkach Ethernet i na tej podstawie decyduje o przesyłaniu sygnału między segmentami sieci lub jego blokowaniu?

Karta rozszerzeń przedstawiona na zdjęciu dysponuje systemem chłodzenia

Jaki poziom macierzy RAID umożliwia równoległe zapisywanie danych na wielu dyskach działających jako jedno urządzenie?

Skrót MAN odnosi się do rodzaju sieci