Pytanie 1

Jaką najwyższą liczbę urządzeń można przypisać w sieci z adresacją IPv4 klasy C?

Wynik: 20/40 punktów (50,0%)

Wymagane minimum: 20 punktów (50%)

Jaką najwyższą liczbę urządzeń można przypisać w sieci z adresacją IPv4 klasy C?

Do pokazanej na ilustracji płyty głównej nie da się podłączyć urządzenia korzystającego z interfejsu

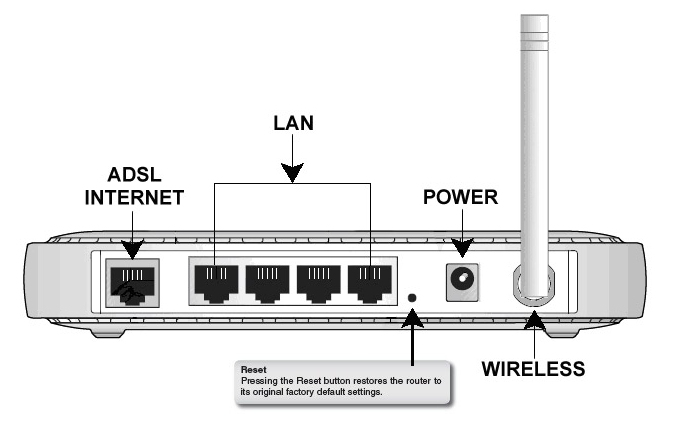

Przycisk znajdujący się na obudowie rutera, którego charakterystyka została podana w ramce, służy do

Urządzenie sieciowe działające w trzeciej warstwie modelu ISO/OSI, obsługujące adresy IP, to

Który z poniższych protokołów nie jest wykorzystywany do konfiguracji wirtualnej sieci prywatnej?

Podstawowym celem użycia przełącznika /renew w poleceniu ipconfig w systemie Windows jest

Jakie narzędzie jest używane w systemie Windows do przywracania właściwych wersji plików systemowych?

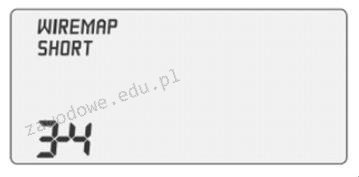

Na rysunku ukazano rezultat testu okablowania. Jakie jest znaczenie uzyskanego wyniku pomiaru?

Jakie protokoły przesyłają cykliczne kopie tablic routingu do sąsiadującego rutera i NIE ZAWIERAJĄ pełnych informacji o dalekich ruterach?

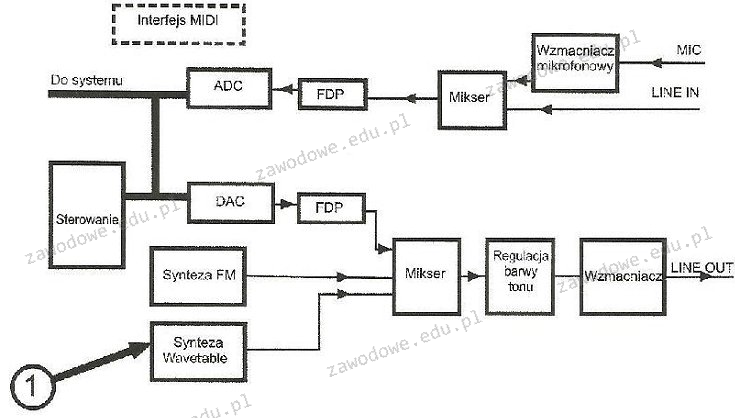

Element wskazany cyfrą 1 na diagramie karty dźwiękowej?

Podczas procesu zamykania systemu operacyjnego na wyświetlaczu pojawił się błąd, znany jako bluescreen 0x000000F3 Bug Check 0xF3 DISORDERLY_SHUTDOWN - nieudane zakończenie pracy systemu, spowodowane brakiem pamięci. Co może sugerować ten błąd?

Podczas wyłączania systemu operacyjnego na monitorze pojawił się błąd, znany jako bluescreen 0x000000F3 Bug Check 0xF3 DISORDERLY_SHUTDOWN - nieudane zamykanie systemu, spowodowane niewystarczającą ilością pamięci. Co ten błąd może oznaczać?

Programem antywirusowym oferowanym bezpłatnie przez Microsoft dla posiadaczy legalnych wersji systemu Windows jest

Który z poniższych adresów IPv4 należy do klasy C?

Skrót określający translację adresów w sieciach to

Wypukłe kondensatory elektrolityczne w module zasilania monitora LCD mogą doprowadzić do uszkodzenia

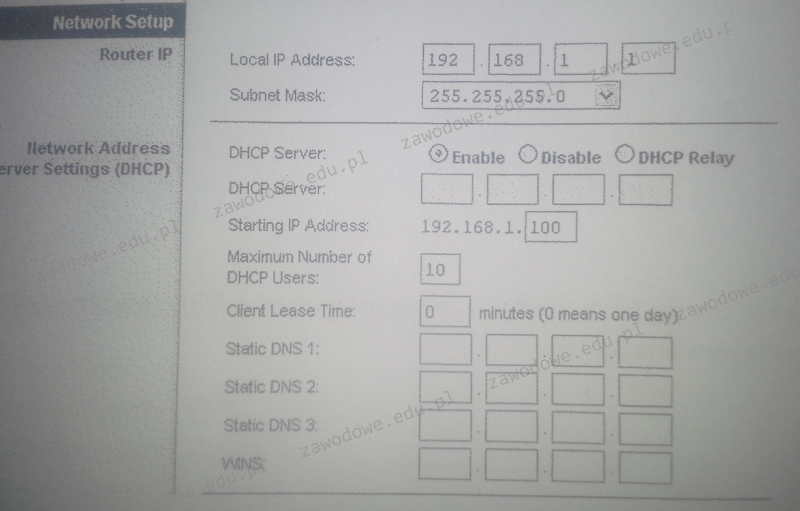

Na przedstawionym zrzucie panelu ustawień rutera można zauważyć, że serwer DHCP

Jaką konfigurację sieciową może mieć komputer, który należy do tej samej sieci LAN, co komputer z adresem 10.8.1.10/24?

Aby kontrolować ilość transferu w sieci, administrator powinien zastosować program rodzaju

W dokumentacji systemu operacyjnego Windows XP opisano pliki o rozszerzeniu .dll. Czym jest ten plik?

Okablowanie pionowe w systemie strukturalnym łączy się

Jakie jest główne zadanie systemu DNS w sieci komputerowej?

Jakiego systemu operacyjnego powinien nabyć użytkownik, aby zmodernizowany komputer miał możliwość uruchamiania gier obsługujących DirectX12?

W systemach operacyjnych z rodziny Windows, funkcja EFS umożliwia ochronę danych poprzez ich

Jaką funkcję pełni zarządzalny przełącznik, aby łączyć wiele połączeń fizycznych w jedno logiczne, co pozwala na zwiększenie przepustowości łącza?

Jaką licencję musi mieć oprogramowanie, aby użytkownik mógł wprowadzać w nim zmiany?

Jeśli rozdzielczość myszki wynosi 200 dpi, a rozdzielczość monitora to Full HD, to aby przesunąć kursor w poziomie po ekranie, należy przemieścić mysz o

Jakim wynikiem jest suma liczb binarnych 1001101 oraz 11001?

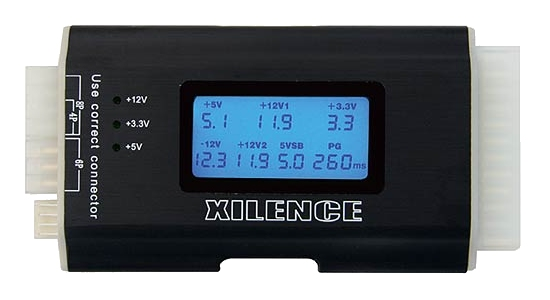

Przy użyciu urządzenia przedstawionego na ilustracji można sprawdzić działanie

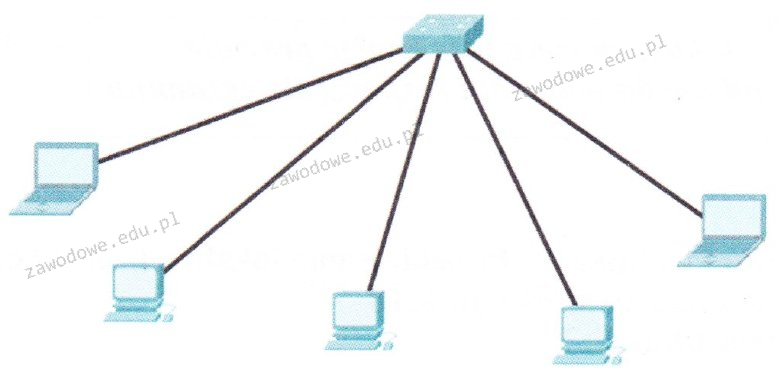

Jaką topologię fizyczną sieci ilustruje zamieszczony rysunek?

Aby połączyć projektor multimedialny z komputerem, należy unikać użycia złącza

Wskaż nieprawidłowy sposób podziału dysków MBR na partycje?

Jakie urządzenie powinno się zastosować do pomiaru topologii okablowania strukturalnego w sieci lokalnej?

Jakie polecenie w systemie Linux rozpoczyna weryfikację dysku oraz pozwala na usunięcie jego usterek?

Symbol graficzny przedstawiony na ilustracji oznacza jaką bramkę logiczną?

Symbol umieszczony na obudowie komputera stacjonarnego informuje o zagrożeniu przed

W systemie Windows można przeprowadzić analizę wpływu uruchomionych aplikacji na wydajność komputera, korzystając z polecenia

Licencja na Office 365 PL Personal (na 1 stanowisko, subskrypcja na 1 rok) ESD jest przypisana do

Monolityczne jądro (kernel) występuje w którym systemie?

Symbol graficzny przedstawiony na ilustracji oznacza złącze