Pytanie 1

Urządzenie warstwy dystrybucji, które umożliwia komunikację pomiędzy różnymi sieciami, to

Wynik: 26/40 punktów (65,0%)

Wymagane minimum: 20 punktów (50%)

Urządzenie warstwy dystrybucji, które umożliwia komunikację pomiędzy różnymi sieciami, to

Zastosowanie programu Wireshark polega na

Przypisanie licencji oprogramowania do pojedynczego komputera lub jego komponentów stanowi charakterystykę licencji

Na zdjęciu widoczny jest

Jakie narzędzie służy do usuwania izolacji z włókna światłowodowego?

Metoda transmisji żetonu (ang. token) znajduje zastosowanie w topologii

Jakie czynniki nie powodują utraty danych z dysku twardego HDD?

Który z systemów operacyjnych przeznaczonych do pracy w sieci jest dostępny na podstawie licencji GNU?

Jakie polecenie pozwala na uzyskanie informacji o bieżących połączeniach TCP oraz o portach źródłowych i docelowych?

Aby chronić konto użytkownika przed nieautoryzowanymi zmianami w systemie Windows 7, 8 lub 10, które wymagają uprawnień administratora, należy ustawić

Podczas realizacji procedury POST na wyświetlaczu ukazuje się komunikat "CMOS Battery State Low". Jakie kroki należy podjąć, aby uniknąć pojawiania się tego komunikatu w przyszłości?

Według normy JEDEC, napięcie zasilające dla modułów pamięci RAM DDR3L wynosi

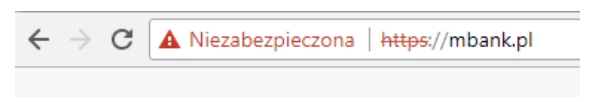

Zidentyfikuj powód pojawienia się komunikatu, który został pokazany na ilustracji

Serwer DNS pełni rolę

Jakie parametry otrzyma interfejs sieciowy eth0 po wykonaniu poniższych poleceń w systemie Linux?

Jakie urządzenie powinno się zastosować do przeprowadzenia testu POST dla komponentów płyty głównej?

Jaką minimalną ilość pamięci RAM musi mieć komputer, aby móc uruchomić 64-bitowy system operacyjny Windows 7 w trybie graficznym?

Przerzutnik bistabilny pozwala na przechowywanie bitu danych w pamięci

Wysyłanie żetonu (ang. token) występuje w sieci o fizycznej strukturze

Jak nazywa się magistrala, która w komputerze łączy procesor z kontrolerem pamięci i składa się z szyny adresowej, szyny danych oraz linii sterujących?

W drukarce laserowej do trwałego utrwalania druku na papierze wykorzystuje się

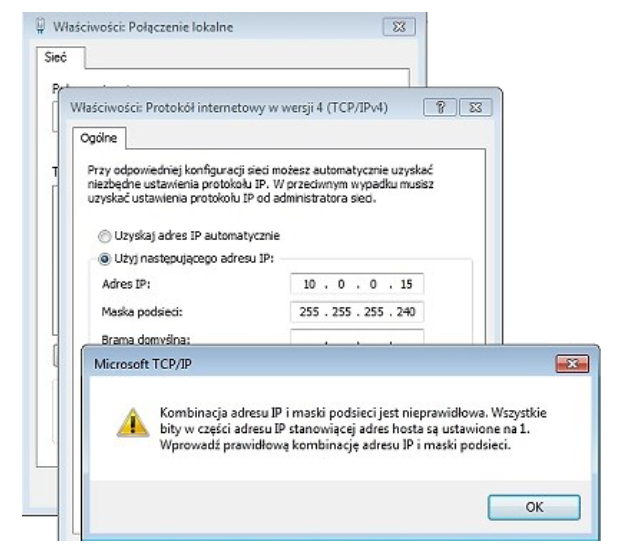

Na ilustracji widoczny jest komunikat, który pojawia się po wprowadzeniu adresu IP podczas ustawiania połączenia sieciowego na komputerze. Adres IP podany przez administratora to adres IP

Przed przystąpieniem do modernizacji komputerów osobistych oraz serwerów, polegającej na dodaniu nowych modułów pamięci RAM, konieczne jest sprawdzenie

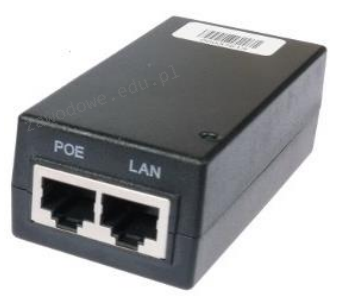

Urządzenie pokazane na ilustracji służy do

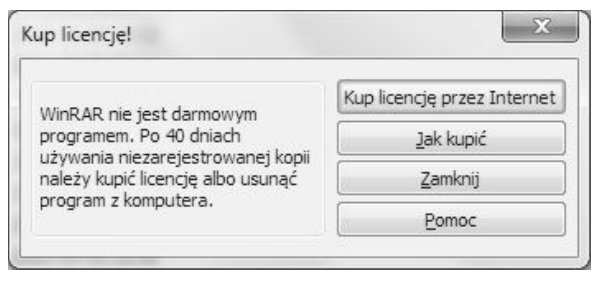

Program WinRAR pokazał okno informacyjne widoczne na ilustracji. Jakiego rodzaju licencją posługiwał się do tej pory użytkownik?

Jakie jest rozwinięcie skrótu, który odnosi się do usług mających na celu m.in. nadawanie priorytetów przesyłanym pakietom oraz zarządzanie przepustowością w sieci?

Symbol umieszczony na obudowie komputera stacjonarnego wskazuje na ostrzeżenie dotyczące

Interfejs HDMI w komputerze umożliwia transfer sygnału

Aby zwiększyć efektywność komputera, można w nim zainstalować procesor wspierający technologię Hyper-Threading, co umożliwia

Aby sprawdzić dostępną przestrzeń na dysku twardym w systemie Linux, można wykorzystać polecenie

Rozmiar plamki na monitorze LCD wynosi

Optyczna rozdzielczość to jeden z atrybutów

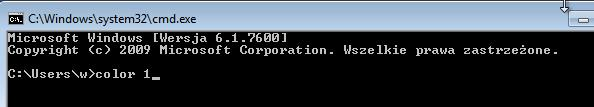

W systemie Windows zastosowanie przedstawionego polecenia spowoduje chwilową zmianę koloru

W systemie Windows można przeprowadzić analizę wpływu uruchomionych aplikacji na wydajność komputera, korzystając z polecenia

Na rysunku ukazany jest diagram blokowy zasilacza

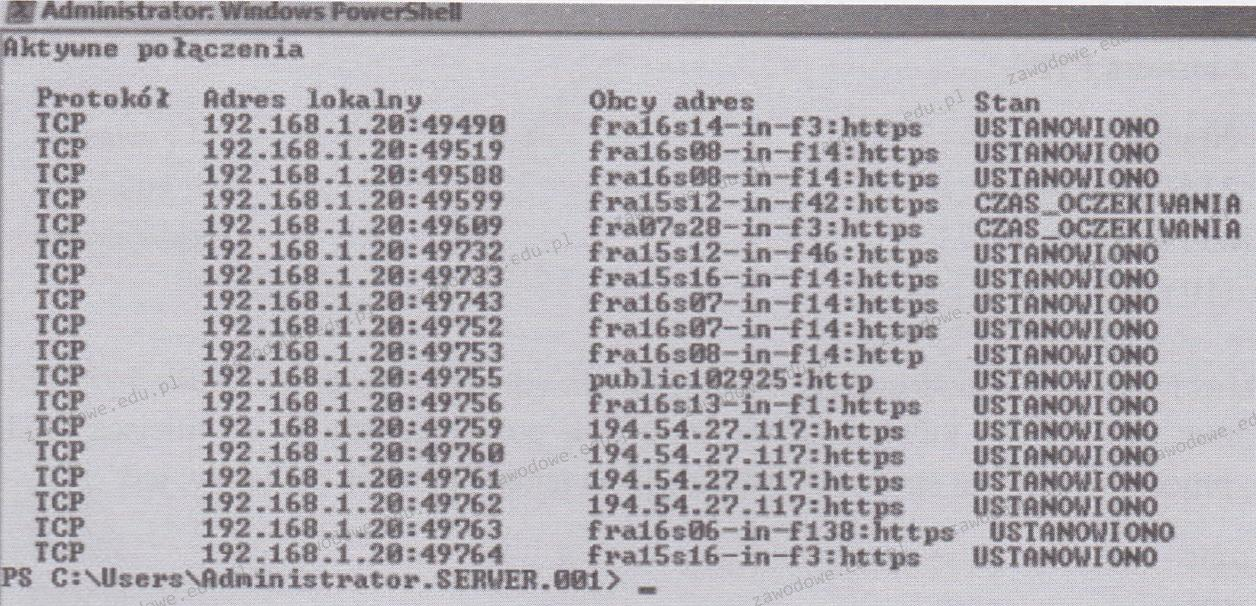

Które z poniższych poleceń systemu Windows generuje wynik przedstawiony na rysunku?

Skaner, który został przedstawiony, należy podłączyć do komputera za pomocą złącza

Protokołem umożliwiającym dostęp do sieci pakietowej o prędkości nieprzekraczającej 2 Mbit/s jest protokół

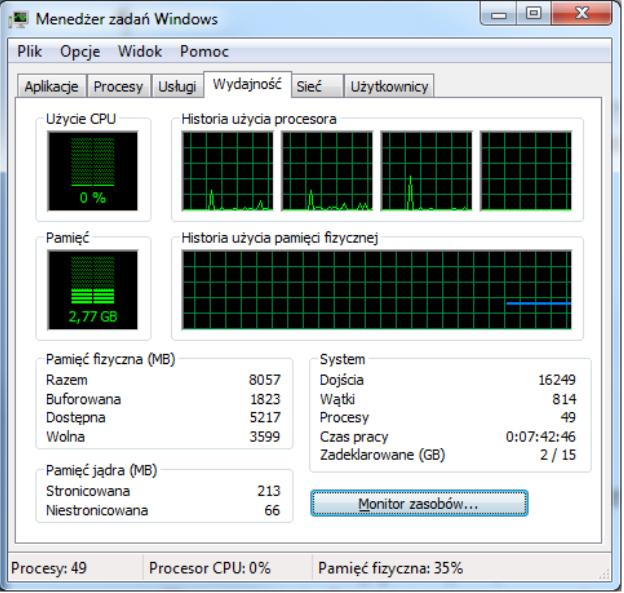

Aby uruchomić przedstawione narzędzie w systemie Windows, jakie polecenie należy zastosować?

Jakie są korzyści płynące z użycia systemu plików NTFS?