Pytanie 1

Rozmiar pliku wynosi 2kB. Jaką wartość to reprezentuje?

Wynik: 9/40 punktów (22,5%)

Wymagane minimum: 20 punktów (50%)

Rozmiar pliku wynosi 2kB. Jaką wartość to reprezentuje?

Na podstawie specyfikacji płyty głównej przedstawionej w tabeli, wskaż największą liczbę kart rozszerzeń, które mogą być podłączone do magistrali Peripheral Component Interconnect?

| BIOS Type | AWARD |

| BIOS Version | 1.8 |

| Memory Sockets | 3 |

| Expansion Slots | 1 AGP/5 PCI |

| AGP 8X | Yes |

| AGP Pro | No |

| NorthbridgeCooling Fan | Yes |

| Northbridge | nForce2 SPP |

| Southbridge | nForce2 MCP-T |

| FSB Speeds | 100-300 1 MHz |

| MultiplierSelection | Yes – BIOS |

| CoreVoltages | 1.1V-2.3V |

| DDR Voltages | 2.5V-2.9V |

| AGP Voltages | 1.5V-1.8V |

| Chipset Voltages | 1.4V-1.7V |

| AGP/PCI Divider in BIOS | Yes (AGP) |

Schemat ilustruje ustawienia urządzenia WiFi. Wskaż, które z poniższych stwierdzeń na temat tej konfiguracji jest prawdziwe?

Który z podanych adresów IPv4 należy do kategorii B?

W trakcie normalnego funkcjonowania systemu operacyjnego w laptopie zjawia się informacja o potrzebie sformatowania wewnętrznego dysku twardego. Co to oznacza?

Programy CommView oraz WireShark są wykorzystywane do

Oprogramowanie, które wymaga zatwierdzenia na wyświetlanie reklam lub zakupu pełnej licencji, aby usunąć reklamy, jest dystrybuowane na licencji

Magistrala PCI-Express do przesyłania danych stosuje metodę komunikacyjną

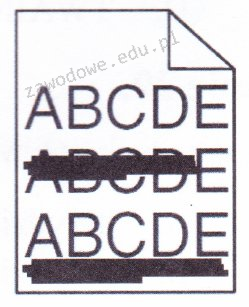

Co może być przyczyną problemów z wydrukiem z drukarki laserowej przedstawionych na ilustracji?

Wykonanie polecenia tar -xf dane.tar w systemie Linux spowoduje

Który z podanych adresów IP należy do klasy A?

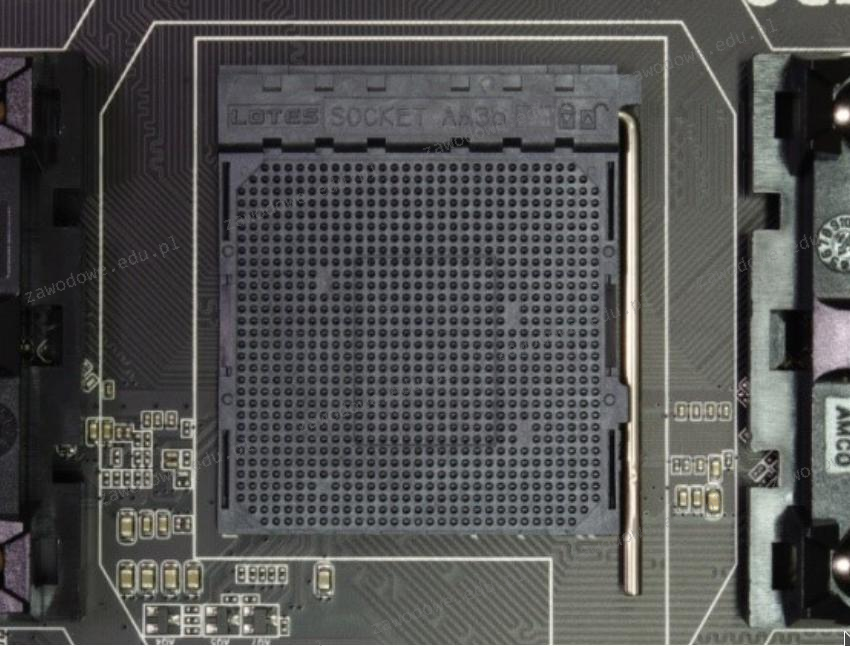

Na płycie głównej z gniazdem pokazanym na fotografii możliwe jest zainstalowanie procesora

Jakie polecenie w systemie Linux umożliwia wyświetlenie identyfikatora użytkownika?

Jakie urządzenie zapewnia zabezpieczenie przed różnorodnymi atakami z sieci i może również realizować dodatkowe funkcje, takie jak szyfrowanie danych przesyłanych lub automatyczne informowanie administratora o włamaniu?

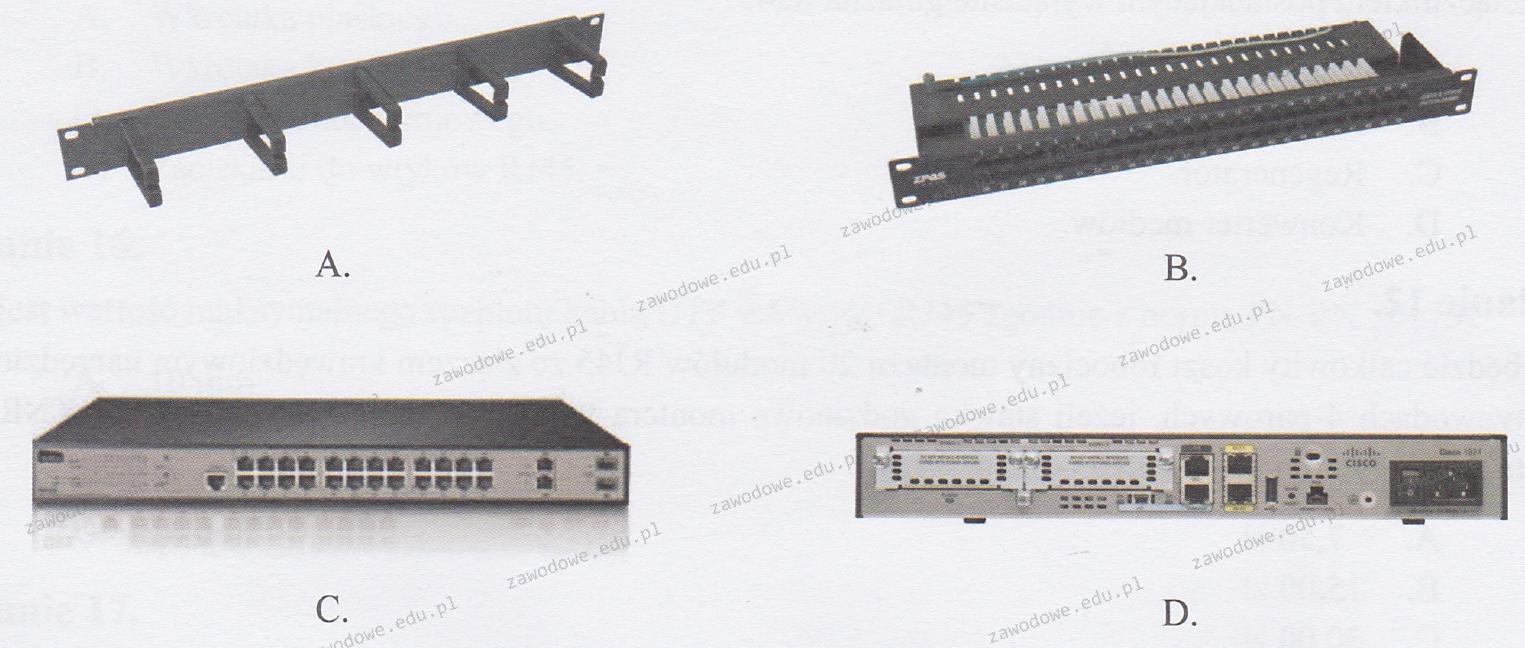

Na którym obrazku przedstawiono panel krosowniczy?

W terminalu systemu operacyjnego wykonano polecenie nslookup. Jaką informację uzyskano?

Która topologia fizyczna umożliwia nadmiarowe połączenia pomiędzy urządzeniami w sieci?

Czym jest układ RAMDAC?

Który z komponentów NIE JEST zgodny z płytą główną MSI A320M Pro-VD-S socket AM4, 1x PCI-Ex16, 2x PCI-Ex1, 4x SATA III, 2x DDR4- max 32 GB, 1x D-SUB, 1x DVI-D, ATX?

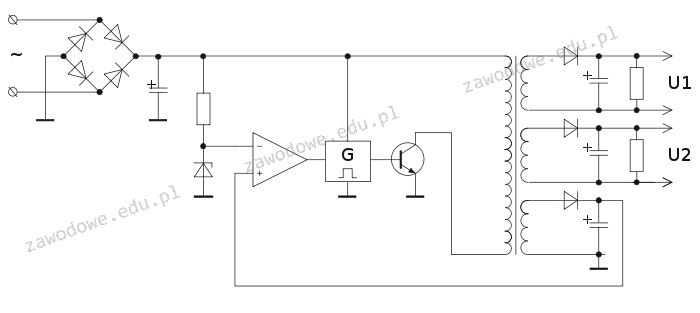

Na rysunku ukazano diagram

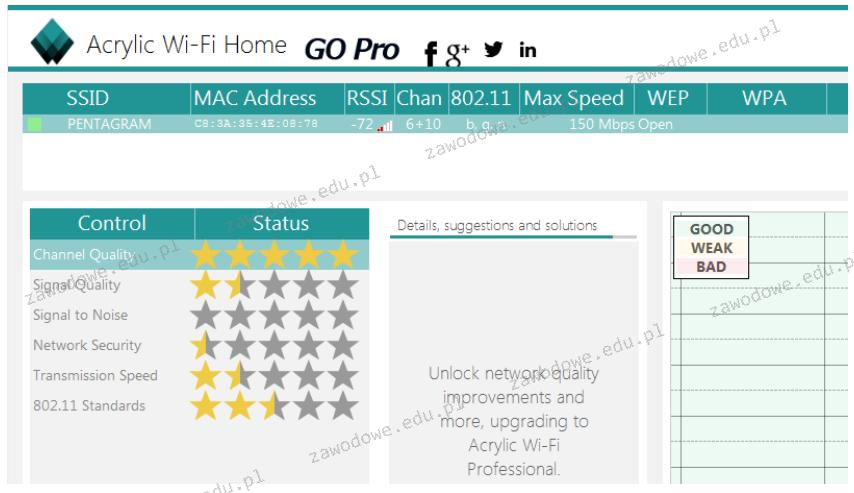

Wykonano test przy użyciu programu Acrylic Wi-Fi Home, a wyniki przedstawiono na zrzucie ekranu. Na ich podstawie można wnioskować, że dostępna sieć bezprzewodowa

Czym jest mapowanie dysków?

W jakim protokole komunikacyjnym adres nadawcy ma długość 128 bitów?

Jakie są zakresy częstotliwości oraz maksymalne prędkości przesyłu danych w standardzie 802.11g WiFi?

Oprogramowanie diagnostyczne komputera pokazało komunikat NIC ERROR. Co ten komunikat wskazuje?

Aplikacja komputerowa, która umożliwia zarządzanie plikami oraz folderami, to:

Ile par przewodów w standardzie 100Base-TX jest używanych do przesyłania danych w obie strony?

Jakie polecenie powinno zostać użyte, aby wyświetlić listę pokazanych plików?

Program w wierszu poleceń systemu Windows, który pozwala na konwersję tablicy partycji z GPT na MBR, to

Jakie parametry można śledzić w przypadku urządzenia przy pomocy S.M.A.R.T.?

Jakie polecenie w systemie Linux służy do przypisania adresu IP oraz maski podsieci dla interfejsu eth0?

Aby uzyskać wyświetlenie podanych informacji o systemie Linux w terminalu, należy skorzystać z komendy

Jakie urządzenie powinno być użyte do połączenia sprzętu peryferyjnego, które posiada bezprzewodowy interfejs komunikujący się za pomocą fal świetlnych w podczerwieni, z laptopem, który nie dysponuje takim interfejsem, lecz ma port USB?

Pierwsze trzy bity adresu IP w formacie binarnym mają wartość 010. Jaką klasę reprezentuje ten adres?

Proces zapisywania kluczy rejestru do pliku określamy jako

Po włączeniu komputera wyświetlił się komunikat "Non-system disk or disk error. Replace and strike any key when ready". Może to być spowodowane

Do jakich celów powinno się aktywować funkcję RMON (Remote Network Monitoring) w przełączniku?

DB-25 służy jako złącze

Jaką funkcję pełni zarządzalny przełącznik, aby łączyć wiele połączeń fizycznych w jedno logiczne, co pozwala na zwiększenie przepustowości łącza?

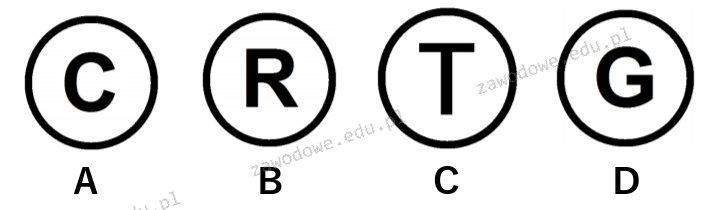

Który z symboli wskazuje na zastrzeżenie praw autorskich?