Pytanie 1

W jakiej technologii produkcji projektorów stosowany jest system mikroskopijnych luster, przy czym każde z nich odpowiada jednemu pikselowi wyświetlanego obrazu?

Wynik: 21/40 punktów (52,5%)

Wymagane minimum: 20 punktów (50%)

W jakiej technologii produkcji projektorów stosowany jest system mikroskopijnych luster, przy czym każde z nich odpowiada jednemu pikselowi wyświetlanego obrazu?

W jakim oprogramowaniu trzeba zmienić konfigurację, aby użytkownik mógł wybrać z listy i uruchomić jeden z różnych systemów operacyjnych zainstalowanych na swoim komputerze?

Kod BREAK interpretowany przez system elektroniczny klawiatury wskazuje na

Jaka jest maksymalna ilość pamięci RAM w GB, do której może uzyskać dostęp 32-bitowa wersja systemu Windows?

Czym jest prefetching?

W systemie plików NTFS uprawnienie umożliwiające zmianę nazwy pliku to

Jaką maksymalną ilość rzeczywistych danych można przesłać w ciągu 1 sekundy przez łącze synchroniczne o wydajności 512 kbps, bez użycia sprzętowej i programowej kompresji?

Jakim systemem operacyjnym jest system czasu rzeczywistego?

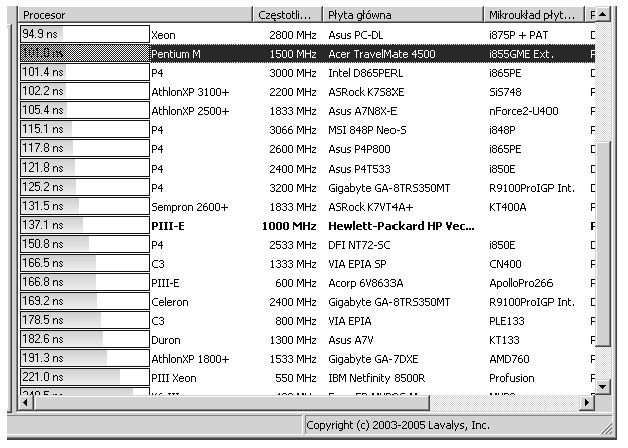

Na ilustracji zaprezentowano zrzut ekranu z wykonanej analizy

Firma uzyskała zakres adresów 10.10.10.0/16. Po podzieleniu na podsieci zawierające 510 hostów, jakie są adresy podsieci z zastosowaną maską?

Jakie jest odpowiadające adresowi 194.136.20.35 w systemie dziesiętnym przedstawienie w systemie binarnym?

Jaką liczbę komputerów można zaadresować w sieci z maską 255.255.255.224?

W dokumentacji powykonawczej dotyczącej fizycznej i logicznej struktury sieci lokalnej powinien znajdować się

Aby zarządzać aplikacjami i usługami uruchamianymi podczas startu systemu operacyjnego w Windows 7, należy skorzystać z programu

Aby zmienić istniejące konto użytkownika przy użyciu polecenia net user oraz wymusić reset hasła po kolejnej sesji logowania użytkownika, jaki parametr należy dodać do tego polecenia?

Jakie jest źródło pojawienia się komunikatu na ekranie komputera, informującego o wykryciu konfliktu adresów IP?

Podaj standard interfejsu wykorzystywanego do przewodowego łączenia dwóch urządzeń.

Aby w systemie Windows, przy użyciu wiersza poleceń, zmienić partycję FAT na NTFS bez utraty danych, powinno się zastosować polecenie

Mechanizm, który pozwala na podłączenie urządzeń peryferyjnych do systemu komputerowego, w którym każde urządzenie jest identyfikowane przez przypisany mu numer, to

W systemie Windows 7, aby skopiować katalog c:\est wraz ze wszystkimi podkatalogami na zewnętrzny dysk, należy zastosować polecenie

Standardowo, w systemie Linux, twardy dysk w standardzie SATA jest oznaczany jako

Który z wymienionych protokołów przekształca 48-bitowy adres MAC na 32-bitowy adres IP?

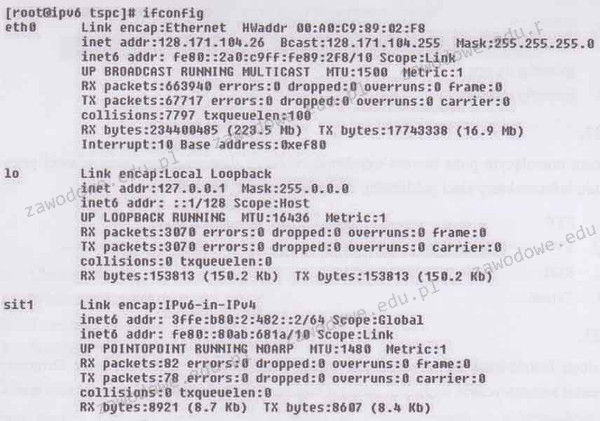

Jaki adres IP został przypisany do hosta na interfejsie sieciowym eth0?

Przy zgrywaniu filmu kamera cyfrowa przesyła na dysk 220 MB na minutę. Wybierz z diagramu interfejs o najniższej prędkości transferu, który umożliwia taką transmisję

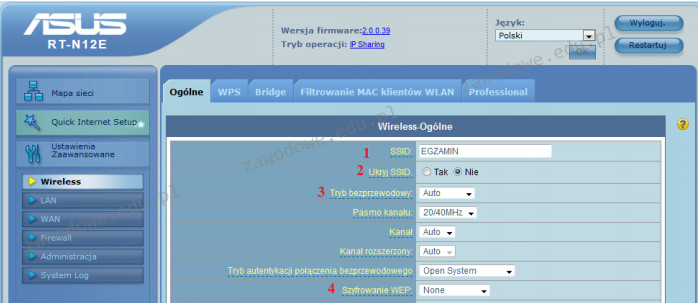

Aby zatuszować identyfikator sieci bezprzewodowej, należy zmodyfikować jego ustawienia w ruterze w polu oznaczonym numerem

Z jaką minimalną efektywną częstotliwością taktowania mogą działać pamięci DDR2?

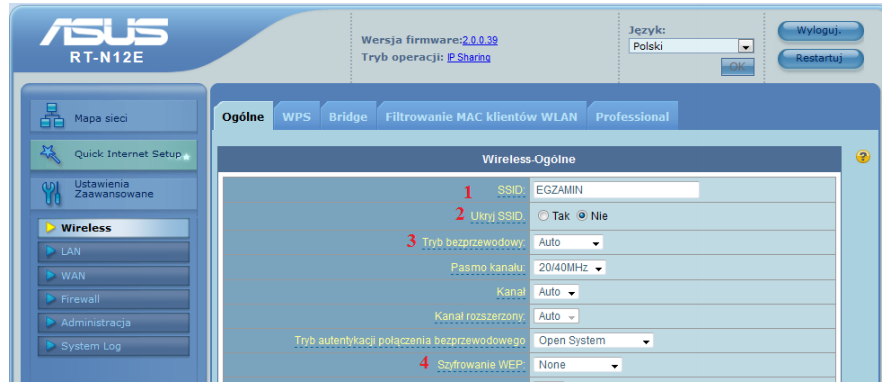

Aby zablokować widoczność identyfikatora sieci Wi-Fi, konieczne jest dokonanie zmian w ustawieniach rutera w sekcji oznaczonej numerem

Jakie urządzenie jest używane do pomiaru wartości rezystancji?

Jaką funkcję pełni punkt dostępowy, aby zabezpieczyć sieć bezprzewodową w taki sposób, aby jedynie urządzenia z wybranymi adresami MAC mogły się do niej łączyć?

W systemie Linux plik posiada uprawnienia ustawione na 541. Właściciel ma możliwość pliku

Jaką wartość w systemie dziesiętnym ma suma liczb szesnastkowych: 4C + C4?

Jakie informacje można uzyskać za pomocą polecenia uname -s w systemie Linux?

Użytkownik planuje instalację 32-bitowego systemu operacyjnego Windows 7. Jaka jest minimalna ilość pamięci RAM, którą powinien mieć komputer, aby system mógł działać w trybie graficznym?

Która z poniższych czynności konserwacyjnych jest specyficzna tylko dla drukarki laserowej?

Wskaż błędny sposób podziału dysku MBR na partycje?

Na przedstawionym rysunku zaprezentowane jest złącze

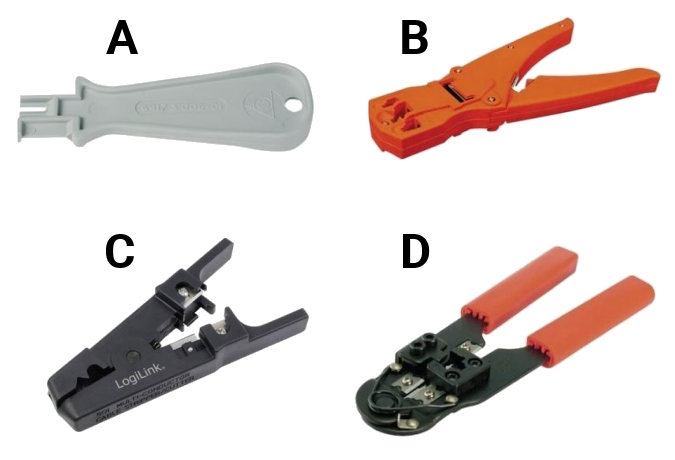

Który z przyrządów służy do usuwania izolacji?

Jakie funkcje realizuje system informatyczny?Kursy informatyczne

Jaki jest pełny adres do logowania na serwer FTP o nazwie ftp.nazwa.pl?

Aby zweryfikować poprawność przebiegów oraz wartości napięć w układzie urządzenia elektronicznego, można zastosować