Pytanie 1

Aby osiągnąć wysoką jakość połączeń głosowych VoIP kosztem innych przesyłanych informacji, konieczne jest włączenie i skonfigurowanie na routerze usługi

Wynik: 25/40 punktów (62,5%)

Wymagane minimum: 20 punktów (50%)

Aby osiągnąć wysoką jakość połączeń głosowych VoIP kosztem innych przesyłanych informacji, konieczne jest włączenie i skonfigurowanie na routerze usługi

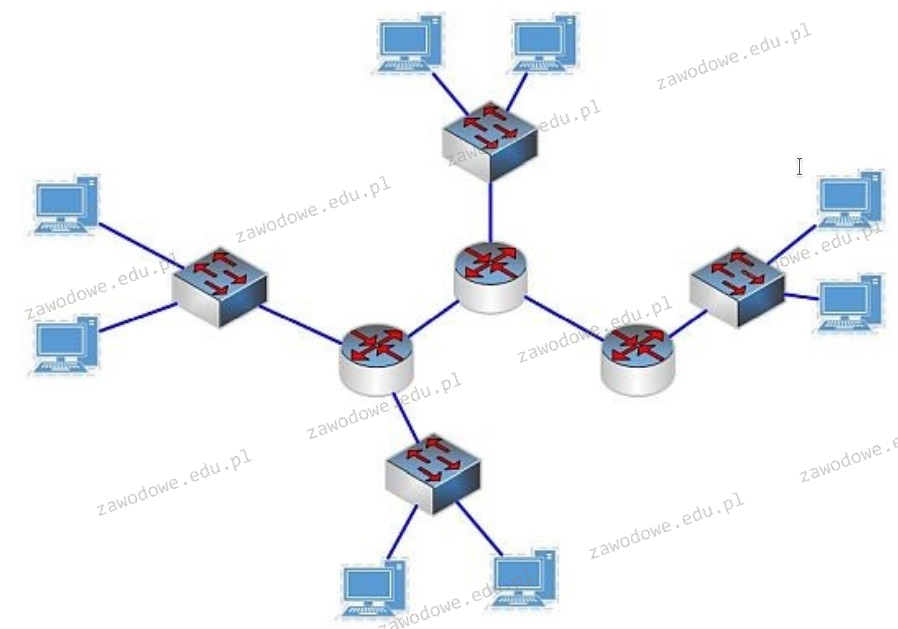

Wysyłanie żetonu (ang. token) występuje w sieci o fizycznej strukturze

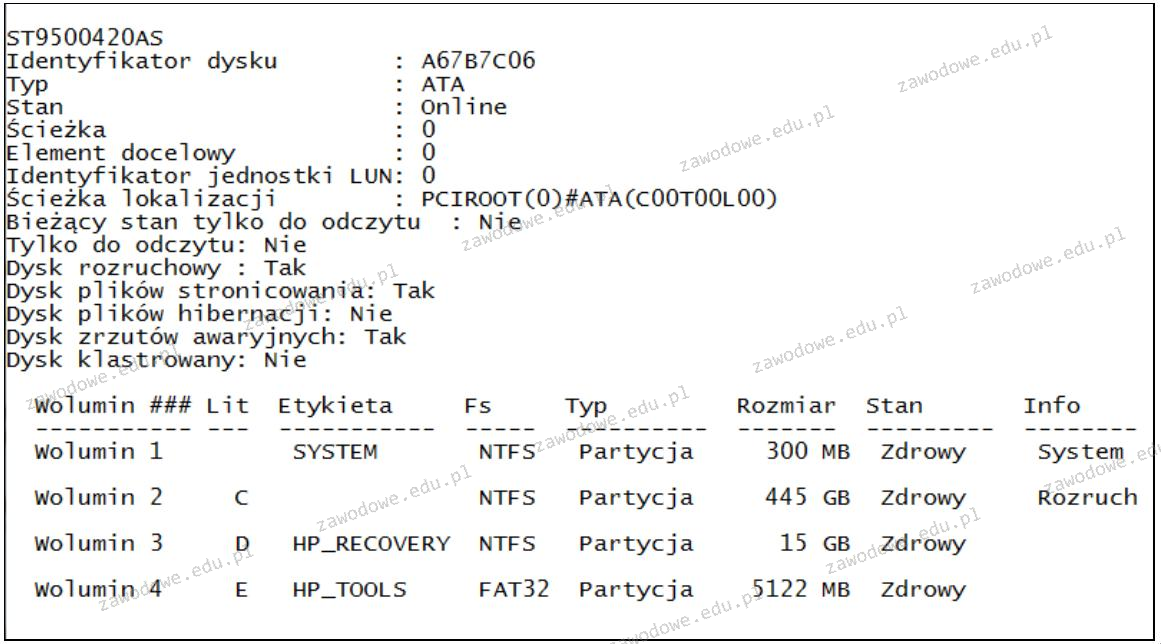

Jakie narzędzie wraz z odpowiednimi parametrami należy zastosować w systemie Windows, aby uzyskać przedstawione informacje o dysku twardym?

Czym jest kopia różnicowa?

Jakie napięcie jest obniżane z 230 V w zasilaczu komputerowym w standardzie ATX dla różnych podzespołów komputera?

Kiedy dysze w drukarce atramentowej wyschną z powodu długotrwałych przerw w użytkowaniu, co powinno się najpierw wykonać?

Jakie polecenie należy zastosować w systemach operacyjnych z rodziny Windows, aby zmienić właściwość pliku na tylko do odczytu?

Skrót MAN odnosi się do rodzaju sieci

Jak wygląda liczba 51210) w systemie binarnym?

Jakim sposobem zapisuje się dane na nośnikach BD-R?

Podczas próby zapisania danych na karcie SD wyświetla się komunikat „usuń ochronę przed zapisem lub skorzystaj z innego nośnika”. Najczęstszą przyczyną takiego komunikatu jest

Serwer Apache to rodzaj

Jaki jest maksymalny promień zgięcia przy montażu kabla U/UTP kat 5e?

Jaką funkcję pełni serwer ISA w systemie Windows?

W systemie Linux do obserwacji aktywnych procesów wykorzystuje się polecenie

Użytkownik planuje instalację 32-bitowego systemu operacyjnego Windows 7. Jaka jest minimalna ilość pamięci RAM, którą powinien mieć komputer, aby system mógł działać w trybie graficznym?

Co oznacza oznaczenie kabla skrętkowego S/FTP?

Jak wygląda kolejność przewodów w wtyczce RJ-45 zgodnie z normą TIA/EIA-568 dla zakończeń typu T568B?

Zanim zainstalujesz sterownik dla urządzenia peryferyjnego, system operacyjny Windows powinien weryfikować, czy sterownik ma ważny podpis

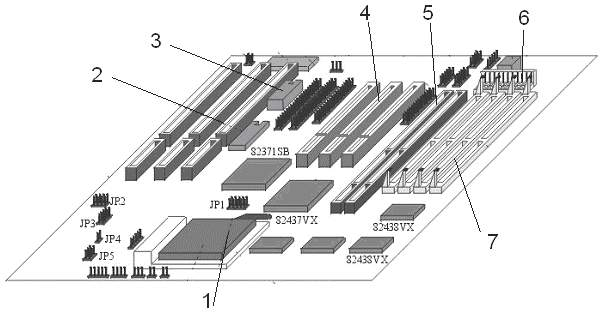

Na schemacie płyty głównej port PCI oznaczony jest numerem

Który z poniższych protokołów służy do zarządzania urządzeniami w sieciach?

W systemie Linux istnieją takie prawa dostępu do konkretnego pliku rwxr--r--. Jakie polecenie użyjemy, aby zmienić je na rwxrwx---?

W metodzie dostępu do medium CSMA/CD (Carrier Sense Multiple Access with Collision Detection) stacja, która planuje rozpocząć transmisję, nasłuchuje, czy w sieci występuje aktywność, a następnie

Po zainstalowaniu Systemu Windows 7 dokonano zmiany w BIOS-ie komputera, skonfigurowano dysk SATA z AHCI na IDE. Po ponownym uruchomieniu systemu komputer będzie

Określ najprawdopodobniejszą przyczynę pojawienia się komunikatu: CMOS checksum error press F1 to continue press DEL to setup podczas uruchamiania systemu

Jakie polecenie należy wykorzystać w systemie Linux, aby zlokalizować wszystkie pliki z rozszerzeniem txt, które znajdują się w katalogu /home/user i mają w nazwie ciąg znaków abc?

W norma PN-EN 50174 brak jest wskazówek odnoszących się do

Wykonanie polecenia fsck w systemie Linux spowoduje

W jakim typie skanera wykorzystuje się fotopowielacze?

Jakie urządzenie pozwoli na połączenie kabla światłowodowego zastosowanego w okablowaniu pionowym sieci z przełącznikiem, który ma jedynie złącza RJ45?

Aby przeprowadzić aktualizację zainstalowanego systemu operacyjnego Linux Ubuntu, należy wykorzystać komendę

Czym są programy GRUB, LILO, NTLDR?

Gdzie w dokumencie tekstowym Word umieszczony jest nagłówek oraz stopka?

Protokół, który umożliwia po połączeniu z serwerem pocztowym przesyłanie na komputer tylko nagłówków wiadomości, a wysyłanie treści oraz załączników następuje dopiero po otwarciu konkretnego e-maila, to

Na diagramie przedstawione są symbole

W architekturze ISO/OSI protokoły TCP oraz UDP funkcjonują w warstwie

Najskuteczniejszym sposobem na codzienną archiwizację pojedynczego pliku o objętości 4,8 GB, na jednym komputerze bez dostępu do sieci, jest

W jednostce ALU w akumulatorze zapisano liczbę dziesiętną 500. Jaką ona ma binarną postać?

Jakie urządzenie sieciowe umożliwia połączenie lokalnej sieci LAN z rozległą siecią WAN?

Która z licencji pozwala każdemu użytkownikowi na wykorzystywanie programu bez ograniczeń związanych z prawami autorskimi?