Pytanie 1

Początkowe znaki heksadecymalne adresu IPv6 przeznaczonego do link-local to

Wynik: 21/40 punktów (52,5%)

Wymagane minimum: 20 punktów (50%)

Początkowe znaki heksadecymalne adresu IPv6 przeznaczonego do link-local to

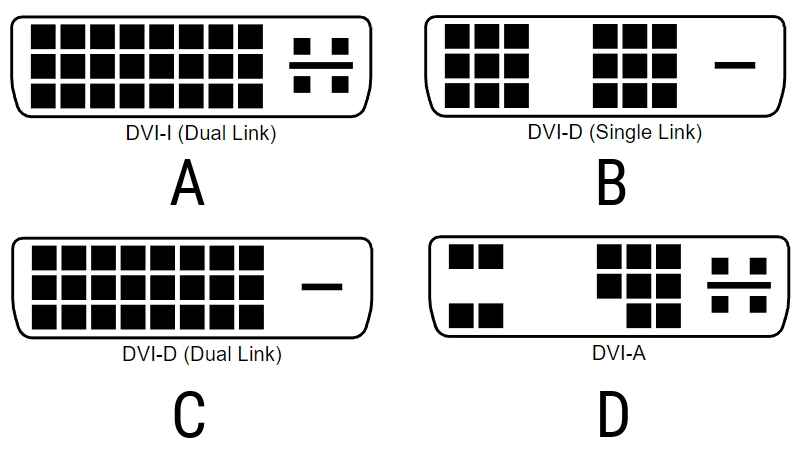

Który standard złącza DVI pozwala na przesyłanie jedynie sygnału analogowego?

Zaprezentowane właściwości karty sieciowej sugerują, że karta

| Kod Producenta | WN-370USB |

| Interfejs | USB |

| Zgodność ze standardem | IEEE 802.11 b/g/n |

| Ilość wyjść | 1 szt. |

| Zabezpieczenia | WEP 64/128, WPA, WPA2 |

| Wymiary | 49(L) x 26(W) x 10(H) mm |

Do pokazanej na ilustracji płyty głównej nie da się podłączyć urządzenia korzystającego z interfejsu

Która licencja pozwala na darmowe korzystanie z programu, pod warunkiem, że użytkownik dba o środowisko naturalne?

Zbiór usług sieciowych dla systemów z rodziny Microsoft Windows jest reprezentowany przez skrót

Symbol graficzny przedstawiony na rysunku wskazuje na opakowanie

Ile sieci obejmują komputery z adresami IP przedstawionymi w tabeli oraz standardową maską sieci?

| Komputer 1 | 172.16.15.5 |

| Komputer 2 | 172.18.15.6 |

| Komputer 3 | 172.18.16.7 |

| Komputer 4 | 172.20.16.8 |

| Komputer 5 | 172.20.16.9 |

| Komputer 6 | 172.21.15.10 |

Minimalna odległość toru nieekranowanego kabla sieciowego od instalacji elektrycznej oświetlenia powinna wynosić

Która z licencji na oprogramowanie łączy je na stałe z nabytym komputerem i nie umożliwia transferu praw do korzystania z programu na inny komputer?

Błąd typu STOP w systemie Windows (Blue Screen), który występuje w momencie, gdy system odwołuje się do niepoprawnych danych w pamięci RAM, to

Ile sieci obejmują adresy IPv4 pokazane w tabeli?

| Adres IPv4 | Maska sieci |

|---|---|

| 10.10.10.10 | 255.255.0.0 |

| 10.10.20.10 | 255.255.0.0 |

| 10.10.20.20 | 255.255.0.0 |

| 10.10.30.30 | 255.255.0.0 |

| 10.20.10.10 | 255.255.0.0 |

| 10.20.20.10 | 255.255.0.0 |

| 10.20.20.30 | 255.255.0.0 |

Oblicz całkowity koszt brutto usług świadczonych przez serwisanta, uwzględniając koszt dojazdu wynoszący 55,00 zł netto.

Użycie skrętki kategorii 6 (CAT 6) o długości 20 metrów w sieci LAN wskazuje na jej maksymalną przepustowość wynoszącą

Która z wymienionych czynności konserwacyjnych związana jest wyłącznie z drukarką laserową?

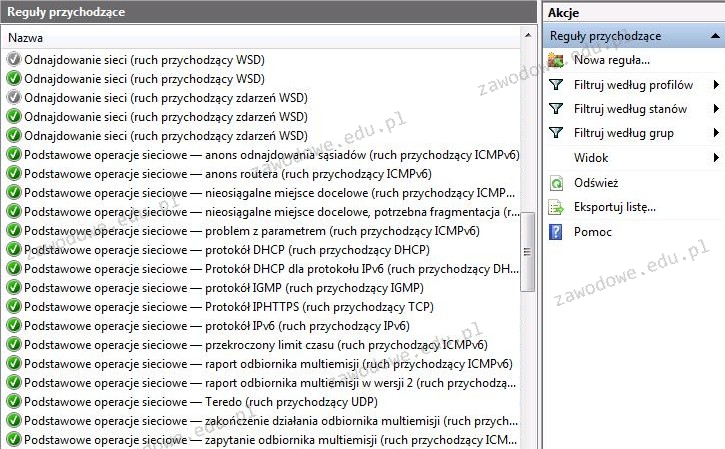

Zrzut ekranu ilustruje aplikację

Zastosowanie programu firewall ma na celu ochronę

W wyniku wydania polecenia: net user w konsoli systemu Windows, pojawi się

W systemie Linux plik posiada uprawnienia ustawione na 541. Właściciel ma możliwość pliku

Aby zapewnić użytkownikom Active Directory możliwość logowania oraz dostęp do zasobów tej usługi w sytuacji awarii kontrolera domeny, co należy zrobić?

Który protokół jest odpowiedzialny za przekształcanie adresów IP na adresy MAC w kontroli dostępu do nośnika?

Jaki protokół stosują komputery, aby informować rutera o przynależności do konkretnej grupy multicastowej?

Podaj prefiks, który identyfikuje adresy globalne w protokole IPv6?

Na dysku obok systemu Windows zainstalowano system Linux Ubuntu. W celu dostosowania kolejności uruchamiania systemów operacyjnych, należy zmienić zawartość

Jakie jest rozgłoszeniowe IP dla urządzenia o adresie 171.25.172.29 z maską 255.255.0.0?

Która z podanych właściwości kabla koncentrycznego RG-58 sprawia, że obecnie nie jest on używany do tworzenia lokalnych sieci komputerowych?

Jak wielu hostów można maksymalnie zaadresować w sieci lokalnej, mając do dyspozycji jeden blok adresów klasy C protokołu IPv4?

W systemie Linux narzędzie, które umożliwia śledzenie trasy pakietów od źródła do celu, pokazując procentowe straty oraz opóźnienia, to

Transmisja danych typu półduplex to transmisja

Podczas uruchamiania (krótko po zakończeniu testu POST) komputer się zawiesza. Jakie mogą być możliwe przyczyny tej awarii?

Po wydaniu polecenia route skonfigurowano ```route add 192.168.35.0 MASK 255.255.255.0 192.168.0.2```

Serwer DNS pełni rolę

Litera S w protokole FTPS oznacza zabezpieczenie danych podczas ich przesyłania poprzez

Jaką wartość dziesiętną ma liczba 11110101(U2)?

Ustawienia przedstawione na diagramie dotyczą

Jakie polecenie służy do przeprowadzania aktualizacji systemu operacyjnego Linux korzystającego z baz RPM?

Czytnik w napędzie optycznym, który jest zanieczyszczony, należy oczyścić

Sygnatura (ciąg bitów) 55AA (w systemie szesnastkowym) kończy tablicę partycji. Jaka jest odpowiadająca jej wartość w systemie binarnym?

W ustawieniach karty graficznej w sekcji Zasoby znajduje się jeden z zakresów pamięci tej karty, który wynosi od A0000h do BFFFFh. Ta wartość odnosi się do obszaru pamięci wskazanego adresem fizycznym

Jakie polecenie powinien wydać root w systemie Ubuntu Linux, aby przeprowadzić aktualizację wszystkich pakietów (całego systemu) do najnowszej wersji z zainstalowaniem nowego jądra?