Pytanie 1

Aby bezpiecznie połączyć się z firmowym serwerem przez Internet i mieć dostęp do zasobów firmy, należy wykorzystać odpowiednie oprogramowanie klienckie

Wynik: 13/40 punktów (32,5%)

Wymagane minimum: 20 punktów (50%)

Aby bezpiecznie połączyć się z firmowym serwerem przez Internet i mieć dostęp do zasobów firmy, należy wykorzystać odpowiednie oprogramowanie klienckie

Który z dynamicznych protokołów rutingu został stworzony jako protokół bramy zewnętrznej do łączenia różnych dostawców usług internetowych?

Uszkodzenie czego może być przyczyną awarii klawiatury?

Jakie urządzenie powinno być użyte w sieci Ethernet, aby zredukować liczbę kolizji pakietów?

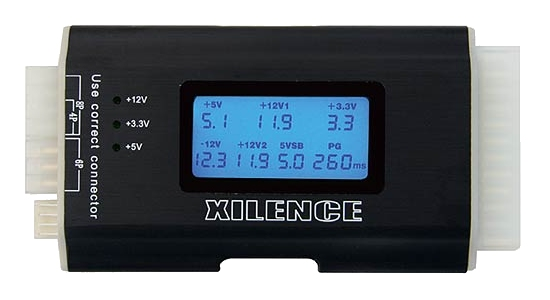

Przy użyciu urządzenia przedstawionego na ilustracji można sprawdzić działanie

Jakie parametry można śledzić w przypadku urządzenia przy pomocy S.M.A.R.T.?

Toner stanowi materiał eksploatacyjny w drukarce

Jaki jest maksymalny transfer danych napędu CD przy prędkości x42?

Przed rozpoczęciem instalacji sterownika dla urządzenia peryferyjnego system Windows powinien weryfikować, czy dany sterownik ma podpis

Podstawowym celem użycia przełącznika /renew w poleceniu ipconfig w systemie Windows jest

Podaj właściwy sposób zapisu liczby -1210 w metodzie znak-moduł na ośmiobitowej liczbie binarnej.

Usługa w systemie Windows Server, która umożliwia zdalną instalację systemów operacyjnych na komputerach zarządzanych przez serwer, to

Jakie będą wydatki na zakup kabla UTP kat.5e potrzebnego do stworzenia sieci komputerowej składającej się z 6 stanowisk, przy średniej odległości każdego stanowiska od przełącznika równiej 9m? Należy doliczyć m zapasu dla każdej linii kablowej, a cena za metr kabla wynosi 1,50 zł?

Jakie polecenie powinno zostać użyte, aby wyświetlić listę pokazanych plików?

W systemie Windows odpowiednikiem macierzy RAID1 jest wolumin

Technologia, która umożliwia szerokopasmowy dostęp do Internetu z różnymi prędkościami pobierania i wysyłania danych, to

Który z poniższych interfejsów powinien być wybrany do podłączenia dysku SSD do płyty głównej komputera stacjonarnego, aby uzyskać najwyższą szybkość zapisu oraz odczytu danych?

W systemie Windows mechanizm ostrzegający przed uruchamianiem nieznanych aplikacji oraz plików pobranych z Internetu funkcjonuje dzięki

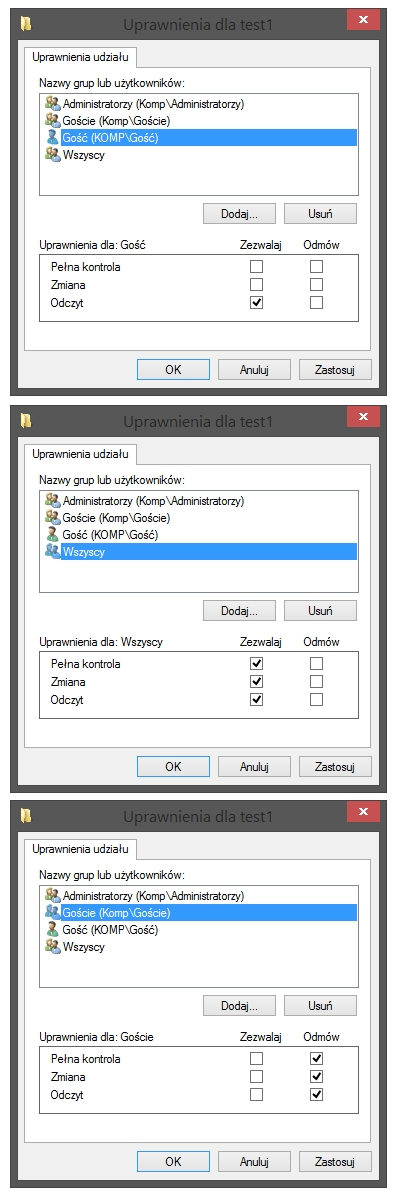

Użytkownik o nazwie Gość jest częścią grupy Goście, która z kolei należy do grupy Wszyscy. Jakie uprawnienia do folderu test1 ma użytkownik Gość?

Usługi na serwerze są konfigurowane za pomocą

Adresy IPv6 są reprezentowane jako liczby

Co wskazuje oznaczenie danego procesora?

Jakie polecenie jest wysyłane do serwera DHCP, aby zwolnić wszystkie adresy przypisane do interfejsów sieciowych?

Minimalna odległość toru nieekranowanego kabla sieciowego od instalacji elektrycznej oświetlenia powinna wynosić

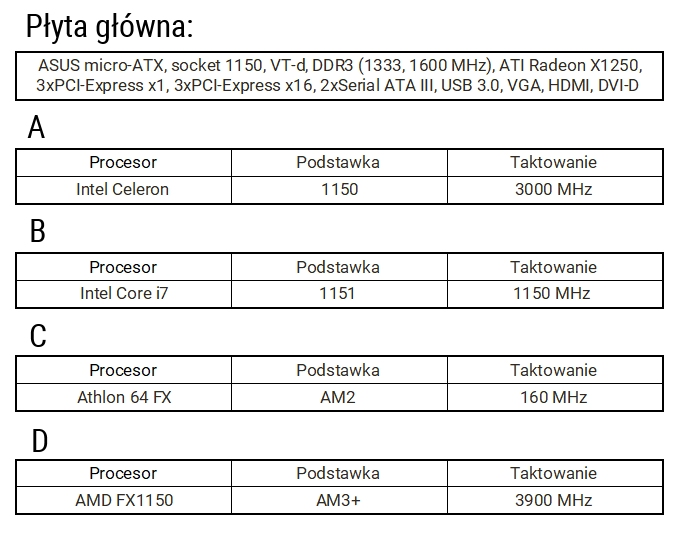

Jaki procesor pasuje do płyty głównej o podanej specyfikacji?

Protokołem kontrolnym w obrębie rodziny TCP/IP, który ma na celu między innymi identyfikowanie usterek w urządzeniach sieciowych, jest

Maksymalna długość łącza światłowodowego używanego do przesyłania danych w standardzie 10GBASE-SR wynosi

Nie jest możliwe tworzenie okresowych kopii zapasowych z dysku serwera na przenośnych nośnikach typu

Ustawienie rutingu statycznego na ruterze polega na

Co otrzymujemy po zsumowaniu liczb 33(8) oraz 71(8)?

Jaki typ macierzy dyskowych zapewnia tak zwany mirroring dysków?

Jakie medium transmisyjne nosi nazwę 100BaseTX i jaka jest maksymalna prędkość danych, która może być w nim osiągnięta?

W systemie Linux do wyświetlania treści pliku tekstowego służy polecenie

Jaka jest maska podsieci dla adresu IP 217.152.128.100/25?

Adres IP przydzielony komputerowi pozwala odbiorcy pakietu IP na odróżnienie identyfikatorów

Jaką pamięć RAM można użyć z płytą główną GIGABYTE GA-X99-ULTRA GAMING/ X99/ 8x DDR4 2133, ECC, obsługującą maksymalnie 128GB, 4x PCI-E 16x, RAID, USB 3.1, S-2011-V3/ATX?

Najlepszym sposobem na zabezpieczenie domowej sieci Wi-Fi jest

Urządzenie, które łączy różne segmenty sieci i przesyła ramki pomiędzy nimi, wybierając odpowiedni port, do którego są kierowane konkretne ramki, to

Jakie medium transmisyjne w sieciach LAN zaleca się do użycia w budynkach zabytkowych?

Która z poniższych form zapisu liczby 77(8) jest nieprawidłowa?