Pytanie 1

Zbiór zasad określających metodę wymiany danych w sieci to

Wynik: 26/40 punktów (65,0%)

Wymagane minimum: 20 punktów (50%)

Zbiór zasad określających metodę wymiany danych w sieci to

Które z poniższych poleceń w systemie Linux służy do zmiany uprawnień pliku?

chmod jest używane w systemach operacyjnych Unix i Linux do zmiany uprawnień plików i katalogów. Uprawnienia te określają, kto i w jaki sposób może czytać, zapisywać lub wykonywać dany plik. Polecenie to jest niezwykle przydatne w kontekście zarządzania bezpieczeństwem i dostępem do zasobów na serwerach i komputerach osobistych. Przykładowo, aby nadać pełne uprawnienia właścicielowi pliku, ale ograniczyć je dla innych użytkowników, można użyć polecenia chmod 700 nazwa_pliku. Ten sposób nadawania uprawnień jest bardzo elastyczny i pozwala na dokładne skonfigurowanie dostępu zgodnie z potrzebami użytkownika lub politykami firmy. Warto także wspomnieć, że chmod wspiera zarówno notację symboliczną (np. chmod u+x) jak i ósemkową (np. chmod 755), co ułatwia jego stosowanie w różnych scenariuszach. Dzięki temu narzędziu administratorzy systemów mogą skutecznie zarządzać dostępem do plików, co jest kluczowe dla utrzymania bezpieczeństwa danych.Rodzaj ataku komputerowego, który polega na pozyskiwaniu wrażliwych informacji osobistych poprzez podszywanie się pod zaufaną osobę lub instytucję, to

Zjawisko, w którym pliki przechowywane na dysku twardym są umieszczane w nieprzylegających do siebie klastrach, nosi nazwę

Wskaż sygnał, który wskazuje na uszkodzenie karty graficznej w komputerze z BIOS POST od firmy AWARD?

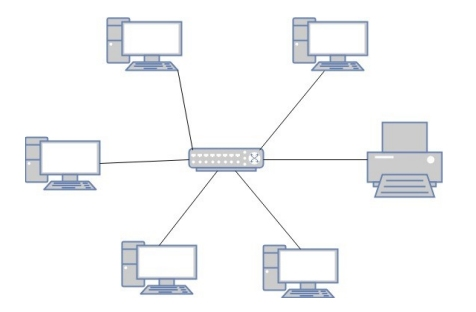

Jaką fizyczną topologię sieci komputerowej ilustruje ten rysunek?

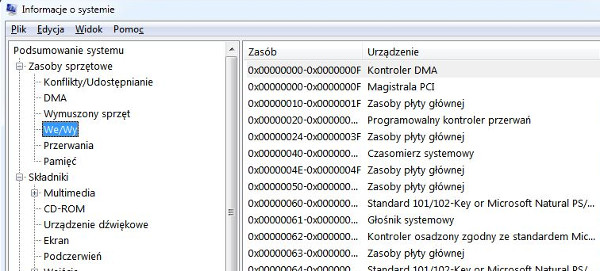

W jakim systemie numerycznym przedstawione są zakresy We/Wy na ilustracji?

Który protokół jest wykorzystywany do konwersji między adresami IP publicznymi a prywatnymi?

Użytkownicy dysków SSD powinni unikać wykonywania następujących działań konserwacyjnych

Postcardware to typ

Który z standardów korzysta z częstotliwości 5 GHz?

Który z wymienionych adresów stanowi adres hosta w obrębie sieci 10.128.0.0/10?

Która z poniższych czynności NIE przyczynia się do personalizacji systemu operacyjnego Windows?

Zasadniczym sposobem zabezpieczenia danych przechowywanych na serwerze jest

W którym trybie działania procesora Intel x86 uruchamiane były aplikacje 16-bitowe?

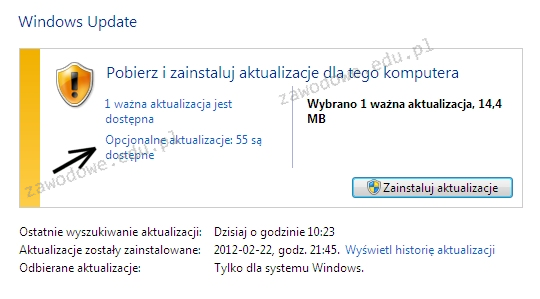

Jeżeli użytkownik zaznaczy opcję wskazaną za pomocą strzałki, będzie miał możliwość instalacji aktualizacji

Jakie polecenie w systemie Linux rozpoczyna weryfikację dysku oraz pozwala na usunięcie jego usterek?

Lokalny komputer dysponuje adresem 192.168.0.5. Po otwarciu strony internetowej z tego urządzenia, która identyfikuje adresy w sieci, uzyskano informację, że adresem komputera jest 195.182.130.24. Co to oznacza?

Jakie informacje zwraca polecenie netstat -a w systemie Microsoft Windows?

Do wykonywania spawów włókien światłowodowych nie jest konieczne:

Protokół ARP (Address Resolution Protocol) pozwala na przypisanie logicznych adresów warstwy sieciowej do rzeczywistych adresów warstwy

Jakie są korzyści płynące z użycia systemu plików NTFS?

W standardzie Ethernet 100Base-TX do przesyłania danych używane są żyły kabla UTP przypisane do pinów

Wysyłanie żetonu (ang. token) występuje w sieci o fizycznej strukturze

Podczas przetwarzania pakietów danych w sieci, wartość pola TTL (ang. Time To Live) jest modyfikowana za każdym razem, gdy pakiet przechodzi przez ruter. Jaką wartość tego pola należy ustawić, aby ruter skasował pakiet?

Metoda przesyłania danych między urządzeniem CD/DVD a pamięcią komputera w trybie bezpośredniego dostępu do pamięci to

W którym katalogu w systemie Linux można znaleźć pliki zawierające dane o urządzeniach zainstalowanych w komputerze, na przykład pamięci RAM?

Administrator Active Directory w domenie firma.local pragnie skonfigurować profil mobilny dla wszystkich użytkowników. Profil ma być zapisywany na serwerze serwer1, w folderze pliki, udostępnionym w sieci jako dane$. Który z parametrów w ustawieniach profilu użytkownika spełnia te wymagania?

Norma IEEE 802.11 określa typy sieci

Aby jednocześnie zmienić tło pulpitu, kolory okien, dźwięki oraz wygaszacz ekranu na komputerze z systemem Windows, należy użyć

Jak określa się atak w sieci lokalnej, który polega na usiłowaniu podszycia się pod inną osobę?

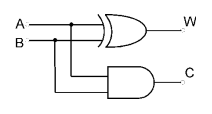

Jakie wartości logiczne otrzymamy w wyniku działania podanego układu logicznego, gdy na wejścia A i B wprowadzimy sygnały A=1 oraz B=1?

Jaki zakres grupy jest automatycznie przypisywany dla nowo stworzonej grupy w kontrolerze domeny systemu Windows Serwer?

W jakim miejscu są przechowywane dane o kontach użytkowników domenowych w środowisku Windows Server?

Według modelu TCP/IP protokoły DNS, FTP i SMTP są przypisane do warstwy

Przy zgrywaniu filmu kamera cyfrowa przesyła na dysk 220 MB na minutę. Wybierz z diagramu interfejs o najniższej prędkości transferu, który umożliwia taką transmisję

Do jakiego portu należy podłączyć kabel sieciowy zewnętrzny, aby uzyskać pośredni dostęp do sieci Internet?

Jakie parametry otrzyma interfejs sieciowy eth0 po wykonaniu poniższych poleceń w systemie Linux?

Liczby 1001 i 100 w wierszu pliku /etc/passwd reprezentują

Ile warstw zawiera model ISO/OSI?