Pytanie 1

Jaki rodzaj licencji umożliwia dowolne zmienianie oraz rozpowszechnianie kodu źródłowego?

Wynik: 22/40 punktów (55,0%)

Wymagane minimum: 20 punktów (50%)

Jaki rodzaj licencji umożliwia dowolne zmienianie oraz rozpowszechnianie kodu źródłowego?

Który z wymienionych elementów UI w aplikacjach mobilnych jest odpowiedzialny za przechodzenie pomiędzy ekranami?

Jakie kroki należy podjąć po wykryciu błędu w kodzie podczas testowania?

W jaki sposób definiuje się konstruktor kopiujący w ramach klasy?

Jakie jest przeznaczenie dokumentacji wdrożeniowej?

Która metoda wyszukiwania potrzebuje posortowanej listy do prawidłowego działania?

W jakiej sytuacji wykorzystanie stosu będzie korzystniejsze niż lista podczas projektowania zestawu danych?

Jakie kroki należy podjąć, aby skutecznie zabezpieczyć dane na komputerze?

Który z poniższych przypadków stanowi test niefunkcjonalny?

Która funkcja z biblioteki jQuery w JavaScript służy do naprzemiennego dodawania oraz usuwania klasy z elementu?

Jakie znaczenie ma krajowa normalizacja dla produktów i usług?

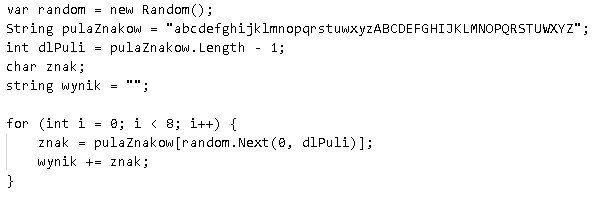

Zademonstrowana pętla wykorzystuje obiekt random do

Jedną z zasad standardu WCAG 2.0 jest

Jakie są cechy biblioteki statycznej w zestawieniu z dynamiczną?

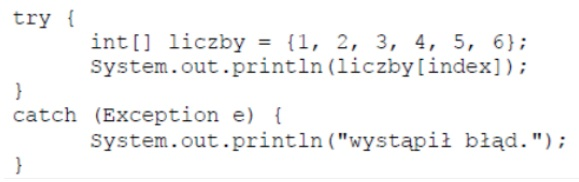

W przypadku przedstawionego fragmentu kodu Java, wyjątek zostanie zgłoszony, gdy wartość zmiennej index wyniesie:

Wartość liczby 1AF, zapisana w systemie szesnastkowym, po przeliczeniu na system dziesiętny wynosi

Która z wymienionych właściwości odnosi się do klasy pochodnej?

Jakie słowa kluczowe są stosowane w języku C++ do zarządzania wyjątkami?

Która z wymienionych bibliotek pozwala na obsługę zdarzeń związanych z myszą w aplikacjach desktopowych?

Zaprezentowany diagram Gantta odnosi się do projektu IT. Przy założeniu, że każdy członek zespołu dysponuje wystarczającymi umiejętnościami do realizacji każdego z zadań oraz że do każdego zadania można przypisać jedynie jedną osobę, która poświęci na zadanie pełny dzień pracy, to minimalna liczba członków zespołu powinna wynosić:

Termin ryzyko zawodowe odnosi się do

Algorytm wyszukiwania sekwencyjnego z wykorzystaniem wartownika opiera się na założeniu, że

Jaką komendę w języku C++ używa się do wielokrotnego uruchamiania tego samego bloku kodu?

Jaki framework jest powszechnie wykorzystywany do rozwijania aplikacji desktopowych w języku C++?

Jaki będzie rezultat operacji logicznej AND dla wartości binarnych 1010 oraz 1100?

Który z poniższych aspektów najdokładniej określa cel realizacji projektu?

Wynik dodawania liczb binarnych 1101 i 1001 to

Celem zastosowania wzorca Obserwator w tworzeniu aplikacji WEB jest:

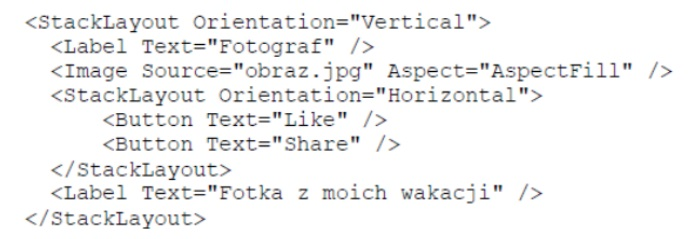

Przeprowadzając analizę kodu interfejsu graficznego napisanego w języku XAML, można zauważyć, że:

Jaka jest składnia komentarza jednoliniowego w języku Python?

Które z wymienionych działań zwiększa bezpieczeństwo transakcji online?

Która grupa typów zawiera wyłącznie typy złożone?

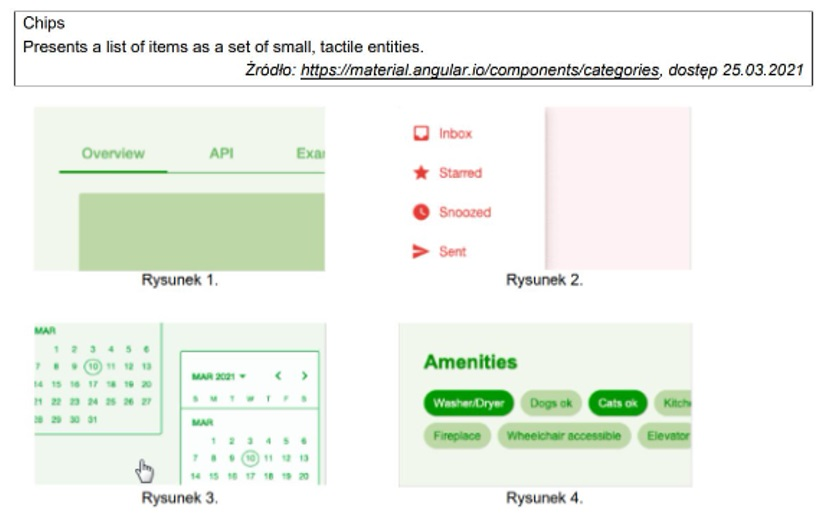

Na podstawie definicji zamieszczonej w ramce, wskaż, który z rysunków ilustruje komponent Chip zdefiniowany w bibliotece Angular Material?

Który element dokumentacji technicznej jest istotny dla ustalenia metod ochrony danych w aplikacji?

Testy mające na celu identyfikację błędów w interfejsach między modułami bądź systemami nazywane są testami

Jaką rolę pełni debugger w trakcie programowania?

Cytat przedstawia charakterystykę metodyki RAD. Pełne znaczenie tego skrótu można przetłumaczyć na język polski jako:

Kod zaprezentowany w filmie w języku C++ nie przechodzi kompilacji. Co należy zmodyfikować w tym kodzie, aby kompilacja odbyła się bez błędów?

Jakiego rodzaju zmiennej użyjesz w C++, aby przechować wartość "true"?

Jakie z wymienionych narzędzi jest szeroko stosowane do debugowania aplikacji internetowych?