Pytanie 1

Internet Relay Chat (IRC) to protokół wykorzystywany do

Wynik: 33/40 punktów (82,5%)

Wymagane minimum: 20 punktów (50%)

Internet Relay Chat (IRC) to protokół wykorzystywany do

W systemie Windows do wyświetlenia treści pliku tekstowego służy polecenie

Medium transmisyjne, które jest odporne na zakłócenia elektromagnetyczne i atmosferyczne, to

Podczas realizacji projektu sieci LAN zastosowano medium transmisyjne zgodne ze standardem Ethernet 1000Base-T. Które z poniższych stwierdzeń jest prawdziwe?

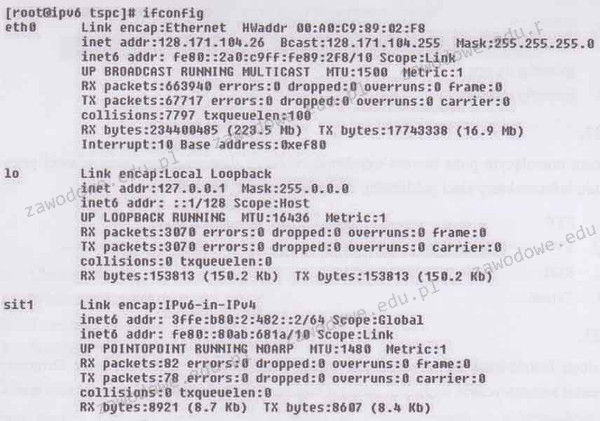

Jaki adres IP został przypisany do hosta na interfejsie sieciowym eth0?

Jakie polecenie powinno się wykorzystać do zainstalowania pakietów Pythona w systemie Ubuntu z oficjalnego repozytorium?

Wartość liczby 1100112 zapisanej w systemie dziesiętnym wynosi

Do pielęgnacji elementów łożyskowych oraz ślizgowych w urządzeniach peryferyjnych wykorzystuje się

Podstawowy protokół stosowany do ustalania ścieżki oraz przesyłania pakietów danych w sieci komputerowej to

W systemach Microsoft Windows komenda netstat -a pokazuje

Wykonanie komendy perfmon w konsoli systemu Windows spowoduje

Określenie najbardziej efektywnej trasy dla połączenia w sieci to

Jakie polecenie jest wysyłane do serwera DHCP, aby zwolnić wszystkie adresy przypisane do interfejsów sieciowych?

Do przeprowadzenia aktualizacji systemów Linux można zastosować aplikacje

Komputer z BIOS-em firmy Award wyświetlił komunikat o treści Primary/Secondary master/slave hard disk fail. Co taki komunikat może sugerować w kontekście konieczności wymiany?

Na komputerze, na którym zainstalowane są dwa systemy – Windows i Linux, po przeprowadzeniu reinstalacji systemu Windows drugi system przestaje się uruchamiać. Aby ponownie umożliwić uruchamianie systemu Linux oraz aby zachować wszystkie dane i ustawienia w nim zawarte, co należy zrobić?

Która norma określa parametry transmisji dla komponentów kategorii 5e?

Jakie zakresy adresów IPv4 mogą być używane jako adresy prywatne w lokalnej sieci?

Jakie jest zadanie programu Wireshark?

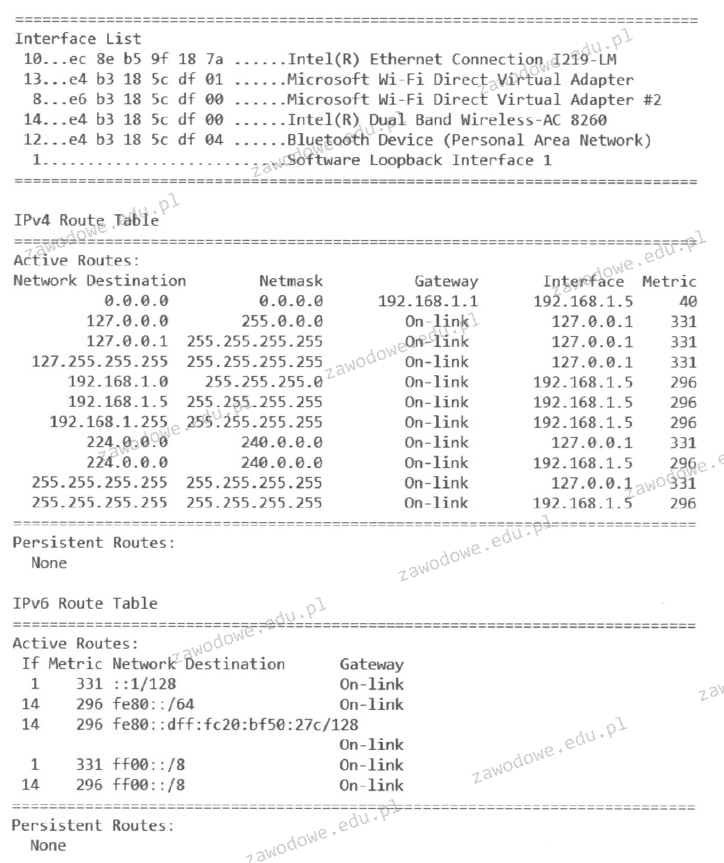

Informacje, które zostały pokazane na wydruku, uzyskano w wyniku wykonania

Który kolor żyły nie występuje w kablu typu skrętka?

Co to jest serwer baz danych?

Jaka usługa, opracowana przez firmę Microsoft, pozwala na konwersję nazw komputerów na adresy URL?

Który z wymienionych protokołów umożliwia nawiązanie szyfrowanego połączenia z witryną internetową?

Urządzenie pokazane na ilustracji jest przeznaczone do

Jakie polecenie w systemie operacyjnym Linux umożliwia sprawdzenie bieżącej konfiguracji interfejsu sieciowego na komputerze?

NAT64 (Network Address Translation 64) to proces, który dokonuje mapowania adresów

Aby przetestować funkcjonowanie serwera DNS w systemach Windows Server, można skorzystać z narzędzia nslookup. Jeśli w poleceniu podamy nazwę komputera, np. nslookup host.domena.com, to dojdzie do weryfikacji

Urządzenie sieciowe nazywane mostem (ang. bridge) to:

Po dokonaniu eksportu klucza HKCU powstanie kopia rejestru zawierająca dane dotyczące ustawień

Jakie narzędzie należy zastosować w systemie Windows, aby skonfigurować właściwości wszystkich zainstalowanych urządzeń lub wyświetlić ich listę?

Jaką rolę serwera trzeba zainstalować w systemach z linii Windows Server, aby mogła zostać utworzona nowa strona FTP?

Do jakiego typu wtyków przeznaczona jest zaciskarka pokazana na ilustracji?

Zgodnie z normą PN-EN 50174, poziome okablowanie w systemie strukturalnym to segment okablowania pomiędzy

Jaką maksymalną liczbę kanałów z dostępnego pasma kanałów standardu 802.11b można stosować w Polsce?

Jaką nazwę powinien mieć identyfikator, aby urządzenia w sieci mogły działać w danej sieci bezprzewodowej?

Jaką wartość w systemie dziesiętnym ma suma liczb szesnastkowych: 4C + C4?

Zrzut ekranu ilustruje wynik polecenia arp -a. Jak należy zrozumieć te dane?

Co otrzymujemy po zsumowaniu liczb 33(8) oraz 71(8)?

Jakiego rekordu DNS należy użyć w strefie wyszukiwania do przodu, aby powiązać nazwę domeny DNS z adresem IP?