Pytanie 1

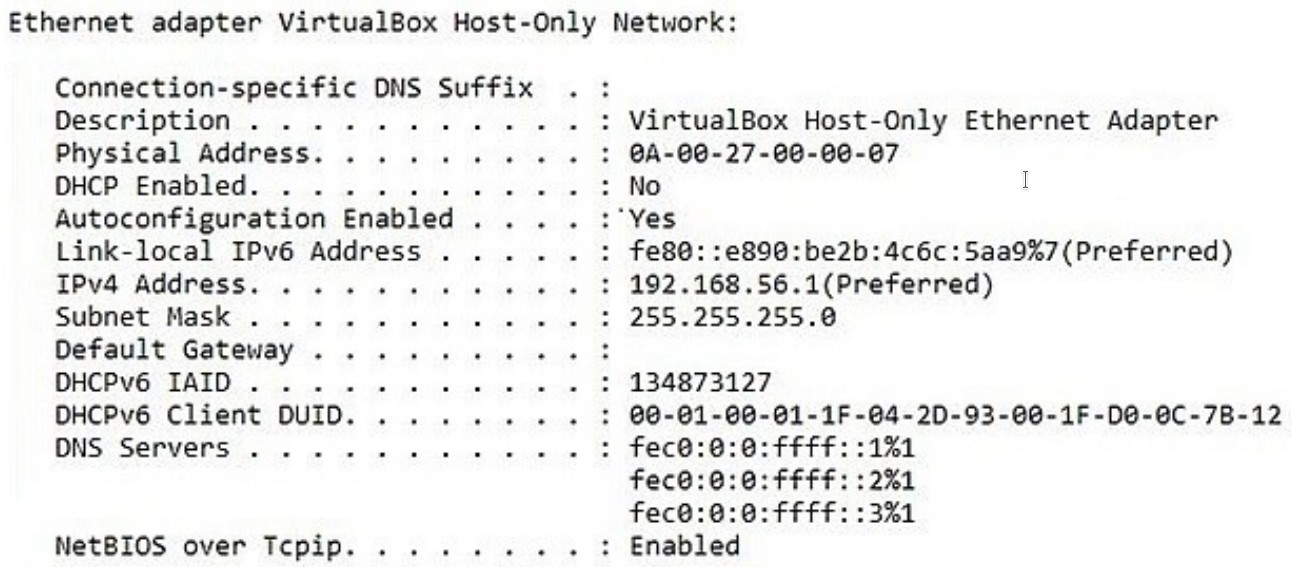

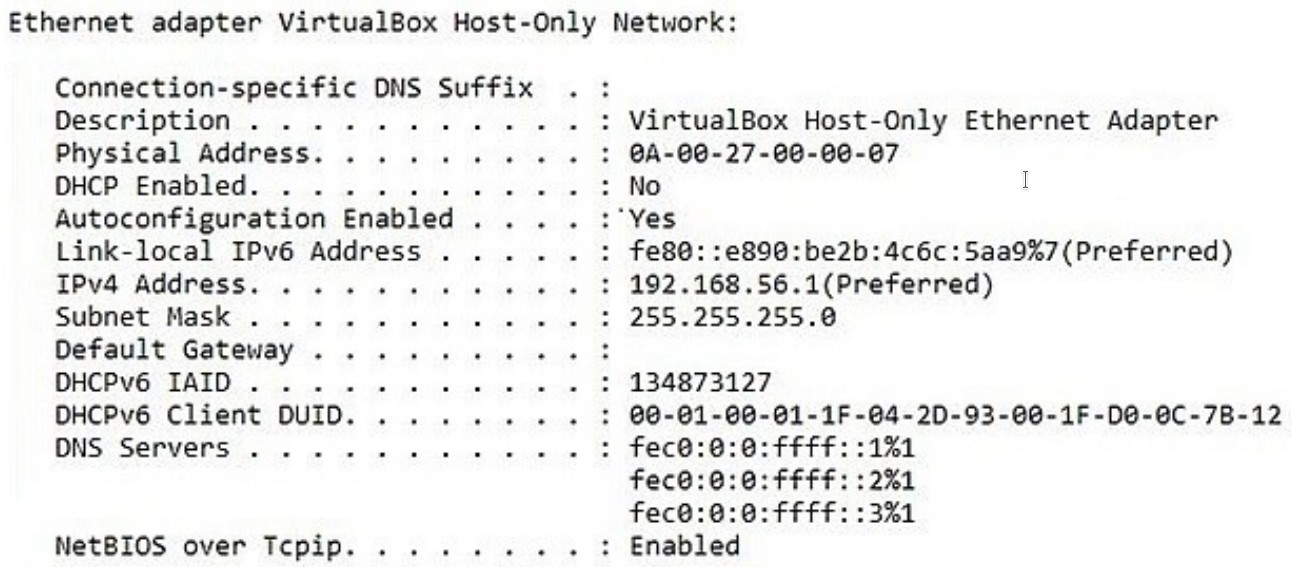

Na ilustracji przedstawiono ustawienie karty sieciowej, której adres MAC wynosi

Wynik: 34/40 punktów (85,0%)

Wymagane minimum: 20 punktów (50%)

Na ilustracji przedstawiono ustawienie karty sieciowej, której adres MAC wynosi

Jednym z metod ograniczenia dostępu do sieci bezprzewodowej dla osób nieuprawnionych jest

Licencja Windows OEM nie zezwala na wymianę

Aby utworzyć kolejną partycję w systemie Windows, można skorzystać z narzędzia

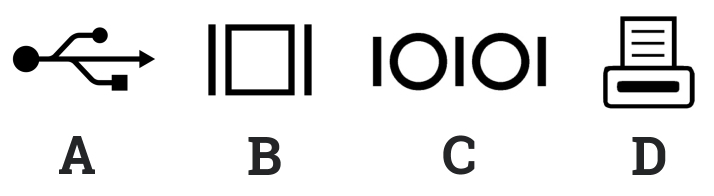

Wskaż ilustrację ilustrującą symbol stosowany do oznaczania portu równoległego LPT?

Jakiego narzędzia należy użyć do zakończenia końcówek kabla UTP w module keystone z złączami typu 110?

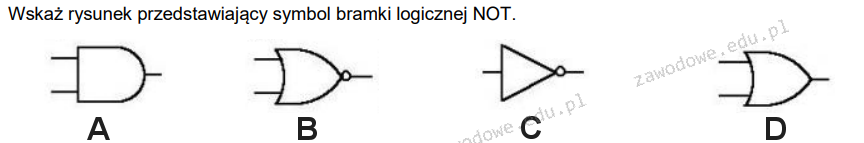

Wskaż ilustrację, która przedstawia symbol bramki logicznej NOT?

Jakie polecenie powinien wydać root w systemie Ubuntu Linux, aby przeprowadzić aktualizację wszystkich pakietów (całego systemu) do najnowszej wersji z zainstalowaniem nowego jądra?

Co oznacza standard 100Base-T?

CommView oraz WireShark to aplikacje wykorzystywane do

Osobom pracującym zdalnie, dostęp do serwera znajdującego się w prywatnej sieci za pośrednictwem publicznej infrastruktury, jaką jest Internet, umożliwia

W tabeli przedstawiono numery podzespołów, które są ze sobą kompatybilne

| Lp. | Podzespół | Parametry |

|---|---|---|

| 1. | Procesor | INTEL COREi3-4350- 3.60 GHz, x2/4, 4 MB, 54W, HD 4600, BOX, s-1150 |

| 2. | Procesor | AMD Ryzen 7 1800X, 3.60 GHz, 95W, s-AM4 |

| 3. | Płyta główna | GIGABYTE ATX, X99, 4x DDR3, 4x PCI-E 16x, RAID, HDMI, D-Port, D-SUB, 2x USB 3.1, 8 x USB 2.0, S-AM3+ |

| 4. | Płyta główna | Asus CROSSHAIR VI HERO, X370, SATA3, 4xDDR4, USB3.1, ATX, WI-FI AC, s- AM4 |

| 5. | Pamięć RAM | Corsair Vengeance LPX, DDR4 2x16GB, 3000MHz, CL15 black |

| 6. | Pamięć RAM | Crucial Ballistix DDR3, 2x8GB, 1600MHz, CL9, black |

Urządzenie sieciowe nazywane mostem (ang. bridge) to:

W trakcie użytkowania drukarki laserowej blady wydruk lub nierównomierne pokrycie medium drukującego mogą wskazywać na

Ile sieci obejmują komputery z adresami IP przedstawionymi w tabeli oraz standardową maską sieci?

| Komputer 1 | 172.16.15.5 |

| Komputer 2 | 172.18.15.6 |

| Komputer 3 | 172.18.16.7 |

| Komputer 4 | 172.20.16.8 |

| Komputer 5 | 172.20.16.9 |

| Komputer 6 | 172.21.15.10 |

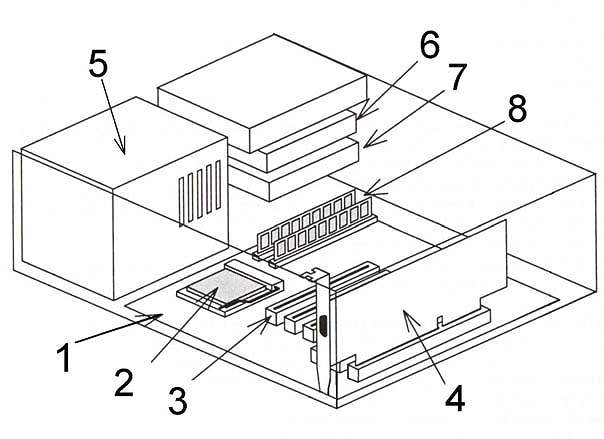

Na ilustracji karta rozszerzeń jest oznaczona numerem

Adresy IPv6 są reprezentowane jako liczby

Aktywacja opcji OCR podczas ustawiania skanera umożliwia

Z informacji przedstawionych w tabeli wynika, że efektywna częstotliwość pamięci DDR SDRAM wynosi

| 184 styki |

| 64-bitowa szyna danych |

| Pojemność 1024 MB |

| Przepustowość 3200 MB/s |

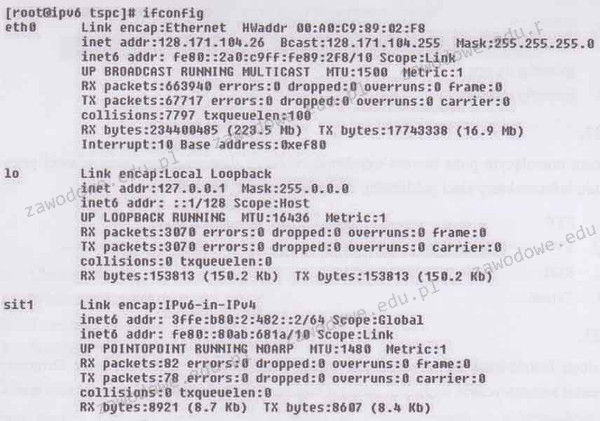

Jaki adres IP został przypisany do hosta na interfejsie sieciowym eth0?

Proces, który uniemożliwia całkowicie odzyskanie danych z dysku twardego, to

Termin określający zdolność do rozbudowy sieci to

Jaka jest maksymalna liczba komputerów, które mogą być zaadresowane w podsieci z adresem 192.168.1.0/25?

Który z wymienionych systemów operacyjnych nie obsługuje wielozadaniowości?

Jakie polecenie w systemach z rodziny Windows Server umożliwia administratorowi przekierowanie komputerów do określonej jednostki organizacyjnej w ramach usług katalogowych?

W systemie Linux narzędzie do śledzenia zużycia CPU, pamięci, procesów oraz obciążenia systemu z poziomu terminala to

Technologia ADSL pozwala na nawiązanie połączenia DSL

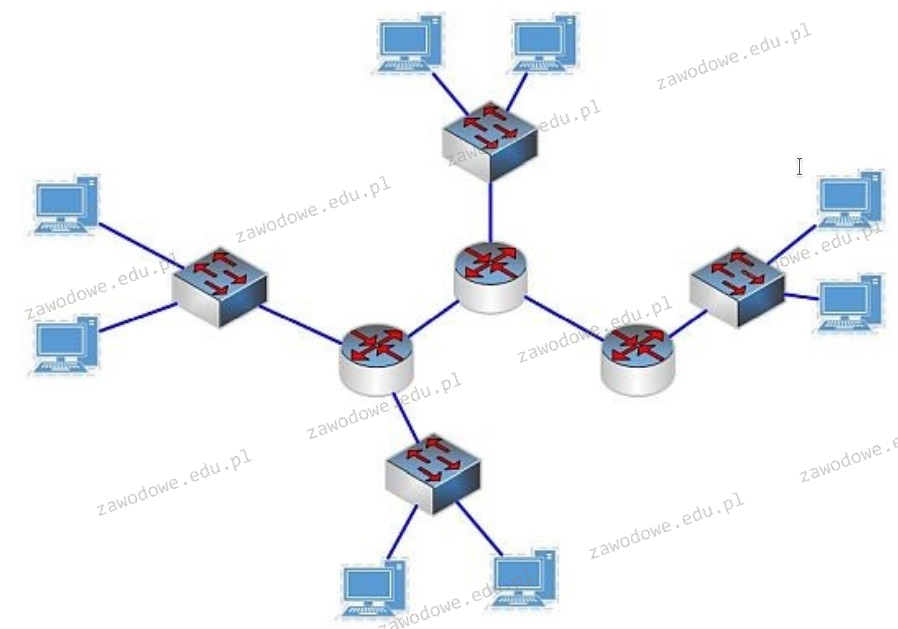

Na diagramie przedstawione są symbole

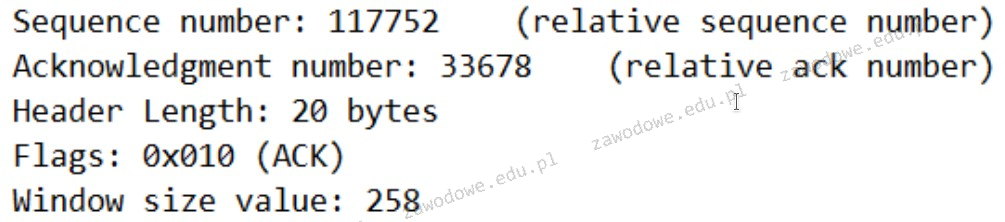

Jakie pojęcia wiążą się z terminami „sequence number” oraz „acknowledgment number”?

Na przedstawionym panelu tylnym płyty głównej znajdują się między innymi następujące interfejsy:

Licencja Windows OEM nie umożliwia wymiany

W przedsiębiorstwie zainstalowano pięć komputerów z adresami kart sieciowych zawartymi w tabeli. W związku z tym można wyróżnić

| Adres IP | Maska |

|---|---|

| 10.1.61.10 | 255.255.0.0 |

| 10.1.61.11 | 255.255.0.0 |

| 10.3.63.20 | 255.255.0.0 |

| 10.3.63.21 | 255.255.0.0 |

| 10.5.63.10 | 255.255.0.0 |

Aby sprawdzić, czy zainstalowana karta graficzna w komputerze jest przegrzewana, użytkownik ma możliwość użycia programu

Jaki sterownik drukarki jest uniwersalny dla różnych urządzeń oraz systemów operacyjnych i stanowi standard w branży poligraficznej?

Na podstawie zaprezentowanego cennika oblicz, jaki będzie całkowity koszt jednego dwumodułowego podwójnego gniazda abonenckiego montowanego na powierzchni.

Który z wymienionych adresów należy do klasy C?

Która z licencji na oprogramowanie łączy je na stałe z nabytym komputerem i nie umożliwia transferu praw do korzystania z programu na inny komputer?

Fast Ethernet to norma sieci przewodowej, która pozwala na przesył danych z maksymalną szybkością

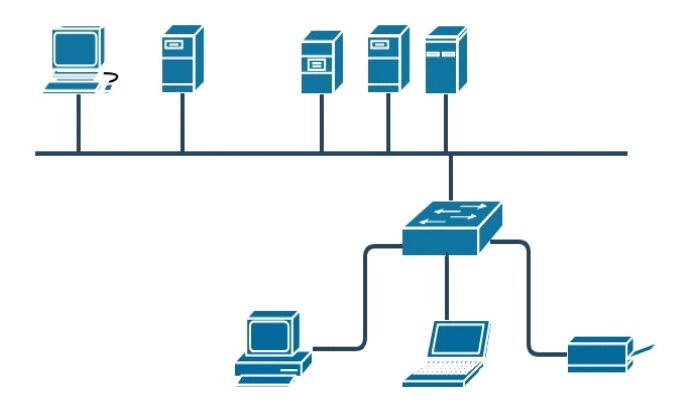

Ilustracja pokazuje schemat fizycznej topologii będącej kombinacją topologii

Aby wydobyć informacje znajdujące się w archiwum o nazwie dane.tar, osoba korzystająca z systemu Linux powinna zastosować komendę