Pytanie 1

Wszystkie ustawienia użytkowników komputera są przechowywane w gałęzi rejestru oznaczonej akronimem

Wynik: 25/40 punktów (62,5%)

Wymagane minimum: 20 punktów (50%)

Wszystkie ustawienia użytkowników komputera są przechowywane w gałęzi rejestru oznaczonej akronimem

Użytkownicy z grupy Pracownicy nie mają możliwości drukowania dokumentów za pomocą serwera wydruku w systemie Windows Server. Posiadają oni jedynie uprawnienia do „Zarządzania dokumentami”. Jakie kroki należy podjąć, aby naprawić ten problem?

Które z urządzeń może powodować wzrost liczby kolizji pakietów w sieci?

W systemie Windows uruchomiono plik wsadowy z dwoma argumentami. Uzyskanie dostępu do wartości drugiego argumentu w pliku wsadowym jest możliwe przez

Ikona błyskawicy widoczna na ilustracji służy do identyfikacji złącza

Protokół TCP (Transmission Control Protocol) funkcjonuje w trybie

Wskaź protokół działający w warstwie aplikacji, który umożliwia odbieranie wiadomości e-mail, a w pierwszym etapie pobiera jedynie nagłówki wiadomości, podczas gdy pobranie ich treści oraz załączników następuje dopiero po otwarciu wiadomości.

W systemie Blu-ray nośnik przeznaczony do jednokrotnego zapisu jest oznaczany jako

Zasady filtrowania ruchu w sieci przez firewall określane są w formie

Ile wyniesie całkowity koszt wymiany karty sieciowej w komputerze, jeżeli cena karty to 40 zł, czas pracy serwisanta wyniesie 90 minut, a koszt każdej rozpoczętej roboczogodziny to 60 zł?

Narzędziem do zarządzania usługami katalogowymi w systemach Windows Server, które umożliwia przeniesienie komputerów do jednostki organizacyjnej wskazanej przez administratora, jest polecenie

Aby sprawdzić, czy zainstalowana karta graficzna w komputerze jest przegrzewana, użytkownik ma możliwość użycia programu

Wskaż błędne twierdzenie dotyczące Active Directory?

Która edycja systemu operacyjnego Windows Server 2008 charakteryzuje się najuboższym interfejsem graficznym?

Jaki protokół umożliwia terminalowe połączenie zdalne z urządzeniami, zapewniając przy tym transfer danych w sposób zaszyfrowany?

Adres IP 192.168.2.0/24 podzielono na cztery różne podsieci. Jaką maskę mają te nowe podsieci?

Jakie materiały eksploatacyjne wykorzystuje się w rzutniku multimedialnym?

Jakiego typu rozbudowa serwera wymaga zainstalowania dodatkowych sterowników?

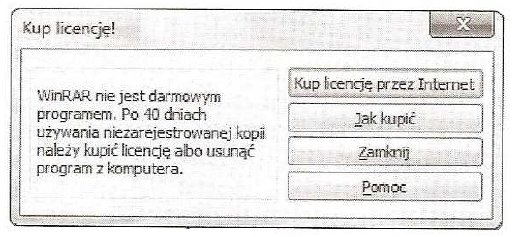

Program WinRaR pokazał okno informacyjne przedstawione na ilustracji. Jakiego rodzaju licencję na oprogramowanie użytkownik stosował do tej pory?

Który instrument służy do pomiaru długości oraz tłumienności przewodów miedzianych?

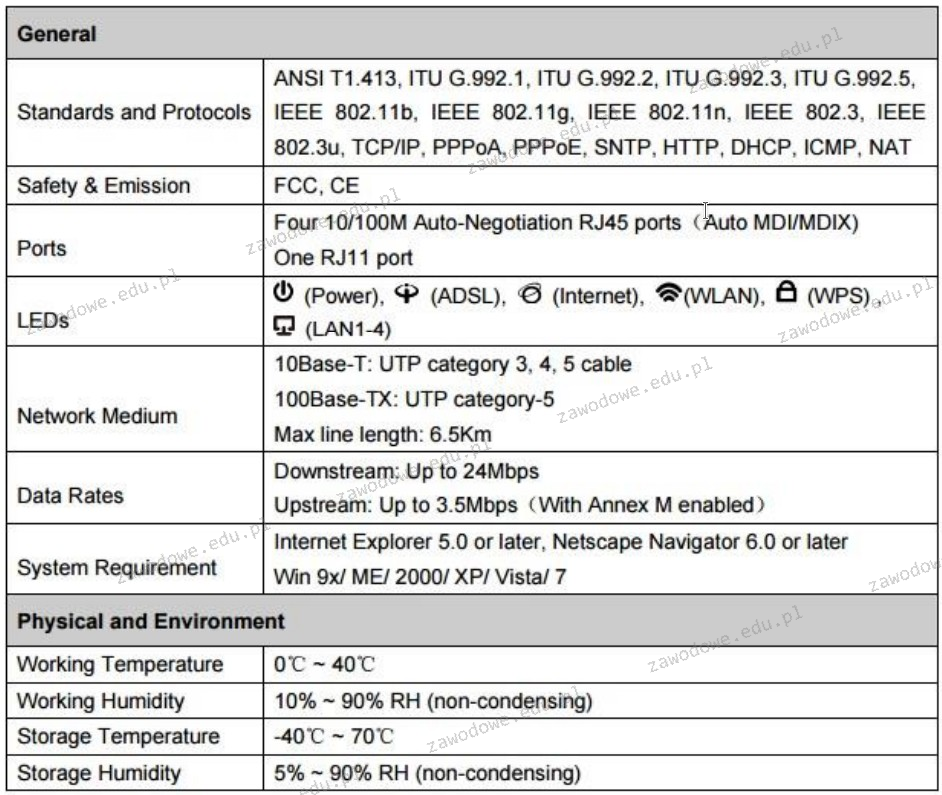

Przedstawiona specyfikacja techniczna odnosi się do

Firma uzyskała zakres adresów 10.10.10.0/16. Po podzieleniu na podsieci zawierające 510 hostów, jakie są adresy podsieci z zastosowaną maską?

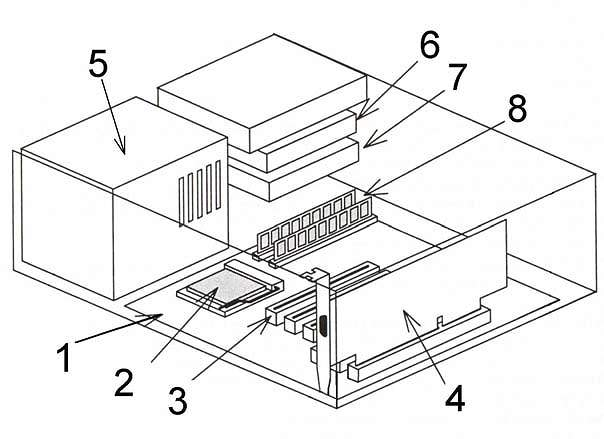

Na ilustracji procesor jest oznaczony liczbą

Wykonanie polecenia attrib +h +s +r przykład.txt w terminalu systemu Windows spowoduje

Która norma w Polsce definiuje zasady dotyczące okablowania strukturalnego?

Wartość koloru RGB(255, 170, 129) odpowiada zapisie

Jakie polecenie w systemie Windows powinno być użyte do obserwacji listy bieżących połączeń karty sieciowej w komputerze?

W architekturze ISO/OSI protokoły TCP oraz UDP funkcjonują w warstwie

Do przeprowadzenia aktualizacji systemu Windows służy polecenie

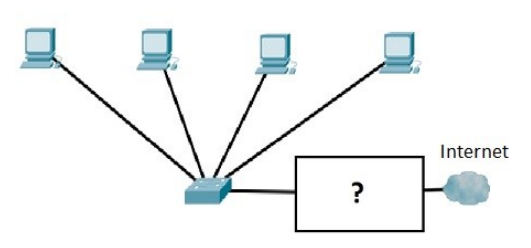

Jakie urządzenie powinno być podłączone do lokalnej sieci w miejscu zaznaczonym na rysunku, aby komputery mogły korzystać z Internetu?

Jakie medium transmisyjne gwarantuje izolację galwaniczną pomiędzy systemami przesyłu danych?

Jaką topologię fizyczną wykorzystuje się w sieciach o logice Token Ring?

Który protokół zamienia adresy IP na adresy MAC, używane w sieciach Ethernet?

Komputer lokalny dysponuje adresem 192.168.0.5. Po otwarciu strony internetowej z tego komputera, która rozpoznaje adresy w sieci, uzyskano informację, że adres komputera to 195.182.130.24. To oznacza, że

Funkcję S.M.A.R.T. w twardym dysku, która jest odpowiedzialna za nadzorowanie i wczesne ostrzeganie o możliwych awariach, można uruchomić poprzez

Na komputerze klienckim z systemem Windows XP plik "hosts" to plik tekstowy, który wykorzystywany jest do przypisywania

Który z adresów IPv4 jest odpowiedni do ustawienia interfejsu serwera DNS zarejestrowanego w lokalnych domenach?

Aby skanera działał prawidłowo, należy

Jakie polecenie należy wykorzystać, aby zmienić właściciela pliku w systemie Linux?

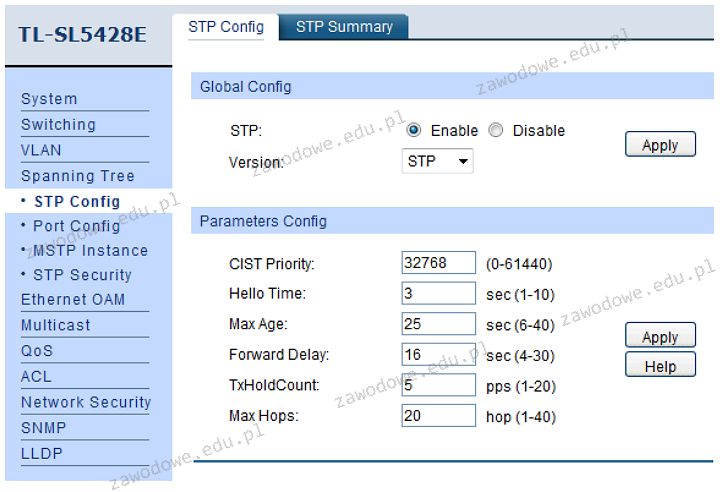

Analizując zrzut ekranu prezentujący ustawienia przełącznika, można zauważyć, że