Pytanie 1

Jakie jest podstawowe działanie w ochronie miejsca zdarzenia?

Wynik: 35/40 punktów (87,5%)

Wymagane minimum: 20 punktów (50%)

Jakie jest podstawowe działanie w ochronie miejsca zdarzenia?

Jakie jest najważniejsze właściwość algorytmów szyfrowania symetrycznego?

Który system informatyczny powinien być zastosowany do zarządzania sprzedażą w e-sklepie?

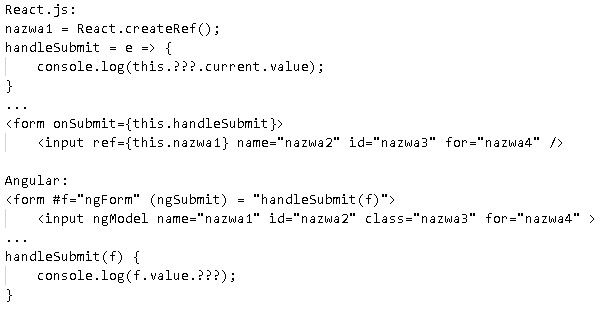

Wykorzystując React.js oraz Angular, stworzono funkcjonalnie równoważne kody źródłowe. Aby móc w metodzie handleSubmit pokazać zawartość kontrolki input w miejscu oznaczonym ???, należy odwołać się do atrybutu o nazwie

Jakie jest zadanie interpretera?

Jakie znaczenie ma framework w kontekście programowania?

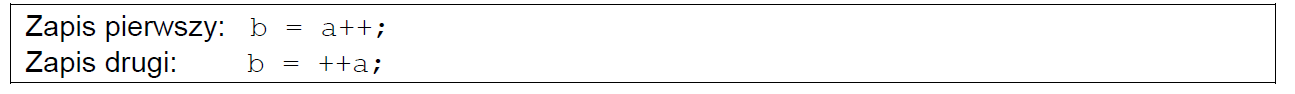

Wykorzystując jeden z dwóch zaprezentowanych sposobów inkrementacji w językach z rodziny C lub Java, można zauważyć, że

Zamieszczony fragment kodu w Android Studio wdraża metodę nasłuchującą dla obsługi zdarzenia:

Który z wymienionych mechanizmów pozwala na monitorowanie stanu użytkownika w trakcie sesji w aplikacji internetowej?

Zaprezentowany wykres ilustruje wyniki przeprowadzonych testów

Tworząc aplikację opartą na obiektach, należy założyć, że program będzie zarządzany przez

Jakie wyrażenie logiczne powinno być użyte, aby zweryfikować, czy zmienna x zawiera wartości ujemne lub znajduje się w zakresie (10, 100)?

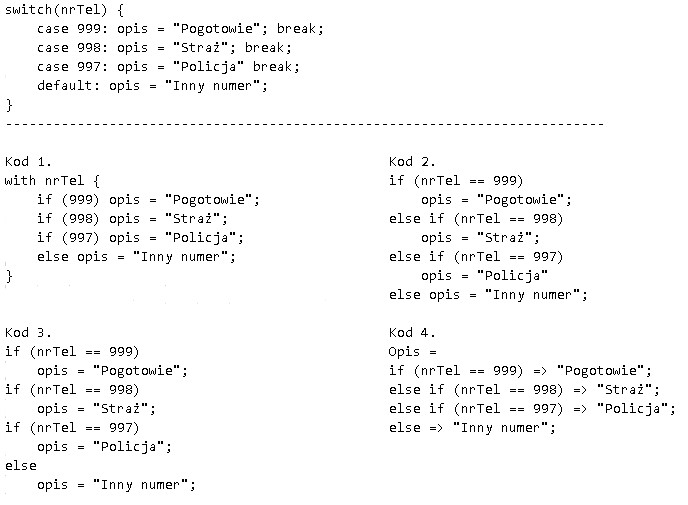

Wskaż kod, który jest funkcjonalnie równy zaprezentowanemu

Która z wymienionych metod może pomóc w walce z uzależnieniem od internetu?

Jakie znaczenie ma termin "przesłanianie metody" w kontekście programowania obiektowego?

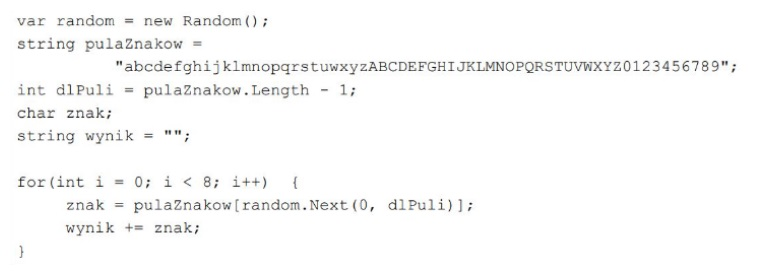

Zamieszczony kawałek kodu w języku C# tworzy hasło. Wskaż prawdziwe stwierdzenie dotyczące cech tego hasła?

Który element dokumentacji technicznej jest istotny dla ustalenia metod ochrony danych w aplikacji?

Jednym z kroków publikacji aplikacji mobilnej w Google Play są testy Beta, które charakteryzują się tym, że są:

Jaką jednostkę zaleca się stosować przy projektowaniu interfejsu aplikacji?

Jakie jest rozwiązanie dla dodawania binarnego liczb 1011 oraz 110?

Celem mechanizmu obietnic (ang. promises) w języku JavaScript jest

Która z operacji logicznych zwróci wartość "true", gdy obie zmienne są sobie równe?

Który z poniższych przykładów stanowi aplikację mobilną wykorzystującą bazę danych?

Jakie jest główne zadanie portali społecznościowych?

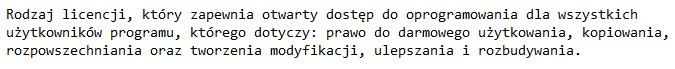

Zawarty w ramce opis licencji sugeruje, że mamy do czynienia z licencją

Jaką cechą charakteryzuje się sieć asynchroniczna?

Jaki środek ochronny najlepiej chroni przed hałasem w biurze?

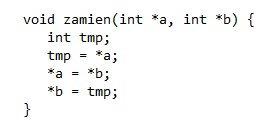

Przykład wywołania funkcji zamien w języku C++ może wyglądać w następujący sposób

Jakie jest podstawowe zadanie funkcji zaprzyjaźnionej w danej klasie?

Jak zrealizować definiowanie własnego wyjątku w języku C++?

Który z podanych algorytmów można zrealizować zarówno w sposób iteracyjny, jak i rekurencyjny?

Jak najlepiej przełożyć oczekiwania klienta na dokumentację techniczną dla programistów?

Jakie jest oznaczenie komentarza wieloliniowego w języku Java?

Jakie aspekty powinny być brane pod uwagę przy tworzeniu struktury danych dla aplikacji?

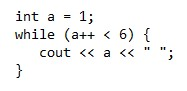

Po uruchomieniu podanego kodu w języku C++ w konsoli pojawi się ciąg liczb

Co należy do zadań interpretera?

W jakiej sytuacji należy umieścić poszkodowanego w bezpiecznej pozycji bocznej?

Do stworzenia zbioru danych potrzebnego do uruchomienia algorytmu sortowania bąbelkowego tablicy, wymagane są przynajmniej następujące typy:

Która metoda w obrębie klasy jest uruchamiana automatycznie podczas tworzenia kopii obiektu?

Aby zdefiniować zmienną, która będzie działała jako licznik instancji danej klasy, należy wprowadzenie takiego zmiennej poprzedzić słowem kluczowym