Pytanie 1

Jakie elementy powinny być uwzględnione w scenariuszu testów aplikacji?

Wynik: 29/40 punktów (72,5%)

Wymagane minimum: 20 punktów (50%)

Jakie elementy powinny być uwzględnione w scenariuszu testów aplikacji?

Zasada programowania obiektowego, która polega na ukrywaniu elementów klasy tak, aby były one dostępne wyłącznie dla metod tej klasy lub funkcji zaprzyjaźnionych, to

Termin ryzyko zawodowe odnosi się do

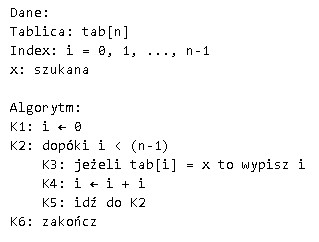

Jaką złożoność obliczeniową posiada podany algorytm?

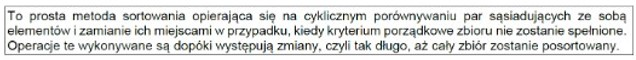

Dokumentacja, która została przedstawiona, dotyczy algorytmu sortowania

Ile kilobajtów (KB) znajduje się w jednym megabajcie (MB)?

Narzędzie przeznaczone do rozwijania aplikacji w systemie WPf (ang. Windows Presentation Foundation) to

Jakie jest kluczowe działanie przy opracowywaniu zbiorów danych do rozwiązania problemu programistycznego?

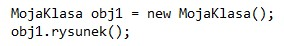

Na podstawie zamieszczonego fragmentu kodu można stwierdzić, że element o nazwie rysunek jest

Programista umieścił poniższą linię kodu w pliku HTML, aby

| <script src="jquery-3.5.1.min.js"></script> |

Do implementacji w aplikacji jednokierunkowej funkcji skrótu, zwanej funkcją haszującą, można wykorzystać algorytm

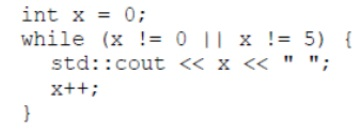

W zaprezentowanym fragmencie kodu występuje błąd logiczny. Na czym on polega?

Który z wymienionych objawów może sugerować nagłe zagrożenie dla zdrowia?

Które z wymienionych działań zwiększa bezpieczeństwo transakcji online?

Które z wymienionych stwierdzeń najtrafniej charakteryzuje klasę bazową?

Jaki framework jest powszechnie wykorzystywany do rozwijania aplikacji desktopowych w języku C++?

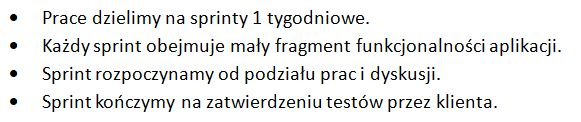

W przedsiębiorstwie IT obowiązują określone zasady dotyczące zarządzania projektami, co wskazuje, że firma wykorzystuje model zarządzania

Jaką funkcję pełni operator "|" w języku C++?

Jaki rodzaj ataku hakerskiego polega na bombardowaniu serwera ogromną ilością żądań, co prowadzi do jego przeciążenia?

Który z wymienionych wzorców projektowych jest najbardziej odpowiedni do uproszczenia interfejsu złożonego systemu?

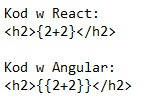

Jaki tekst zostanie wyświetlony po uruchomieniu jednego z poniższych fragmentów kodu?

Wynikiem wykonania poniższego fragmentu kodu jest wyświetlenie liczb z zakresu od 2 do 20, które są

Która zasada zwiększa bezpieczeństwo w sieci?

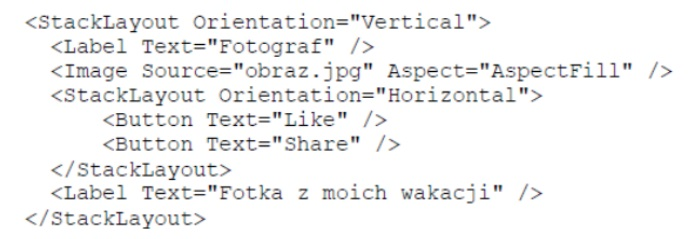

Przeprowadzając analizę kodu interfejsu graficznego napisanego w języku XAML, można zauważyć, że:

Użycie modyfikatora abstract w definicji metody w klasie wskazuje, że

Która z wymienionych właściwości odnosi się do klasy pochodnej?

W jakim celu wykorzystuje się diagram Gantta?

Które z wymienionych sytuacji jest przykładem hermetyzacji w programowaniu obiektowym?

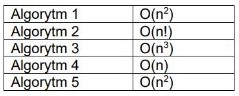

Programista pragnie wybrać algorytm, który najszybciej przetwarza dane w jego aplikacji. Na podstawie złożoności obliczeniowej przedstawionej w tabeli, należy wskazać algorytm numer

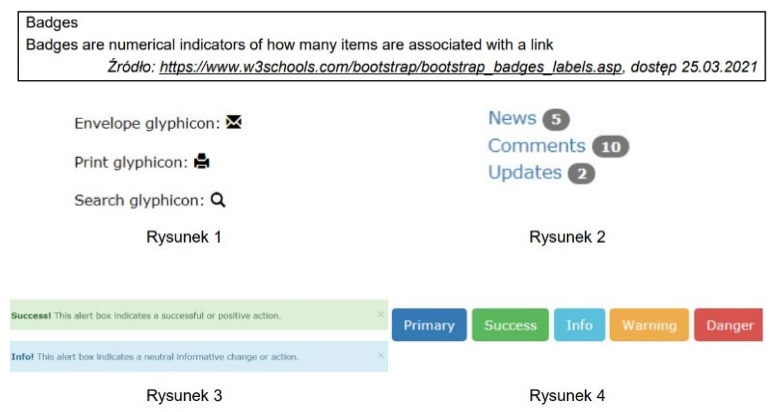

Na podstawie treści zawartej w ramce, określ, który z rysunków ilustruje element odpowiadający klasie Badge zdefiniowanej w bibliotece Bootstrap?

Jaką kategorię własności intelektualnej reprezentują znaki towarowe?

Zaprezentowane oznaczenie praw Creative Commons umożliwia bezpłatne wykorzystywanie utworu

Jaki numer telefonu należy wybrać, aby skontaktować się z pogotowiem ratunkowym w Polsce?

Jakie znaczenie ma framework w kontekście programowania?

Diagramem, który służy do śledzenia realizacji zadań przez członków zespołu projektowego, może być

Która z poniższych informacji o pojęciu obiekt jest prawdziwa?

Jakie narzędzie można wykorzystać do stworzenia mobilnej aplikacji cross-platform w języku C#?

Jakie są kluczowe etapy resuscytacji krążeniowo-oddechowej?

W celu wdrożenia w aplikacji internetowej mechanizmu zbierania danych statystycznych na komputerach użytkowników, można użyć

Który z wymienionych procesów NIE jest częścią etapu kompilacji?