Pytanie 1

Thunderbolt jest typem interfejsu:

Wynik: 37/40 punktów (92,5%)

Wymagane minimum: 20 punktów (50%)

Thunderbolt jest typem interfejsu:

Wskaź 24-pinowe lub 29-pinowe złącze żeńskie, które jest w stanie przesyłać skompresowany sygnał cyfrowy do monitora?

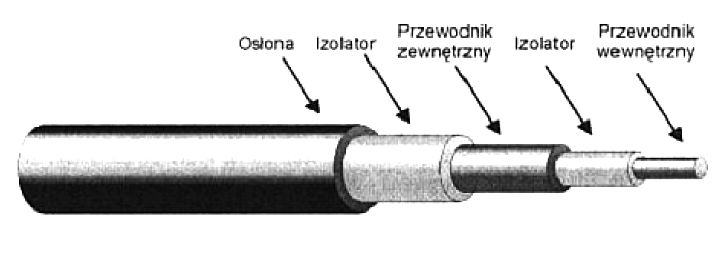

Na ilustracji pokazano przekrój kabla

Urządzenia wykorzystujące port USB 2.0 są zasilane napięciem, którego wartość znajduje się w przedziale

Urządzenie, które zamienia otrzymane ramki na sygnały przesyłane w sieci komputerowej, to

Na ilustracji zaprezentowano sieć komputerową w układzie

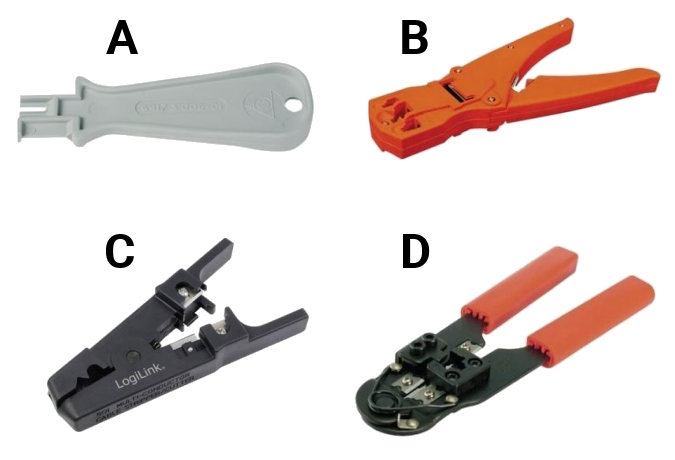

Który z przyrządów służy do usuwania izolacji?

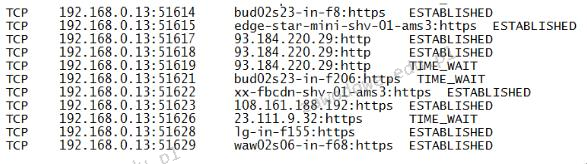

Na ilustracji pokazano część efektu działania programu przeznaczonego do testowania sieci. Sugeruje to użycie polecenia diagnostycznego w sieci

W wyniku wydania polecenia: net user w konsoli systemu Windows, pojawi się

Aby aktywować funkcję S.M.A.R.T. dysku twardego, która odpowiada za monitorowanie i wczesne ostrzeganie przed awariami, należy skorzystać z

Który protokół umożliwia rozproszoną wymianę i ściąganie plików?

Jaką maskę trzeba zastosować, aby podzielić sieć z adresem 192.168.1.0 na 4 podsieci?

Aby zmontować komputer z poszczególnych elementów, korzystając z obudowy SFF, trzeba wybrać płytę główną w formacie

Na podstawie wyników działania narzędzia diagnostycznego chkdsk, które są przedstawione na zrzucie ekranu, jaka jest wielkość pojedynczego klastra na dysku?

Typ systemu plików to FAT32.

Wolumin FTP utworzono 12-11-2005 18:31

Numer seryjny woluminu: 3CED-3B31

Trwa sprawdzanie plików i folderów...

Zakończono sprawdzanie plików i folderów.

Trwa sprawdzanie wolnego miejsca na dysku...

Zakończono sprawdzanie wolnego miejsca na dysku.

System Windows sprawdził system plików i nie znalazł żadnych problemów.

8 233 244 KB całkowitego miejsca na dysku.

1 KB w 13 plikach ukrytych.

2 KB w 520 folderach.

1 537 600 KB w 4 952 plikach.

6 690 048 KB jest dostępnych.

4 096 bajtów w każdej jednostce alokacji.

2 058 311 ogółem jednostek alokacji na dysku.

1 672 512 jednostek alokacji dostępnych na dysku.

C:\>

Aby przywrócić zgubione dane w systemach z rodziny Windows, konieczne jest użycie polecenia

Który z poniższych zapisów stanowi właściwy adres w wersji IPv6?

Do akumulatora w jednostce ALU wprowadzono liczbę dziesiętną 253. Jak wygląda jej reprezentacja binarna?

W nowoczesnych panelach dotykowych prawidłowe działanie wyświetlacza zapewnia mechanizm rozpoznający zmianę

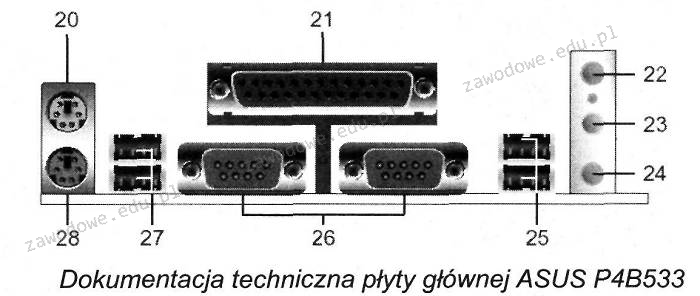

Na zaprezentowanej płycie głównej komputera złącza oznaczono cyframi 25 i 27

Wartość koloru RGB(255, 170, 129) odpowiada zapisie

Protokołem umożliwiającym dostęp do sieci pakietowej o prędkości nieprzekraczającej 2 Mbit/s jest protokół

Symbol umieszczony na obudowie komputera stacjonarnego wskazuje na ostrzeżenie dotyczące

Która część stanowi treść dokumentacji powykonawczej?

W systemie operacyjnym Linux proces archiwizacji danych wykonuje się za pomocą polecenia

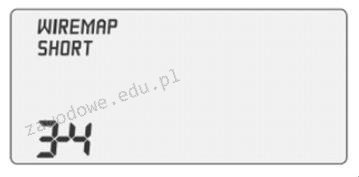

Na rysunku ukazano rezultat testu okablowania. Jakie jest znaczenie uzyskanego wyniku pomiaru?

Jakie urządzenie sieciowe funkcjonuje w warstwie fizycznej modelu ISO/OSI, transmitując sygnał z jednego portu do wszystkich pozostałych portów?

Katalog Nakładów Rzeczowych w projektowaniu sieci służy do

```echo off```\necho ola.txt >> ala.txt\npause\nJakie będzie skutki wykonania podanego skryptu?

Po zainstalowaniu systemu Linux, użytkownik pragnie skonfigurować kartę sieciową poprzez wprowadzenie ustawień dotyczących sieci. Jakie działanie należy podjąć, aby to osiągnąć?

Wydruk z drukarki igłowej realizowany jest z zastosowaniem zestawu stalowych igieł w liczbie

Osoba pragnąca jednocześnie drukować dokumenty w wersji oryginalnej oraz trzech kopiach na papierze samokopiującym, powinna nabyć drukarkę

Jaką maskę domyślną mają adresy IP klasy B?

Jak nazywa się bezklasowa metoda podziału przestrzeni adresowej IPv4?

Jaką liczbę warstw określa model ISO/OSI?

Który z wymienionych interfejsów stanowi port równoległy?

Jakie parametry otrzyma interfejs sieciowy eth0 po wykonaniu poniższych poleceń w systemie Linux?

Według normy JEDEC, standardowe napięcie zasilające dla modułów pamięci RAM DDR3L o niskim napięciu wynosi

W przypadku dłuższego nieużytkowania drukarki atramentowej, pojemniki z tuszem powinny

Interfejs SLI (ang. Scalable Link Interface) jest wykorzystywany do łączenia

Plik ma wielkość 2 KiB. Co to oznacza?