Pytanie 1

W jakiej okoliczności należy umieścić poszkodowanego w pozycji bezpiecznej?

Wynik: 34/40 punktów (85,0%)

Wymagane minimum: 20 punktów (50%)

W jakiej okoliczności należy umieścić poszkodowanego w pozycji bezpiecznej?

Jakie kwestie związane z percepcją są uwzględnione w rekomendacjach standardu WCAG 2.0?

Która funkcja z biblioteki jQuery w JavaScript służy do naprzemiennego dodawania oraz usuwania klasy z elementu?

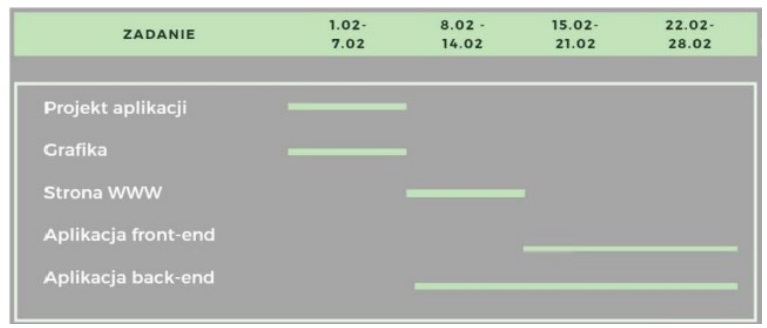

Diagram Gantta, który został zaprezentowany, odnosi się do projektu IT. Przyjmując, że każdy członek zespołu posiada odpowiednie kompetencje do realizacji każdego z zadań, a każde zadanie może być przypisane tylko jednej osobie, która poświęca na nie pełen dzień pracy, to minimalna liczba osób w zespole wynosi

Który z faz cyklu życia projektu wiąże się z identyfikacją wymagań użytkownika?

Jaką rolę pełni debugger w trakcie programowania?

Jakiego kwalifikatora powinno się użyć dla metody, aby umożliwić do niej dostęp jedynie z wnętrza tej klasy oraz klas dziedziczących, a także, by metoda ta nie była dostępna w żadnej funkcji?

Jednym z elementów, które mają zostać zaimplementowane w aplikacji, jest możliwość cofnięcia ostatnich działań do 20 operacji wstecz (undo). Struktura danych, która jest odpowiednia do tego celu i pozwala na dostęp tylko do ostatnio dodanego elementu, to:

Jaki jest wymagany sposób do realizacji algorytmu sortowania bąbelkowego na n-elementowej tablicy?

W jaki sposób definiuje się konstruktor kopiujący w ramach klasy?

Jakie sformułowanie najlepiej oddaje złożoność obliczeniową algorytmu quicksort?

Która z wymienionych cech dotyczy klasy statycznej?

Który rodzaj kolekcji pozwala na dostęp do elementów w porządku FIFO (First In First Out)?

Jakie są główne różnice między środowiskiem RAD (Rapid Application Development) a klasycznymi IDE?

W jakim modelu Cyklu Życia Projektu Informatycznego znajduje się etap analizy ryzyka?

Jakie informacje zawiera dokumentacja realizacji projektu?

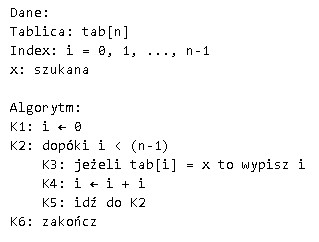

Jaką złożoność obliczeniową posiada podany algorytm?

Który z podanych algorytmów operujących na jednowymiarowej tablicy posiada złożoność obliczeniową O(n2)?

Który z wymienionych elementów można zdefiniować jako psychofizyczny?

Do form komunikacji werbalnej zalicza się

Który z wymienionych procesów NIE jest częścią etapu kompilacji?

Który z algorytmów ma złożoność O(n2)?

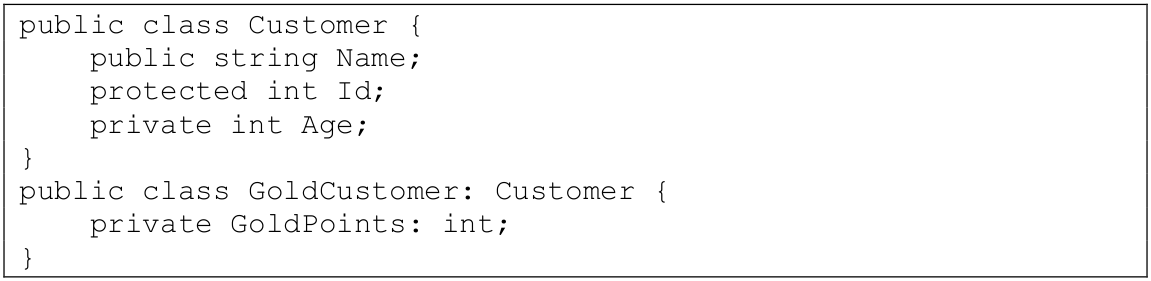

Które z wymienionych atrybutów klasy mogą być dostępne wyłącznie w obrębie tej klasy oraz jej klas potomnych?

Który z wymienionych mechanizmów pozwala na monitorowanie stanu użytkownika w trakcie sesji w aplikacji internetowej?

Które z wymienionych działań, które są częścią procesu kreowania prostej galerii zdjęć w formie aplikacji mobilnej, powinno być realizowane przez zespół?

W jakich sytuacjach zastosowanie rekurencji może być bardziej korzystne niż użycie iteracji?

Jakie jest podstawowe działanie w ochronie miejsca zdarzenia?

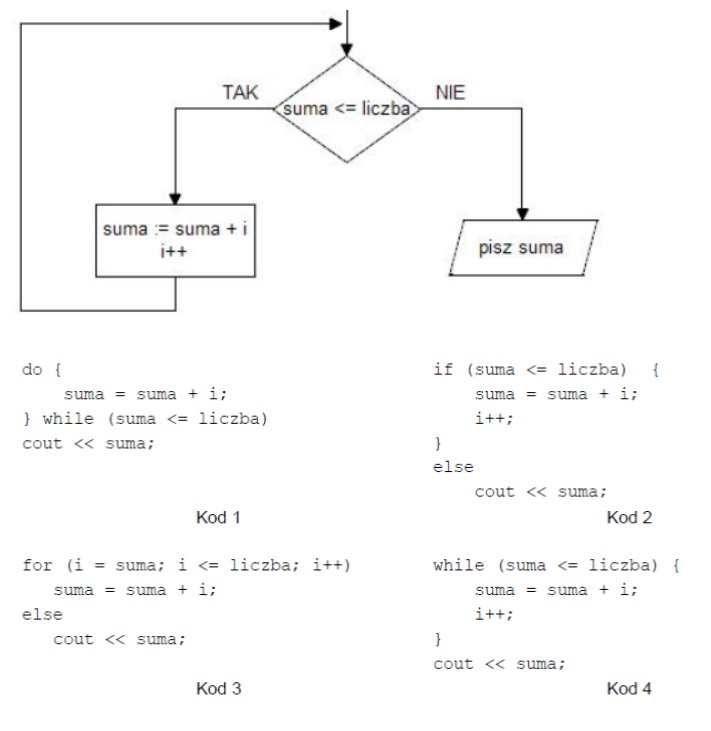

Wskaż fragment kodu, który stanowi realizację przedstawionego algorytmu w języku C++

Jakie ma znaczenie "operacja wejścia" w kontekście programowania?

Jakie zagrożenie związane z użytkowaniem cyberprzestrzeni ma wpływ na zdrowie fizyczne?

Który z poniższych procesów jest wyłącznie związany z kompilowaniem kodu?

Jakie aspekty powinny być brane pod uwagę przy tworzeniu zestawów danych?

Programista może wykorzystać framework Angular do realizacji aplikacji

Która z poniższych struktur danych jest najbardziej odpowiednia do przechowywania unikalnych elementów?

W metodach klasy GoldCustomer dostępne są tylko pola

W systemie RGB kolor Pale Green przedstawia się jako RGB(152, 251, 152). Jaki jest szesnastkowy kod tego koloru?

W przedstawionych funkcjonalnie równoważnych kodach źródłowych po przeprowadzeniu operacji w zmiennej b zostanie zapisany wynik:

Który z wymienionych elementów jest fundamentalny w architekturze klient-serwer?

Która z poniższych deklaracji w języku C++ poprawnie opisuje tablicę dwuwymiarową?

Początkowym celem środowisk IDE takich jak: lntellij IDEA, Eclipse, NetBeans jest programowanie w języku